Введение

В последние годы с развитием технологий виртуализации и облачных вычислений количество виртуальных машин и сетевых устройств значительно увеличилось, что сделало виртуализированные сети уязвимыми для множества новых угроз и атак. Одной из таких угроз является атака DHCP Spoofing, которая использует уязвимость протокола DHCP для подмены легитимного DHCP-сервера на вредоносный сервер, что позволяет злоумышленнику изменять сетевые настройки, перенаправлять трафик, а в некоторых случаях и захватывать данные.

Сетевые протоколы, такие как DHCP, критически важны для функционирования как физических, так и виртуализированных сетей. Понимание угроз, связанных с DHCP Spoofing, а также способов защиты от этих угроз, важно как для администраторов виртуальных инфраструктур, так и для разработчиков и исследователей в области сетевой безопасности.

Объект исследования – протоколы DHCP и сетевые устройства.

Предмет исследования – атака DHCP Spoofing, которая включает в себя анализ механизма этой атаки и способа ее реализации.

Цель исследования – реализовать механизм реализации атаки DHCP Spoofing и выявить уязвимости в протоколе DHCP.

Литературный обзор

DHCP Spoofing – это тип атаки в компьютерных сетях, при котором злоумышленник притворяется легитимным. С помощью DHCP snooping коммутатор контролирует процесс получения DHCP-клиентом IP-адреса для предотвращения атак DHCP и появления не легитимных DHCP-серверов в сети, устанавливая доверенные и недоверенные порты. Сообщения из доверенных портов передаются коммутатором без проверки [7].

DHCP-сервером с целью подмены или получения конфиденциальной информации от клиентов в сети.

DHCP – это протокол, который автоматически присваивает IP-адреса и другие сетевые настройки устройствам (клиентам), подключающимся к сети.

DHCP – это один из базовых сервисов в локальных сетях, благодаря которому отпадает необходимость конфигурировать настройки сети вручную. Он позволяет выдавать автоматически такие настройки как IP-адрес, адрес DNS-сервера и шлюза по умолчанию, а также резервировать IP-адреса по MAC-адресам [6].

Принцип работы DHCP Spoofing:

- Подмена DHCP-сервера – запуск собственного DHCP-сервера в сеть, который отправляет ответы на запросы DHCP-клиентов;

- Предоставление ложной информации – указание неправильного ip-адреса, адреса DNS- серверов или шлюзов, что приводит к перенаправлению трафика через его собственный сервер;

- Перехват трафика, проведение атак и использование подменных настроек для других вредоносных действий.

Атака DHCP Spoofing может привести к потере конфиденциальности информации, предоставлению полного доступа злоумышленника к сетевому трафику и к потере контроля над сетевыми устройствами.

В данном исследование можно сформулировать следующие основные гипотезы:

- Виртуальные устройства имеют специфические уязвимости, которые делают их более подверженными атаке DHCP Spoofing.

- Эффективная защита от этой атаки в виртуализированных сетях требует применения комбинированных методов, включая мониторинг трафика, авторизацию серверов и использование сегментации сети.

Методы исследования:

- Тип исследования: экспериментальное исследование.

- Характеристика выборки: данное исследование проводилось на 2 виртуальных машинах, одна из которых выступала в роли DHCP сервера на базе DNSMASQ, а другая машина – клиентская машина, с установленной операционной системой «Альт рабочая станция» версии 10.4. Ресурсы виртуальных машин одинаковые: 2 ядра ЦП, 2048 МБ оперативной памяти.

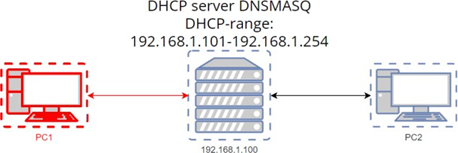

Рис. 1. Топология исследования

- Методы сбора данных: просмотр журнала процессов в программе «YERSINIA», а также проверка и просмотр ip-адреса на клиентской машине.

- Описание процедуры проведения исследования: запуск в программе «YERSINIA» атаки creating DHCP rogue server; просмотр и анализ журнала процессов в программе «YERSINIA»; просмотр ip-адреса на клиентской машине и сделать вывод об успешной или неудачной атаке DHCP Spoofing.

- Методы обработки данных: сопоставление данных из журнала процессов программы «YERSINIA» с результатами проверки ip-адреса на клиентской машине.

«YERSINIA» – это инструмент для тестирования безопасности сетей, который позволяет проводить различные атаки на протоколы, включая DHCP. Он предоставляет пользователям возможность эмулировать атаки, такие как DHCP Spoofing, а также анализировать и исследовать уязвимости в сетевых протоколах.

Практическая часть

В данной конфигурации имеется три устройства, одно из которых выполняет функции DHCP-сервера на базе DNSMASQ. Устройство PC2 подключен к этому серверу и получает свой IP-адреса от него. Машина PC1 также подключена к серверу, и именно на ней будет осуществляться реализация атаки DHCP Spoofing.

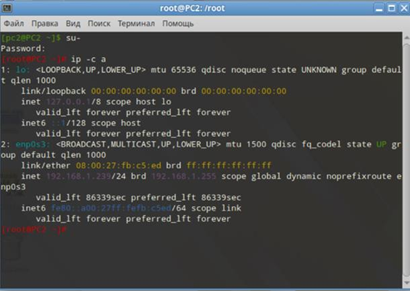

1) Устройству PC2 был назначен IP-адрес. Это позволит ему взаимодействовать с другими устройствами в сети и получать необходимые ресурсы.

Рис. 2. Назначение IP-адреса устройству PC2 для взаимодействия в сети

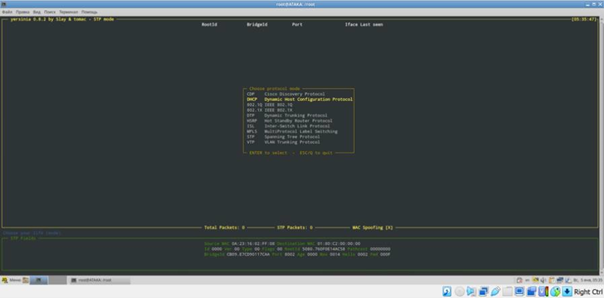

2) Переходим на машину PC1. Для реализации атаки DHCP Spoofing будем использовать программу «YERSINIA». После запуска программы нажимаем клавишу G и выбираем DHCP Dynamic Host Configuration Protocol.

Рис. 3. Запуск YERSINIA для атаки DHCP Spoofing на машине PC1

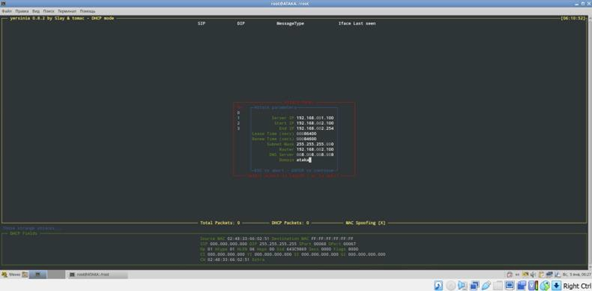

После этого нажимаем клавишу X и выбираем creating DHCP rogue server. Теперь мы можем получить доступ к настройкам создания поддельного DHCP-сервера. Нажимая клавишу 2, мы настраиваем такие параметры, как ip-адрес, который будет использоваться для отправки ложных DHCP-ответов, а также другие сетевые настройки, которые будут переданы клиентам.

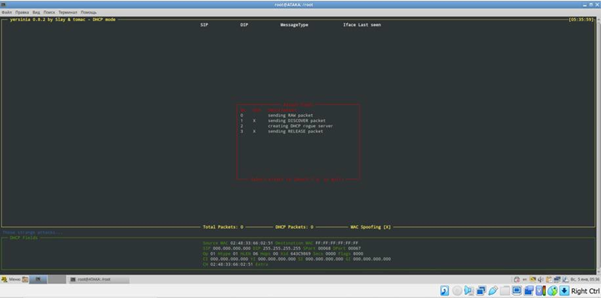

Рис. 4. Настройка поддельного DHCP-сервера

3) В данном окне нужно прописать соответствующие настройки:

- Server IP 168.2.100 – указываем ip-сервера.

- Start IP 168.2.101 – указываем начало диапазона выдаваемых ip-адресов.

- End IP 168.2.254 – указываем конец диапазона выдаваемых ip-адресов.

- Lease Time (secs) 86400 – указываем время аренды ip-адреса.

- Renew Time (secs) 86400 – указываем время, через которое ip-адрес обновится.

- Subnet Mask 255.255.000 – указываем маску подсети.

- Router 168.2.100 – указываем ip-роутера.

- DNS Server 8.8.8 – указываем DNS адрес.

- Domain ataka – указываем имя домена.

Рис. 5. Настройки DHCP-сервера для атаки Spoofing

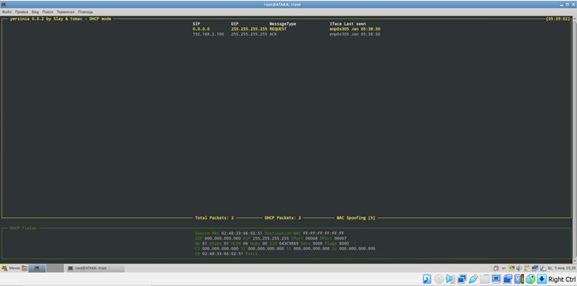

4) После заполнения соответствующих настроек мы можем наблюдать в режиме реального времени процессы, которые происходят на DHCP сервере. Также мы видим, что после перезагрузки машины PC2 ей был выдан ip-адрес из диапазона, который мы указали в нашей DHCP Spoofing атаке.

Рис. 6. Мониторинг работы поддельного DHCP-сервера в «YERSINIA»

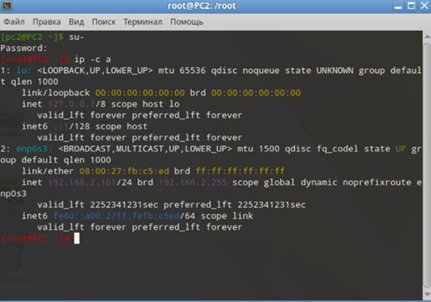

Для проверки мы можем зайти на машину PC2 и посмотреть, какой ip-адрес ей был выдан.

Рис. 7. Проверка IP-адреса на машине PC2 после атаки DHCP Spoofing

Результат исследования

Успешная реализация атаки DHCP Spoofing (рис. 6) и выдача клиентской машине подменного ip-адреса 192.168.2.101 (рис. 7).

Благодаря данному исследованию можно сделать вывод, что виртуальные машины более уязвимы к атаке DHCP Spoofing чем физические.

Заключение

В данном исследовании проанализирована теория и реализация атаки DHCP Spoofing, а также получены и обработаны результаты её выполнения.

В данном исследование можно сформулировать следующие основные гипотезы:

- Виртуальные устройства имеют специфические уязвимости, которые делают их более подверженными атаке DHCP Spoofing.

- Эффективная защита от этой атаки в виртуализированных сетях требует применения комбинированных методов, включая мониторинг трафика, авторизацию серверов и использование сегментации сети.

Подтверждение гипотез данного исследования:

- Виртуальные и физические машины имеют различную степень уязвимости от атак на DHCP сервер. Защита от атак DHCP Spoofing чаще всего строится на работе коммутаторов и маршрутизаторов с использованием технологий вроде VLAN и DHCP Snooping. Эти методы работают хорошо, если сеть настроена грамотно, а злоумышленник не имеет физического доступа к оборудованию. Но в виртуальных средах все становится сложнее из-за особенностей работы гипервизоров и виртуальных коммутаторов. Виртуальные машины подключаются к сетям, управляемым гипервизором, что открывает новые возможности для атак. Кроме того, виртуальные сети обычно менее изолированы, чем физические, из-за чего риск успешной атаки выше. Мониторинг сетевого трафика тоже заметно отличается. Если в физических сетях анализ логов и маршрутов проще благодаря фиксированным путям передачи данных, то в виртуальных сетях приходится использовать специальные инструменты для отслеживания трафика внутри гипервизора, что усложняет своевременное выявление угроз.

- Подтверждение второй гипотезы следует из первой. С учетом высокой уязвимости виртуальных машин, для защиты DHCP-сервера необходимо использовать комбинированные методы.

Методы защиты от атак на DHCP:

Атаки на DHCP сервер можно разделить на два направления: предотвращение «истощения» DHCP и защита от подмены DHCP. Наиболее распространенным и эффективным видом защиты таким угрозам является технология DHCP Snooping, которая обеспечивает эффективную защиту в сочетании с функцией контроля портов. Эти методы реализуются на уровне коммутаторов.

Концепция доверенных портов решает проблему появления в сети неавторизованных DHCP-серверов. Доверенные порты используются для передачи DHCP-сообщений с легитимного сервера, тогда как остальные порты по умолчанию считаются ненадежными. При активации функции DHCP Snooping все порты становятся ненадежными, и для нормальной работы необходимо вручную задать доверенные порты. Перед этим следует включить глобальную функцию отслеживания DHCP и указать VLAN, где она будет работать.

Также функция ограничения скорости является полезным дополнением DHCP Snooping. Она позволяет контролировать количество DHCP-пакетов, передаваемых через порт коммутатора за определенный промежуток времени. Для настройки необходимо выбрать диапазон ненадежных портов и задать лимит, соответствующий нагрузке сети. Это предотвращает возможность злоумышленников исчерпать пул адресов путем массовой отправки DHCP-запросов.

Сопоставление MAC-адресов служит еще одним эффективным средством защиты. Поля CHADDR в заголовке DHCP и MAC-адрес источника в заголовке Ethernet должны совпадать при корректной работе клиента и сервера. При включении этой функции коммутатор сравнивает значения этих полей. Если они не совпадают, пакет удаляется.

Охрана портов, хотя и не относится напрямую к DHCP Snooping, играет важную роль в защите от атак. Эта функция позволяет задавать список MAC-адресов, которые могут передавать данные через конкретный порт. При несоответствии MAC-адреса источника с заданным списком коммутатор блокирует передачу.

Дальнейшие исследования могут быть направлены на:

- Реализацию других видов атак на DHCP сервер.

- Построение эффективной защиты от различных атак на DHCP сервер.

.png&w=384&q=75)

.png&w=640&q=75)