Цель: выполнить всесторонний анализ актуальных методов восстановления информационной инфраструктуры компаний при воздействии на разные объекты сетей мошеннических действий, компьютерных вирусов и кибератак.

Метод: при написании этой исследовательской работы автор использовал общие и специальные способы анализа данных, в том числе сравнение, сопоставление, обобщение и теоретико-практический анализ – однако ключевым подходом было выбрано изучение выводов из научных трудов отечественных, зарубежных экспертов по теме информационной безопасности в корпоративных сетях связи.

Введение

Атаки на информационную систему представляет собой совокупность целенаправленных действий злоумышленников, которые необходимы для искажения или разрушения любого из трех компонентов системы информационной безопасности – конфиденциальности данных, доступности и целостности. В последние несколько лет активное развитие компьютерных и информационно-коммуникационных технологий привело к усилению давления на корпоративные и иные модули информационной безопасности. И основным фактором нарушения единства IT-инфраструктуры были признаны кибератаки, что требует детального изучения.

Стоит отметить, что сейчас кибератаки являются наиболее мощным инструментом реализации мошеннических действий в Интернете. Все без исключения предприятия, органы государственной власти и коммерческие организации должны совершенствовать свои системы зашиты от рисков при обмене данными. Доказано, что корпоративная, финансовая и личная информация часто подвергается кибератакам, кражам, «сливам» и даже перепродаже. Поэтому субъектам экономико-хозяйственной деятельности необходимо настроить систему информационной безопасности таким образом, чтобы снизить риски действий злоумышленников, а также подготовить план быстрого восстановления инфраструктуры при разных видах кибератак [1, с. 48-64].

Эффективные способы восстановления информационной среды после кибератак

Современные технологии создают благоприятную среду для внедрения инноваций, автоматизации и упрощения разных видов деятельности во всех сферах общественных отношений. Однако именно это признается главной причиной развития киберпреступности, появления новых атак, инструментов и методов, которые позволяют злоумышленникам проникать в сложные информационные системы, контролировать их и наносить материальный, нематериальный ущерб. Обнаружение актуальных способов внедрения опасных файлов позволило сделать вывод и недостаточности мер информационной безопасности, используемых в корпоративных сетях связи многих российских компаний. Была обозначена проблема распространения вредоносных файлов, которые потенциально или реально представляют угрозы государственным, корпоративным информационным ресурсам [2, с. 5-31].

Борьба с кибератаками должна включает в себя эффективную подготовку всех моделей систем информационной безопасности и результативные меры блокировки компонентов, обнаружения вредоносного ПО и восстановления информационной инфраструктуры при воздействии на ее элементы действий злоумышленников. Все это направлено на повышение уровня информационной безопасности в отдельных субъектах экономико-хозяйственной деятельности и в стране в целом [3, с. 196]. При подтверждении безотказного функционирования аппаратной части причиной нарушения работы IT-инфраструктуры могут быть конфликты между исходными данными и их обработчиком (который некорректно вносит, изменяя поступающие к нему сведения). Таким образом, можно сделать вывод, что даже без влияния кибератак и компьютерных вирусов информационные системы находятся под угрозой. В первую очередь требуется усовершенствовать программную часть и уделить внимание валидности данных (как подтвержденным методам повышения надежности всех вариантов IT-инфраструктуры) [4, с. 72-75].

Стоит отметить, что любое программное решение в компании должно соответствовать трем ключевым требованиям. Во-первых, обладать способностью к диагностике ошибок до момента подтверждения непоправимой степени повреждений. Во-вторых, исключать ложную информацию, возникающую из-за ошибок, возвращать модули системы в функционирующий режим работы. И, в-третьих, продолжать выполнять задачи, ожидая, что последующие запросы будут реализованы должным образом. В настоящее время выделяют много способов повышения надежности ПО и защиты информационной инфраструктуры от кибератак. Наиболее популярным признается метод мультиверсионного программирования, который основан на программной избыточности [5, с. 74; 6, с. 57-63].

Однако в контексте подготовки и восстановления IT-инфраструктуры после кибератак предпочтительным является метод блоков восстановления. Причина в том, что этот подход дает максимально высокие результаты обработки больших объемов данных, ускоряет выполнение типовых задач, а главное более доступен и унифицирован, что важно для его внедрения в системы информационной безопасности компаний и государственных структур. Ниже на рисунке 1 представлен традиционный и современный подход к защите IT-инфраструктуры от мошеннических действий извне [7].

Рис. 1. Пять способов обеспечения информационной безопасности при кибератаках

Отдельно стоит выделить, что использование всех указанных мер защиты компонентов информационной инфраструктуры позволяет достичь максимальной безопасности передачи данных вне зависимости от наличия уязвимостей, потенциальных угроз и влияния компьютерных вирусов, кибератак. На первом месте всегда должно быть предотвращение, снижение рисков (компании должны быть подготовлены к чрезвычайным ситуациям). Далее идет введение защитных мер (это концепция часто дополняется скоординированной настройкой безопасности с целью ускорения обнаружения и автоматизации реагирования).

Третий шаг представляет обнаружение, за счет использования доступных методов идентификации вредоносных программ. А после этого следует реагирование (полное удаление данных при поражении сети или предотвращение подобных ситуаций в будущем) и восстановление (применение подходящего ПО резервного копирования для сохранения данных, стабилизации системы) [8].

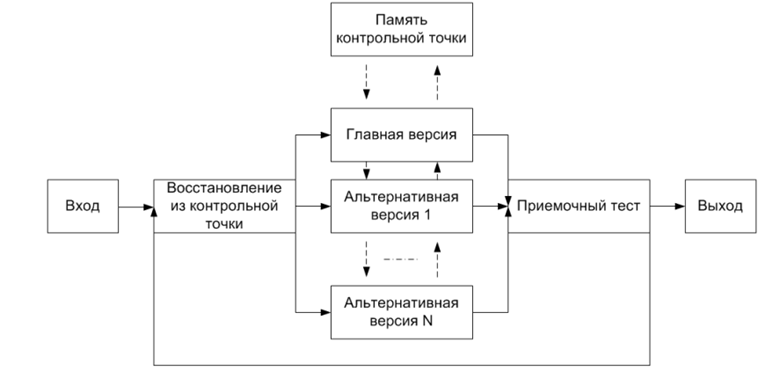

Метод блоков восстановления был предложен Джеймсом Хорнингом в 1974 году с целью исправления ошибок и автоматизированного восстановления функциональности программы. Суть этого подхода заключается в том, что для каждого программного компонента указывается тест, проверяющий корректность работы после запуска. В случае возникновения ошибки или отказа компонентов ПО, запускаются другие компоненты, функционально эквивалентные этому. Таким образом, отказ ПО с реализованным методом блоков восстановления возможен в случаях, если тест какого-либо блока даст сбой и пропустит ошибку или если закончатся блоки с алгоритмами [9; 10, с. 17]. Ниже на рисунке 2 представлена упрощенная схема реализации метода блоков восстановления.

Рис. 2. Метод блоков восстановления

Как видно на схеме, сведения подаются на вход, производится их запоминание на контрольной точке и последующая обработка на главной версии алгоритма, первым способом. Над итогом вычислений проводится тест и, в случае успешного прохождения теста передается на выход, но в случае, если тест не пройден, вся информация восстанавливается на контрольной точке, проходит обработку на альтернативной версии алгоритма. Снова проводится тест и, по его результатам, указанные сведения либо подаются на выход, либо снова идут на контрольную точку. Можно сделать вывод о систематичности метода блоков восстановления, его простоте реализации, универсальности, а также эффективном внедрении в большинство существующих систем информационной безопасности.

Заключение

Подводя итог, важно отметить ценность постоянного развития систем информационной безопасности. Это связано с появлением все новых и новых кибератак, компьютерных вирусов и других форм вредоносного воздействия на компоненты информационной инфраструктуры. Комплексный подход и предварительная защита данных корпоративных сетей связи, а также иных сетей связи позволят снизить вероятность разрушения модулей более чем на 80%. А при необходимости восстановления поврежденных элементов требуется использовать метод блоков восстановления. Он позволяет сократить число применяющихся ресурсов при выборе программы по сравнению с популярным сейчас мультиверсионным подходом (так как все если все тесты были пройдены успешно у первой версии, использование альтернативных алгоритмов не требуется).

.png&w=384&q=75)

.png&w=640&q=75)