Введение

В инженерной практике разработка программного обеспечения сопровождается созданием тестовых сред, задача которых – имитировать условия реального использования системы. Однако на практике эти среды редко полностью отражают продуктивное окружение. Такое расхождение между тестовой и боевой средой может привести к системным сбоям, затяжной отладке и, в ряде случаев, к прямым финансовым потерям. Вопрос идентичности тестовых и рабочих сред в последние годы стал предметом активного обсуждения в профессиональном сообществе и получил признание как ключевой фактор надёжности и зрелости инженерной культуры.

Разработка в условиях высокой частоты релизов, мультисервисной архитектуры и автоматизированных пайплайнов создаёт иллюзию надёжности. Однако эта иллюзия рушится, когда приложение, успешно прошедшее тесты, не справляется в продуктивной среде из-за отличий в конфигурациях, ресурсах или окружении.

Теоретическое обоснование проблемы

Современные методологии – от Agile и DevOps до Site Reliability Engineering – закладывают фундамент того, что качество системы определяется не только её логикой, но и средой, в которой она функционирует. Теория надёжных систем подчёркивает: поведение программы невозможно предсказать, если внешние условия существенно варьируются.

Работы Фаулера, Хаммера и других авторитетов подчеркивают важность воспроизводимых и детерминированных окружений. В контексте Infrastructure as Code и Immutable Infrastructure идентичность среды становится не просто задачей системных администраторов, а зоной ответственности всей инженерной команды.

Обзор текущих практик и вызовов

Несмотря на широкое распространение CI/CD, практики создания и поддержки идентичных сред далеки от зрелых. Часто можно наблюдать ситуации, когда:

- в тестовой среде отключены механизмы безопасности (SSO, Role-based Access Control);

- обращения к внешним API заменяются заглушками без поведенческой эквивалентности;

- тестовая инфраструктура работает на другой версии ОС, с другими сетевыми правилами;

- технические учётные записи имеют завышенные права по сравнению с продакшеном.

По данным отчёта ThoughtWorks Technology Radar (2023), до 70% команд по-прежнему полагаются на частично ручное создание тестовых сред, что неизбежно приводит к рассогласованию и техническому долгу.

Эмпирические наблюдения

Исследование IEEE Software (2020) показало, что 62% инцидентов после продакшен-релизов связаны с теми или иными аспектами различий среды. Проблемы варьируются от различий в переменных окружения до несовместимости сетевых политик или разных политик доступа.

В ряде кейсов, собранных в практике крупных ИТ-организаций, наблюдались следующие сценарии:

- Приложение, использующее системную учётную запись, запускалось в тестовой среде с привилегиями администратора, но в продуктивной – с ограничениями, что привело к сбою при работе с файловой системой.

- Sandbox-API стороннего сервиса не имел ограничений на количество запросов. В продакшене, при первом же массовом запросе, сработал rate limit, и процесс загрузки данных был прерван без возможности отката.

- Тестовая база данных содержала менее 0.5% от объёма реальных данных, не включала исторические или «грязные» записи, что не позволило воспроизвести баг, проявившийся при вычислении отчётности за год.

Инженерный подход: идентичность как практика

Формирование идентичной среды – это не просто технический шаг, а дисциплина, охватывающая инфраструктуру, безопасность и организационные практики. В основе инженерного подхода лежит стремление к воспроизводимости и автоматизации всех аспектов среды.

Одним из важнейших инструментов здесь выступает инфраструктура как код – декларативное описание окружений, обеспечивающее их единообразие вне зависимости от среды исполнения. Например, Terraform и Ansible позволяют верифицировать и воспроизвести инфраструктуру без ручных действий. Это устраняет эффект «настроено один раз руками и забыто».

Контейнеризация (Docker, Podman) позволяет формировать идентичные образы приложений, включая зависимости, системные библиотеки и переменные окружения. В связке с CI/CD это позволяет создавать предсказуемую среду на каждом этапе – от тестов до эксплуатации.

Не менее важен контроль за конфигурациями и секретами. Их хранение в централизованных системах (Vault, Parameter Store) и использование шаблонов позволяют устранить рассогласование и утечки данных между окружениями. Также важна верификация прав доступа и ролей технических учётных записей, поскольку именно через них происходит выполнение критических операций.

Идентичность среды – это не факт, достигнутый однажды, а постоянное состояние, требующее мониторинга. Использование инструментов контроля дрейфа (drift detection) помогает своевременно обнаруживать расхождения между текущим и эталонным состоянием. Это особенно актуально в условиях высокой динамики и многокомандной разработки.

Таким образом, инженерная реализация идентичности требует системного мышления: от построения среды как программного артефакта до внедрения процедур контроля и автоматической диагностики её целостности.

Рис. 1

Неоднородные требования к идентичности

Важно понимать, что необходимость в полной идентичности среды не является универсальной для всех типов тестовых контуров. Разные цели тестирования подразумевают различный уровень точности воссоздания боевого окружения.

Так, для нагрузочного тестирования критично, чтобы инфраструктура максимально соответствовала продуктивной – как по конфигурации сервисов, так и по вычислительным мощностям. Только в этих условиях можно достоверно измерить производительность, масштабируемость и устойчивость системы под нагрузкой.

В то же время, в контуре интеграционного функционального тестирования (ИФТ), где основной задачей является проверка корректности бизнес-логики и взаимодействия компонентов, не требуется полное соответствие по ресурсам. В большинстве случаев достаточно иметь около 30% мощности от продакшена, если только приложение не чувствительно к объёму данных или времени отклика. Основное внимание здесь уделяется логической целостности, а не нагрузке.

Именно поэтому подход к идентичности должен быть дифференцированным: критически важные параметры должны быть согласованы с задачами конкретного типа тестов.

Методология обеспечения идентичности

Поддержание идентичности среды – это не разовое усилие, а постоянный процесс, включающий технические и организационные меры. Ниже описаны ключевые аспекты, которые необходимо учитывать для устойчивого соответствия тестовой и продуктивной инфраструктур:

- Конфигурации и параметры окружения. Использование шаблонов переменных, централизованных хранилищ конфигураций (Vault, Parameter Store, Consul) и стандартов именования позволяет обеспечить повторяемость настроек. Все изменения в конфигурациях должны проходить через систему контроля версий и ревью.

- Инфраструктура и компоненты. Infrastructure as Code (IaC) – основной способ автоматизированного развёртывания идентичных окружений. Для управления дрейфом необходимо периодически выполнять terraform plan, использовать drift-detection-инструменты и сравнивать состояния сред в пайплайне.

- Контейнеризация и зависимости. Сборка единых образов с версиионированием (например, Docker с тегами и контрольными суммами) позволяет устранить различия в исполняемом коде и библиотечных зависимостях между средами.

- Секреты и доступы. Идентичные среды предполагают эквивалентность доступа: технические учётные записи (ТУЗ) должны иметь одинаковый уровень прав, роль и принадлежность к группам. Все секреты должны управляться через централизованные средства и не «зашиваться» в код или конфигурации вручную.

- Данные. Для функционального тестирования часто применяются анонимизированные копии продуктивных данных. Важно не просто скопировать структуру, но и включить реальные edge-case'ы, исторические данные и пограничные условия. Там, где данные с продакшена недоступны – их необходимо генерировать с аналогичной статистикой и сложностью.

- Мониторинг и логирование. Чтобы ошибки и аномалии проявлялись в тестовой среде так же, как в боевой, необходимо воспроизводить механизмы сбора логов, метрик, алертов и трассировок. Это также позволяет вовремя диагностировать проблемы до выхода в продакшен.

- Сетевые политики и маршрутизация. Межсетевые экраны, NAT, балансировка, ingress-контроллеры – все эти элементы должны быть отражены в тестовой среде. Даже небольшое расхождение (например, прокси или правила ACL) может привести к тому, что интеграция не пройдёт после релиза.

- Автоматизация проверки идентичности. Важно не только строить среды по одинаковым шаблонам, но и регулярно сравнивать их состояние.

Для этого применяются:

- скрипты сравнения переменных и версий зависимостей;

- автоматические проверки инфраструктурного состояния (например, terraform plan, kubectl diff);

- интеграции в CI/CD для предупреждения отклонений до стадии релиза.

Таким образом, поддержание идентичности требует дисциплины, автоматизации и постоянного мониторинга – во всех аспектах: от конфигураций и данных до доступа, логики и сетей.

Рис. 2

Процесс должен включать автоматическую сборку тестовой среды, полностью повторяющей боевую:

- запуск из той же IaC-кодовой базы;

- использование тех же Docker-образов и переменных окружения;

- настройка доступа, секретов и технических учётных записей через централизованные механизмы;

- включение в пайплайн проверки расхождений конфигураций (drift detection).

Также важно использовать мониторинг и аудит окружений – как на уровне логики, так и инфраструктуры. Это позволяет не только добиться идентичности, но и поддерживать её в условиях постоянных изменений.

Роль управления тестовыми средами

С увеличением сложности систем и ростом требований к надёжности, в ИТ-индустрии начала формироваться новая профессиональная роль – инженер или менеджер тестовых сред (Environment Manager). Эта должность появилась как ответ на постоянные сбои, вызванные несогласованностью окружений и отсутствием централизованного управления ими.

Специалист по тестовым средам отвечает за координацию, конфигурацию, автоматизацию и мониторинг всех типов тестовых контуров. Его задача – обеспечить своевременную доступность среды, её соответствие нуждам тестирования и постоянную синхронизацию с продуктивной конфигурацией. Такая роль особенно востребована в компаниях, использующих микросервисную архитектуру, CI/CD, мультикомандные пайплайны и строгие требования к соответствию нормативам.

Появление этой роли отражает зрелость подхода: теперь тестовые среды рассматриваются как стратегически важный актив, а не вспомогательный артефакт разработки.

Визуальный подход и архитектура среды

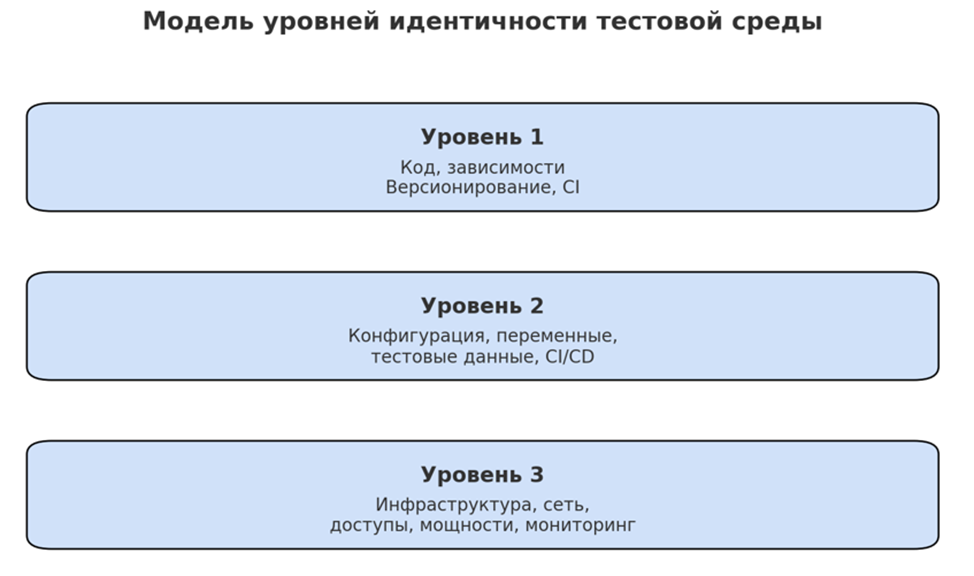

Для иллюстрации уровней идентичности можно использовать многоуровневую модель:

- Уровень 1: Базовая идентичность кода и зависимостей (CI).

- Уровень 2: Совпадение конфигурации, переменных, данных (CI/CD).

- Уровень 3: Полное совпадение с продакшеном, включая сетевые политики, мощности, права и мониторинг.

Также можно представить типовую архитектуру среды с блоками IaC, CI/CD, шаблонов конфигурации и контроля дрейфа. Такая схема делает статью наглядной и легко применимой.

Идентичность в отраслевом контексте

Практика создания идентичных тестовых сред варьируется в зависимости от отрасли:

- В финансовых системах идентичность обязательна из-за требований регуляторов и необходимости прохождения аудитов.

- В e-commerce приоритет отдается масштабируемости и способности среды выдерживать резкие пики трафика.

- В государственном секторе важна воспроизводимость и сертифицируемость, особенно для ИБ-контуров.

Эти различия диктуют разные приоритеты, но подтверждают универсальность необходимости инженерного контроля над средами.

Компромиссы и ограничения

Полная идентичность требует ресурсов: инфраструктуры, времени, координации. Некоторые команды сталкиваются с ограничениями:

- Выделенные мощности могут быть недоступны или дороги;

- Безопасность не позволяет использовать боевые данные;

- Инфраструктурные команды не синхронизированы с разработкой.

В таких случаях важно выделять критические параметры среды и добиваться идентичности хотя бы на их уровне, а остальные аспекты покрывать через контролируемые эмуляции или допущения.

Перспективы развития практики

В будущем можно ожидать появления гибких self-service платформ для развёртывания сред под разные цели: тестирование, отладку, демонстрации. Развитие GitOps, policy-as-code, сервисов типа Test Environment as a Service (TEaaS) и динамических секрет-хранилищ позволит командам быстрее формировать надёжные, воспроизводимые среды под свои задачи.

Автоматическое сравнение сред, контроль дрейфа в real-time и аналитика поведения на разных контурах станут частью повседневной инженерной практики.

Выводы

Идентичность среды – один из краеугольных камней надёжности цифровых систем. Это не частный аспект инфраструктуры, а связующее звено между разработкой, тестированием, эксплуатацией и безопасностью.

Научные и практические данные указывают на прямую корреляцию между зрелостью процессов и уровнем идентичности тестовых сред. Инвестиции в автоматизацию, стандартизацию и мониторинг среды многократно окупаются снижением количества инцидентов, ускорением релизов и повышением качества продукта.

Таким образом, задача по обеспечению идентичности среды должна решаться комплексно, с участием всех инженерных дисциплин и в привязке к бизнес-целям организации.

.png&w=384&q=75)

.png&w=640&q=75)