Современные радиосвязные системы должны обеспечивать не только высокое качество передачи речи, но и надежную защиту радиопереговоров от несанкционированного доступа. Для решения этой задачи применяются два основных подхода – шифрование и скремблирование. В данной статье основное внимание уделено методам скремблирования аудиосигналов.

Скремблирование (перестановка элементов) – это метод, посредством которого осуществляется декорреляция (отбеливание) групповых ошибок в радиоканалах с замираниями. Достигается это путем перестановки передаваемых битов в последовательности таким образом, чтобы превратить ее из структурированной в псевдослучайную [1].

Существует два основных вида скремблирования: аналоговое и цифровое.

Аналоговое скремблирование представляет собой сложную процедуру преобразования исходного речевого сигнала с целью обеспечения его защиты при передаче через канал связи. Принципиально возможна реализация преобразования речевого сигнала по трём основным параметрам: частоте, амплитуде и времени. Однако, в условиях изменяющегося отношения сигнал/шум затруднено восстановление амплитудных характеристик сигнала, что делает амплитудное скремблирование нецелесообразным. В связи с этим в основном применяются преимущественно частотное и временное скремблирование.

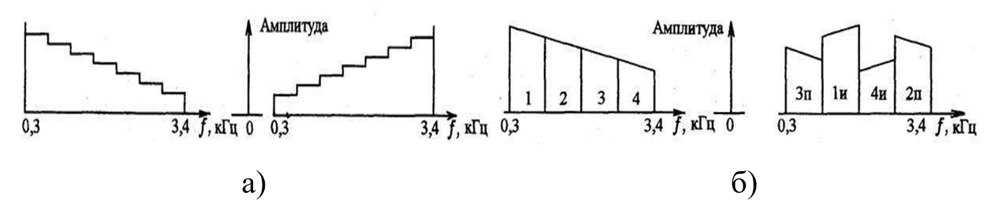

Частотное скремблирование может быть реализовано путём спектральной инверсии или перестановки частотных полос (рис. 1). Первый способ прост, но уязвим к анализу спектра, в то время как второй обеспечивает более высокую степень защиты за счёт большей вариативности перестановок.

Рис. 1. Принцип работы скремблера со спектральной инверсией (а) и с перестановкой частотных полос (б) [2]

Временное скремблирование основано на инверсии или перестановке временных сегментов сигнала. Наиболее эффективным считается комбинированный подход, в котором применяется как временное, так и частотное преобразование. Он позволяет существенно повысить устойчивость системы к несанкционированному восстановлению речи, приближая уровень защищённости к цифровым методам.

Цифровые скремблеры и дескремблеры обычно построены на основе генераторов псевдослучайных битовых последовательностей (ПСП). Различают два вида таких устройств: синхронные и самосинхронизирующиеся.

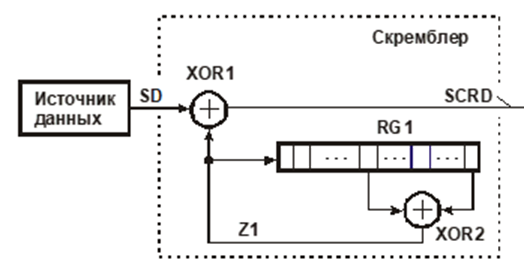

Синхронные скремблеры используют генератор псевдослучайной битовой последовательности, работающий независимо от обрабатываемого сообщения. На передающей и принимающей сторонах используются одинаковые генераторы, которые должны находиться в строгой синхронизации. При этом скремблирование выполняется посредством побитового сложения по модулю 2 (операция XOR) между символами исходного сообщения и символами ключевой последовательности [3].

В случае потери одного или нескольких битов в процессе передачи синхронизация нарушается, поэтому необходимо восстановление синхронности генераторов ПСП. Такой подход обладает высокой скоростью обработки и малым накоплением ошибок, но требует надёжного канала синхронизации.

Принцип работы данного скремблера изображен на рисунке 2.

Рис. 2. Синхронный скремблер [4]

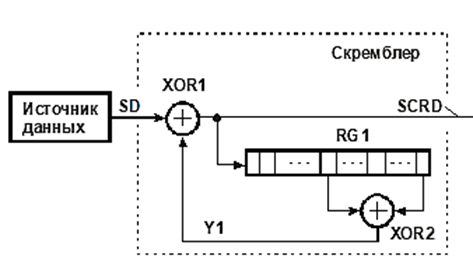

В самосинхронизирующихся скремблерах каждый символ ключевой последовательности формируется на основе фиксированного количества предшествующих битов скремблированного сообщения. Таким образом, генерация ПСП зависит от самого шифрованного потока, а не от внешнего генератора [3].

Преимуществом данного метода является способность системы восстанавливаться после потери символов. При этом ошибка может распространяться на фиксированное число символов, после чего скремблер автоматически синхронизируется.

Самосинхронизирующийся скремблер изображен на рисунке 3.

Рис. 3. Самосинхронизирующийся скремблер [4]

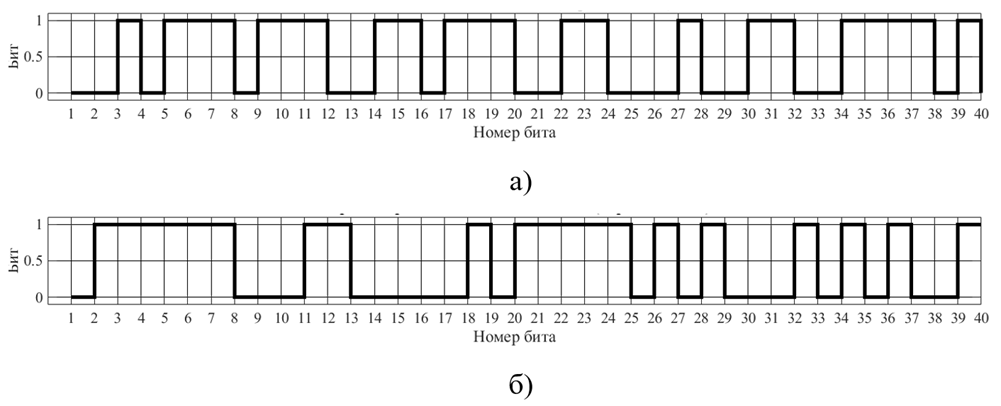

Проведем моделирование работы самосинхронизирующегося скремблера в MATLAB. Для этого создадим исходный битовый поток (рис. 4а.) и два буфера, в которые поочередно будет записываться сигнал.

После того, как заполнился первый буфер и начал заполняться второй, начинается побитное скремблирование. Для каждого байта выделяется i бит (i принимает значения от 7 до 0) – d_in[i].

Вычисляется бит обратной связи s. Для этого используется 16 битный регистр, у которого 15, 11, 2 и 0 биты складываются по модулю 2 (для полинома ):

![]() , (1)

, (1)

Далее вычисляется выходной бит:

![]() , (2)

, (2)

И происходит сдвиг влево и обновление регистра – младшему разряду b[0] регистра присваивается выходное значение . После этого цикл повторяется для всех бит, хранящихся в буфере. Результат работы скремблера представлен на рисунке 4б.

Рис. 4. Исходный битовый поток (а) и скремблированный битовый поток (б)

В работе были рассмотрены методы скремблирования аудиосигналов, обеспечивающие защиту речевой информации от несанкционированного доступа. Анализ показал, что аналоговые методы (частотное и временное скремблирование) позволяют достичь базового уровня скрытности, но их устойчивость к перехвату ограничена. Более надёжными являются цифровые методы, основанные на использовании генераторов псевдослучайных последовательностей, среди которых самосинхронизирующиеся скремблеры обладают высокой помехоустойчивостью и способностью к автоматическому восстановлению после потерь данных. Проведённое моделирование в MATLAB подтвердило работоспособность и эффективность самосинхронизирующегося скремблера.

.png&w=384&q=75)

.png&w=640&q=75)