Современные информационные системы сталкиваются с растущими угрозами, что требует разработки инновационных методов для защиты данных и обеспечения безопасности. Традиционные подходы, основанные на сигнатурных базах данных и статических алгоритмах, часто не способны эффективно обнаруживать новые и сложные атаки. В этом контексте искусственный интеллект (ИИ) и машинное обучение (МО) становятся важными инструментами для автоматического выявления угроз и предотвращения атак, предлагая более гибкие и адаптивные решения для борьбы с киберугрозами [4, с. 34-42; 6, 45-52; 10, с. 56-64; 11, с. 91-99; 12, с. 72-81].

Кибератака – любой тип вредоносных действий отдельных лиц или целых организаций, направленных против компьютерных информационных систем, инфраструктур, компьютерных сетей или устройств персональных компьютеров с помощью различных злонамеренных действий, обычно происходящих из анонимного источника, взломав уязвимую систему [9, с. 609].

Кибербезопасность (киберзащита, англ. cybersecurity) – действия, необходимые для предотвращения неавторизованного использования, отказа в обслуживании, преобразования, рассекречивания, потери прибыли или повреждения критических систем или информационных объектов [8, с. 44].

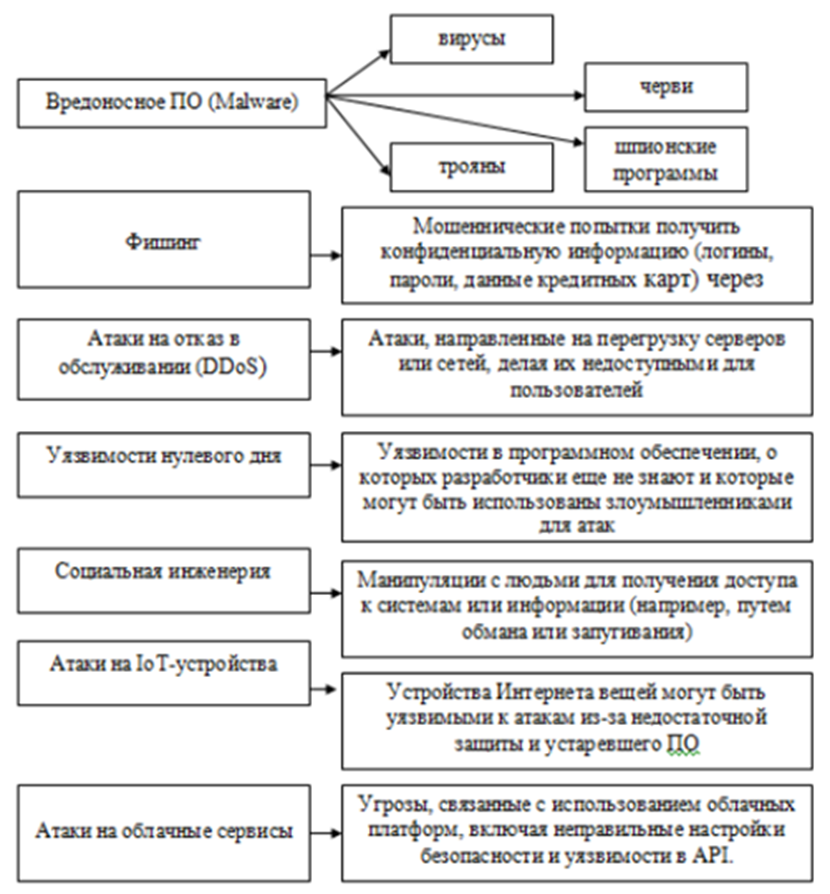

Риски и угрозы кибербезопасности в информационном и цифровом поле разнообразны и их особенностью является появление все новых видов [3, с. 41-48]. На рисунке 1 описаны все актуальные киберугрозы в условиях цифровизации:

Рис. 1. Актуальные киберугрозы в условиях цифровизации

В настоящее время традиционные меры безопасности, такие как антивирусные программы и системы обнаружения вторжений, уже не являются гарантом безопасности, хотя именно они долгое время служили основой защиты от киберугроз. С развитием цифровых технологий и усложнением киберпреступлений эти системы стали демонстрировать свои ограничения и слабости [8, с. 45].

Нидхи Шарма в своем исследовании отмечает, что современные киберугрозы, особенно уязвимости нулевого дня и адаптивные атаки, требуют более гибких и интеллектуальных решений [16]. Старые системы безопасности часто не способны выявлять новые угрозы, т. к. они полагаются на заранее определенные шаблоны и сигнатуры. Это приводит к тому, что киберпреступники могут легко обойти такие защиты, модифицируя свои методы атаки.

Например, адаптивные угрозы могут изменять свои характеристики, чтобы избежать обнаружения, что делает традиционные подходы неэффективными. В ответ на эти вызовы все большее внимание уделяется решениям на основе ИИ.

Использование ИИ в области кибербезопасности направлено на создание систем, которые могут эффективно анализировать большие объемы данных, выявлять аномалии и предсказывать возможные атаки. Одной из ключевых задач является применение методов МО, таких как классификация и кластеризация, для моделирования нормального поведения системы. Это позволяет системе обнаруживать отклонения, которые могут свидетельствовать о попытках вторжения [1, с. 84].

Одним из наиболее перспективных подходов является использование нейронных сетей (НС) для распознавания сложных паттернов в данных. НС обучаются на больших объемах информации, что позволяет им выявлять угрозы, которые не были заранее прописаны в базах данных сигнатур, тем самым обеспечивая защиту от новых, ранее неизвестных атак.

МО также активно используется для предсказания атак. Построение моделей, которые анализируют поведение системы в реальном времени, позволяет не только оперативно обнаруживать угрозы, но и предотвращать их до того, как они смогут нанести ущерб. Использование исторических данных и паттернов помогает моделям предсказывать потенциальные атаки и своевременно предпринимать меры для их нейтрализации.

Важным элементом таких систем является автоматическое реагирование на угрозы. Алгоритмы ИИ могут не только выявлять атаки, но и предпринимать действия для их предотвращения. Например, системы могут блокировать подозрительный трафик, ограничивать доступ или запускать дополнительные процессы проверки безопасности, что значительно повышает уровень защиты.

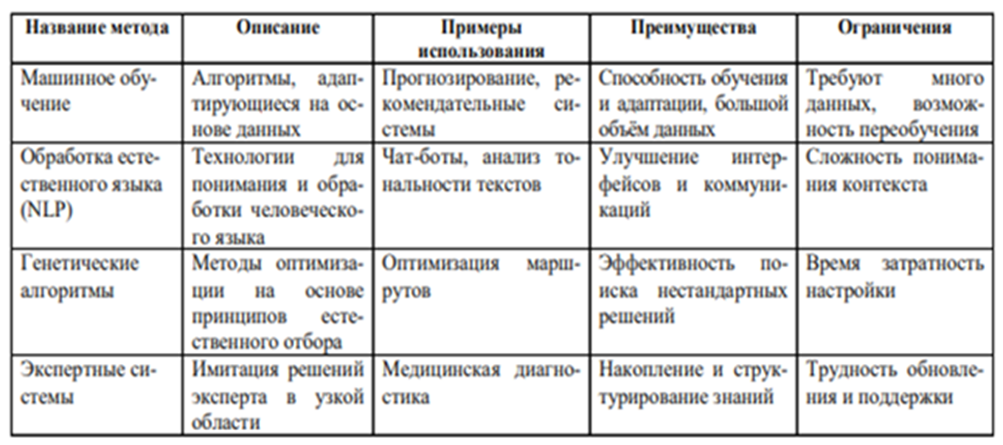

ИИ широко используется в обеспечении безопасности информационных систем, предоставляя широкий набор методов и технологий для выявления и предотвращения угроз [15]. Методы и технологии ИИ представлены на рисунке 2.

Рис. 2. Сравнение методов ИИ

Из рисунка 2 следует, что каждый метод нашел применение и обладает рядом преимуществ в различных областях, в то же время каждый метод сталкивается с определенными ограничениями, такими как требования к данным, вычислительные затраты и сложности в интерпретации результатов. В целом эффективное применение ИИ требует тщательного выбора подходящих методов в соответствии с конкретными задачами и ограничениями [7, с. 18].

Методы ИИ можно использовать для анализа сетевого трафика и обнаружения аномальных или вредоносных действий в сети, а также для выявления необычных или подозрительных действий пользователей, что может свидетельствовать о компрометации учетных записей [5].

ИИ способен анализировать большие объемы данных и выявлять скрытые недостатки, что позволяет более эффективно обнаруживать угрозы, включая новые и ранее неизвестные виды атак [14, с. 1029-1053]. ИИ представляет собой мощный инструмент, способный значительно улучшить защиту данных и инфраструктуры организаций от киберугроз.

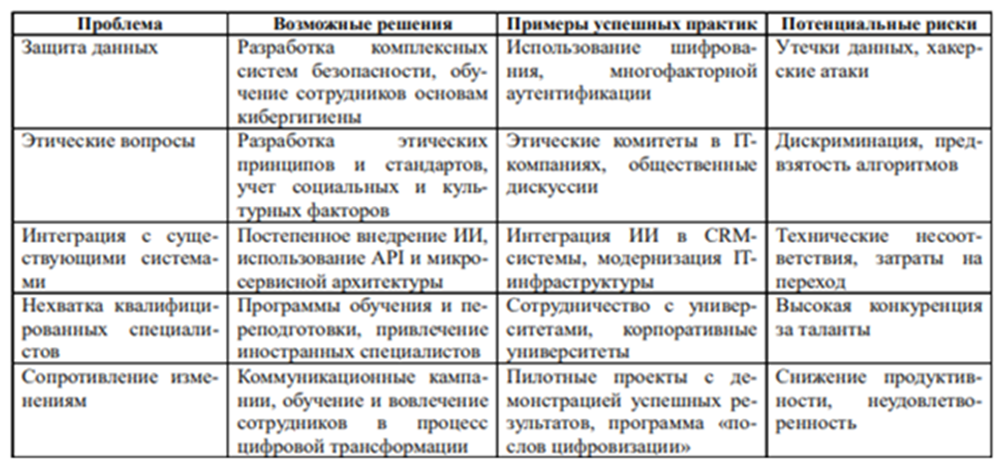

Но, в свою очередь, применение ИИ в области защиты информации сталкивается с рядом проблем. Основные проблемы и возможности их решения представлены на рисунке 3 [2, с. 13-15].

Рис. 3. Проблемы и возможности их решения

Решение этих проблем, а также разработка стратегий и методов их преодоления, является важным шагом в успешном внедрении ИИ в область обеспечения безопасности информационных систем [13].

Примеры применения технологий ИИ и МО в сфере защиты информации:

- Threat Hunting. («Охота» на киберугрозы) – это проактивный процесс обнаружения и исследования потенциальных угроз безопасности, которые могут обойти традиционные системы безопасности. Он основан на идее поиска активных или скрытых угроз, которые уже проникли в систему или могут попытаться это сделать, но еще не были обнаружены. ИИ и МО играют важную роль в Threat Hunting, позволяя автоматизировать и улучшать процессы обнаружения угроз. Использование ИИ и МО позволяет автоматизировать анализ больших объемов данных и обнаруживать скрытые угрозы, которые могут быть незаметны для традиционных систем безопасности. Эти технологии способны обнаруживать аномалии, связанные с действиями злоумышленников, и помогают анализировать их поведение для выявления необычных или подозрительных паттернов.

- Anti-APT (Advanced Persistent Threat) (Продвинутая постоянная угроза) – это стратегии, методы и технологии, используемые для борьбы с продвинутыми угрозами, которые находятся внутри сети и могут длительное время оставаться незамеченными. Эти угрозы могут быть высокоорганизованными и иметь целью длительное время проникать в систему, собирать информацию или проводить другие вредоносные действия, не вызывая подозрений. Использование ИИ и МО позволяет автоматизировать процессы обнаружения и анализа APT-угроз, а также позволяет оперативно реагировать на них. Эти технологии могут анализировать данные о поведении пользователей и трафике в сети для выявления подозрительных активностей, а также помогать в определении сигнатур APT-атак на основе предыдущих инцидентов и информации о существующих угрозах.

- Anti-fraud (Анти-мошенник) – процессы и технологии, применяемые для предотвращения мошенничества и улучшения обнаружения афер, связанных с финансами, транзакциями, личными данными и другими видами ценной информации. ИИ и МО также играют важную роль в создании эффективных систем Anti-fraud. При использовании ИИ и МО для борьбы с мошенничеством в сфере защиты информации, системы могут анализировать большие объемы данных и идентифицировать аномалии, связанные с мошенническими действиями. Они способны обнаруживать необычные паттерны поведения, а также автоматически отслеживать и анализировать транзакции и активности, которые могут указывать на потенциальное мошенничество. Системы Anti-fraud на базе ИИ и МО могут также обучаться на основе предыдущих случаев мошенничества, что позволяет им более точно определять подозрительные сценарии и принимать меры для предотвращения мошеннических действий в реальном времени. Эти технологии помогают финансовым учреждениям, компаниям электронной коммерции и другим организациям эффективно защищать своих клиентов и себя от потенциальных угроз мошенничества, а также минимизировать риски финансовых потерь и ущерба репутации.

- Threat Intelligence (Информация об угрозах) – процесс сбора, анализа и интерпретации данных о потенциальных киберугрозах и угрозах информационной безопасности, а также о методах, используемых злоумышленниками для атак на информационные системы. Использование ИИ и МО в Threat Intelligence позволяет организациям автоматизировать процессы анализа больших объемов данных и выявления шаблонов, связанных с потенциальными угрозами. ИИ и МО могут использоваться для автоматизации процесса сбора данных о новых угрозах, а также для анализа существующей угрожающей ситуации и идентификации потенциальных уязвимостей в системе. Они способны анализировать большие объемы структурированных и неструктурированных данных, включая угрозы из различных источников, таких как уязвимости ПО, сетевые атаки, фишинговые атаки, вредоносное ПО и многие другие.

- PT Sandbox – сервис использует комплексный анализ процессов в работе системы. Такой подход позволяет с высокой точностью выявлять до этого неизвестные угрозы. Продукт разработан и успешно работает для защиты системы от сложных и широкомасштабных кибератак, в которых задействованы современные вредоносные программы.

- IBM QRadar – комплексное решение для мониторинга и анализа событий, обеспечивает сбор данных из различных источников, включая сетевые устройства, приложения и системы, и выполняет их анализ с целью выявления потенциальных угроз и аномалий.

- Примером успешного применения ИИ в кибербезопасности является платформа Darktrace, которая использует алгоритмы МО для создания моделей, анализирующих поведение сети. Эти модели автоматически выявляют аномалии, которые могут указывать на угрозы. Подобные системы помогают организациям оперативно реагировать на потенциальные угрозы, минимизируя риски и возможный ущерб от атак [1, с. 84].

- CrowdStrike – платформа, предоставляющая решения для предотвращения атак, обнаружения и отработки инцидентов. Она использует технологии ИИ и МО для поиска и анализа угроз, а также для принятия мер по защите сети и данных организации от кибератак.

- Splunk – платформа для мониторинга, анализа и реагирования позволяет собирать, индексировать и исследовать сведения из различных источников, включая журналы событий и потоки данных от сенсоров безопасности. Она предоставляет возможности по обнаружению угроз и реагированию на них в настоящем времени, а также по созданию отчетов и визуализации данных.

Ключевыми аспектами применения ИИ и МО в сфере защиты информации являются: возможность анализа больших объемов данных, обнаружение аномалий в сетевой активности, прогнозирование угроз и создание эффективных стратегий защиты. Несмотря на ряд вызовов, таких как нехватка качественных данных, этические вопросы и постоянно меняющаяся природа киберугроз, перспективы дальнейшего применения ИИ и МО в сфере кибербезопасности остаются обнадеживающими.

Практическое применение алгоритмов МО в кибербезопасности:

Различные типы алгоритмов MО находят свое применение в области кибербезопасности. Ниже приведены некоторые из них:

- Модели на основе деревьев решений. Такие алгоритмы, как Random Forest и Gradient Boosting, способны классифицировать данные и обнаруживать аномалии на основе различных характеристик сетевого трафика или активности пользователя. Они часто применяются для создания систем обнаружения вторжений.

- Нейронные сети. Глубокое обучение и нейронные сети, такие как рекуррентные нейронные сети (RNN) и сверточные нейронные сети (CNN), применяются для анализа сложных паттернов в данных. Эти алгоритмы могут анализировать последовательности действий и выявлять аномальные или подозрительные действия в режиме реального времени.

- Методы обучения без учителя. Эти алгоритмы полезны для обнаружения неизвестных ранее угроз, т. к. они не зависят от наличия меток в обучающих данных. Например, автоэнкодеры могут выявлять новые аномалии путем анализа структуры данных и нахождения нехарактерных паттернов. К методам обучения без учителя также относится кластеризация. Алгоритмы кластеризации, такие как K-means и DBSCAN, используются для группировки данных и выявления отклонений от нормального поведения. Это помогает обнаруживать аномальные активности в сети, которые могут свидетельствовать о присутствии злоумышленника.

Ограничения применения МО.

Хотя МО открывает новые возможности для обнаружения киберугроз, его использование сопряжено с рядом ограничений. Для эффективной работы алгоритмов МО необходимы качественные данные. Если данные, используемые для обучения, содержат шум или недостаточно информации, это может привести к ошибкам в обнаружении. Алгоритмы могут генерировать ложные срабатывания, ошибочно интерпретируя легитимные действия как угрозы. Это требует настройки моделей и мониторинга их работы. Некоторые сложные модели, такие как глубокие нейронные сети, трудно интерпретировать, что может затруднить понимание того, как была обнаружена угроза и какие действия следует предпринять. Стоит уделить внимание важности знаний в доменной области, экспертной разметки для методов с учителем, устареванием данных и необходимостью постоянного обучения модели.

Таким образом, для внедрения и повышения эффективности использования ИИ в области информационной безопасности необходимо разрабатывать и оптимизировать алгоритмы МО для более точного обнаружения аномалий и угроз в информационных системах, разработать оптимальные стратегии реагирования на угрозы и адаптироваться к изменяющимся условиям среды [7, с. 18].

В данном исследовании были рассмотрены ключевые аспекты роли и значимости ИИ в обеспечении безопасности информационных систем. Проанализированы методы применения ИИ, успешные примеры его использования, вызовы, с которыми сталкиваются системы безопасности, а также перспективы развития данной области.

Сводные выводы исследования позволяют подчеркнуть, что ИИ играет ключевую роль в повышении эффективности защиты информационных систем. Благодаря возможностям анализа больших объемов данных, обнаружения аномалий и принятия автоматизированных решений, ИИ способствует более оперативному выявлению и предотвращению киберугроз.

Значимость роли ИИ в обеспечении безопасности информационных систем подчеркивается его способностью к адаптации к изменяющимся условиям и контекстам, а также возможностью создания инновационных методов защиты.

Исследование указывает на необходимость дальнейших исследований в этой области, включая улучшение алгоритмов и методов обнаружения угроз, разработку новых моделей управления доступом и фокус на прозрачности и объяснимости решений ИИ.

В целом развитие и применение ИИ в области безопасности информационных систем представляет собой перспективное направление, способствующее улучшению защиты данных и инфраструктуры организаций от киберугроз [7, с. 19].

.png&w=640&q=75)