В настоящее время фактически во всех организациях неизменно наблюдается рост количества автоматизированных систем (далее – АС), который обусловлен в первую очередь увеличением объемов решаемых задач и, соответственно, повышенными требованиями к оперативности их выполнения.

При этом создание большого количества АС неизбежно приводит к кратному увеличению объемов циркулирующей в них информации, дублированию функций ее обработки, что негативно сказывается на оперативности и качестве выполнения должностными лицами своих обязанностей.

В целях организации централизованной обработки информации, циркулирующей в различных, АС, владельцы АС приходят к решению об объединении их в рамках одной информационной среды (далее – ИС).

Таким образом, ИС может объединять в себе АС, обеспечивающие повседневную деятельность организации, а также государственные информационные системы и информационные системы персональных данных.

При этом обеспечение безопасности информации, обрабатываемой в объединяемых, АС, является одним из основных требований регуляторов (ФСБ России и ФСТЭК России).

Одним из основных требований к ИС является проведение мониторинга информационной безопасности.

Мониторинг информационной безопасности (далее – ИБ) в АС в соответствии с [1] представляет собой процесс постоянного наблюдения и анализа результатов регистрации СБ и иных данных с целью выявления нарушений безопасности информации, угроз безопасности информации и уязвимостей.

При осуществлении мониторинга ИБ в ИС должна обеспечиваться возможность получения информации о зарегистрированных событиях безопасности и иных данных, необходимых для мониторинга ИБ, от различных источников, таких как средства защиты информации, программное обеспечение, программно-технические средства, информационные сервисы, среда функционирования АС и иные источники.

Проблемным вопросом при организации подсистемы мониторинга ИБ в ИС, является тот факт, что объединяемые в рамках ИС АС имеют гетерогенные (разрозненные) подсистемы защиты информации, что подразумевает необходимость внедрения единого подхода к построению подсистемы защиты информации и подсистемы мониторинга информационной безопасности, который в настоящее время отсутствует.

Указанный проблемный вопрос усугубляется тем, что структура подразделений, осуществляющих мониторинг безопасности информации в ИС, имеет значительные ограничения как в технических, так и в людских ресурсах. При этом эффективное функционирование подсистемы мониторинга ИС является одним из важнейших условий обеспечения как основных свойств безопасности информации (конфиденциальность, целостность, доступность), так и систем защиты информации в целом.

Создание ИС задачу поддержания должного уровня эффективности функционирования подсистем защиты информации и мониторинга естественным образом усложнит, особенно на начальном этапе.

В таких условиях необходимо определиться, за счет какого из показателей (результативность, ресурсоемкость, оперативность) можно повысить эффективность функционирования указанных подсистем.

Для этого необходимо рассмотреть действия возможного нарушителя, а также действия лиц, осуществляющих мероприятия по обеспечению безопасности информации (орган ОБИ).

Действия нарушителя могут быть описаны зависимостью (1):

![]() , (1)

, (1)

Где:

λ – уровень подготовки нарушителя;

t – время начала действий нарушителя.

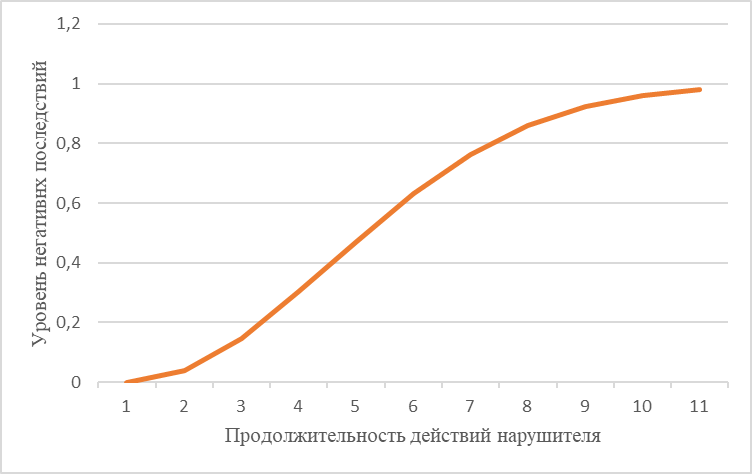

Временная диаграмма действия нарушителя представлена на рисунке 1.

Рис. 1. Временная диаграмма действий нарушителя

Указанная диаграмма показывает, что при отсутствии противодействия уровень негативных последствий от воздействия нарушителя на систему со временем приблизится к максимальному значению, принятому за 1. При этом чем выше уровень подготовки нарушителя λ, тем меньше потребуется времени на достижение указанного значения.

Действия органа ОБИ при этом могут быть описаны зависимостью (2):

![]() , (2)

, (2)

Где:

λ – уровень подготовки органа ОБИ;

t – время обнаружения инцидента.

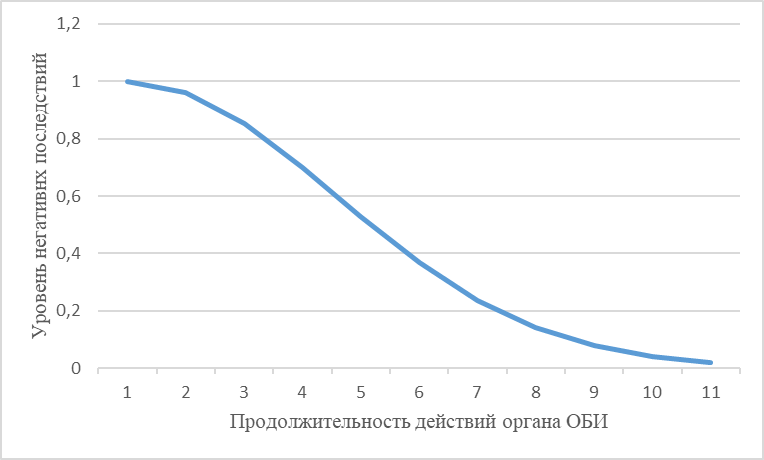

Временная диаграмма действий органа ОБИ представлена на рисунке 2.

Рис. 2. Временная диаграмма действий органа ОБИ

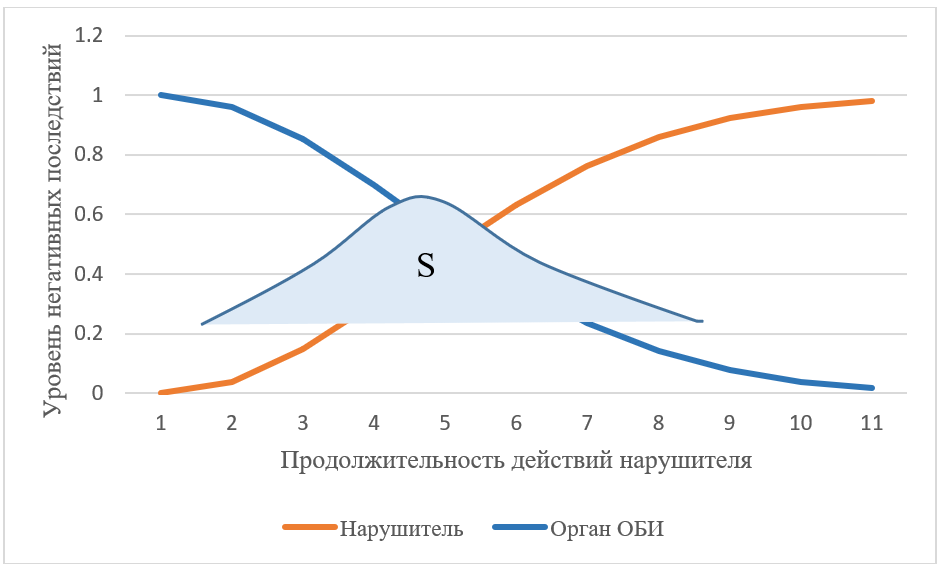

Деятельность органа ОБИ должна быть направлена на минимизацию негативных последствий от действий нарушителя. Если принять уровень подготовки нарушителя и органа ОБИ идентичными, то очевидно, что уровень негативных последствий от действий нарушителя в конечном счете будет зависеть от того, на сколько быстро орган ОБИ начнет противодействие. Временная диаграмма реагирования органа ОБИ на действия нарушителя представлена на рисунке 3, где S – негативные последствия от действий нарушителя в условиях противодействия органа ОБИ.

Рис. 3. Временная диаграмма реагирования на инцидент ИБ

Таким образом, при имеющихся ограничениях на людские и технические ресурсы, для повышения эффективности функционирования подсистемы мониторинга ИС необходимо повышать оперативность реагирования на инциденты ИБ.

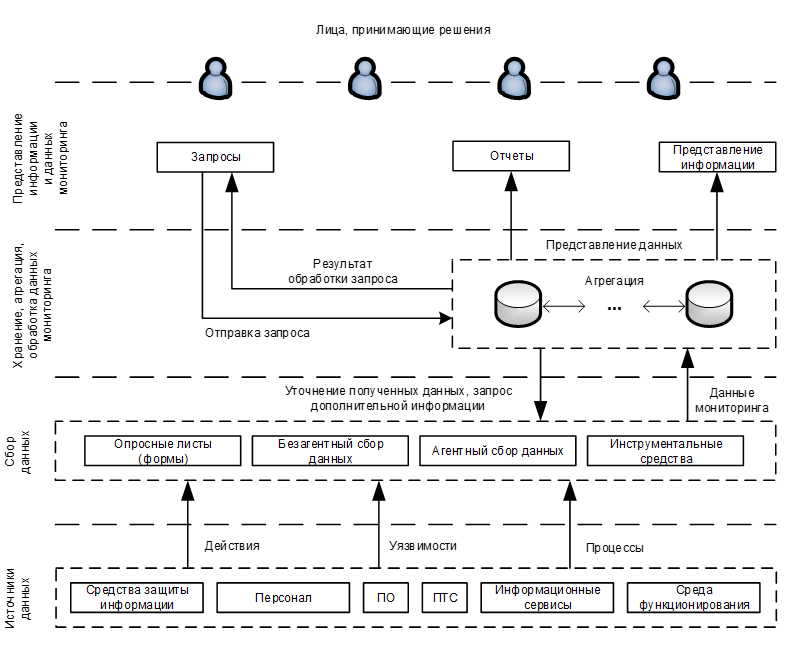

На сегодняшний день в подсистемах мониторинга соблюдения политик ИБ в соответствии с [1] выделяются следующие уровни мониторинга:

- уровень источников данных;

- уровень сбора данных;

- уровень хранения, агрегирования и обработки данных;

- уровень представления информации и данных мониторинга.

Уровни мониторинга представлены на рисунке 4.

Рис. 4. Уровни мониторинга ИБ

Уровень мониторинга определяет совокупность мероприятий с целью решения определенных задач.

На уровне хранения, агрегирования и обработки данных для каждого события ИБ в обязательном порядке в соответствии с [2] присваивается один из уровней важности: отладочный, низкий, средний, высокий, критический, фатальный, аварийный.

В дальнейшем дежурной сменой по защите информации должно быть принято решение по дальнейшему реагированию на каждое событие.

При этом нередки случаи, когда в разных АС регистрируются события с одинаково высоким уровнем важности. Учитывая ограничения в людских и технических ресурсах, что обуславливает отсутствие возможности масштабирования (расширения) дежурной смены, задача реагирования на большое количество событий ИБ значительно усугубляется: зачастую реагирование начинается на событие, которое в конечном счете может повлечь меньший ущерб, чем на то событие, которое «ожидает своей очереди». Иными словами, проблемный вопрос состоит в том, что дежурной смене необходимо в кратчайшие сроки определять, какое же из «важных» событий «самое важное».

Таким образом, в описанных условиях дежурной смене важно определить приоритетность реагирования на такие события, для чего необходимо внедрение централизованного процесса мониторинга, отсутствие которого в конечном итоге может привести к снижению оперативности реагирования на критичные события, а соответственно к увеличению размера возможного ущерба от действий нарушителя.

В соответствии с [2] установлены требования к составу и содержанию информации, которая подлежит регистрации, а также определены типы событий безопасности, подлежащих регистрации.

При этом каждый тип содержит целый набор отдельных событий безопасности, что подтверждает тот факт, что при осуществлении мониторинга в какой-либо отдельно взятой АС дежурной смене необходимо в сжатые сроки обрабатывать большое количество информации. Естественно, при объединении нескольких АС в одну систему, как это происходит при создании ИС, количество обрабатываемых событий кратно возрастает.

В данных условиях предлагается организовать функционирование централизованной подсистемы мониторинга соблюдения политики безопасности ИС, которая предполагает внедрение на уровне хранения, агрегации, обработки данных мониторинга процесса определения приоритетности обработки событий безопасности, собранных от различных источников, с учетом присвоенных уровней важности.

.png&w=384&q=75)

.png&w=640&q=75)