Введение

Системы распознавания жестов, основанные на анализе видеопотока, находят широкое применение в области человеко-компьютерного взаимодействия, медицины, систем безопасности и управления. Однако с ростом их распространения возникает необходимость в обеспечении устойчивости этих систем к атакам и нарушению конфиденциальности данных.

Целью настоящего исследования является анализ потенциальных угроз и существующих методов защиты, а также формирование рекомендаций по проектированию безопасных систем распознавания жестов.

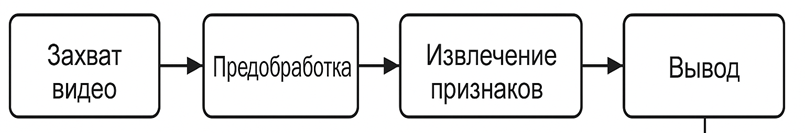

Архитектура систем распознавания жестов

По мнению Алексеева А. Л. и Кравченко П. И., «нейросетевые модели становятся ключевым инструментом в системах компьютерного зрения благодаря их способности к обобщению сложных визуальных признаков» [2, с. 112]. Это объясняет их широкое применение в системах распознавания жестов. Современные системы распознавания жестов могут быть реализованы на основе различных архитектур. Наиболее популярны решения, использующие:

- традиционные методы компьютерного зрения (например, оптический поток, контуры и ключевые точки);

- нейросетевые модели (например, сверточные нейронные сети (CNN), рекуррентные нейронные сети (RNN), Transformer-архитектуры);

- 3D-анализ движений на основе глубинных камер (например, Kinect).

Рис. 1. Типовая архитектура системы распознавания жестов

Таблица 1

Сравнение архитектур систем распознавания жестов

Архитектура | Точность (%) | Время отклика (мс) | Устойчивость к шуму | Требования к железу |

CNN | 88–95 | 80–150 | Средняя | Средние |

RNN | 85–93 | 100–200 | Низкая | Средние |

Transformer | 90–97 | 150–250 | Высокая | Высокие |

Традиционные методы | 60–75 | 30–70 | Низкая | Низкие |

Анализ угроз безопасности

Как отмечают Гудкова Е. Ю. и Малышева Е. В., «биометрические системы подвержены множеству угроз, включая физическое копирование образцов и цифровое подделывание данных» [1, с. 43]. Это особенно актуально для систем, работающих с видеоданными, где исходные образы жестов могут быть перехвачены или воспроизведены. Системы, работающие с видеопотоком, уязвимы к следующим видам атак:

- Spoofing-атаки: использование предварительно записанных видеороликов или искусственно созданных изображений для обмана системы.

- Adversarial-атаки: внедрение специально сгенерированных шумов, незаметных для человека, но искажающих вывод модели.

- Подмена данных: перехват видеопотока на уровне транспортировки, внедрение вредоносного контента.

- Атаки на модель: доступ к архитектуре модели и использование обратного распространения для её модификации.

Таблица 2

Классификация угроз для систем распознавания жестов

Тип угрозы | Уровень риска | Трудность реализации | Методы защиты |

Spoofing | Высокий | Низкая | Анализ биометрии, глубины |

Adversarial input | Средний | Средняя | Защищённые архитектуры, защита модели |

Подмена видео | Средний | Высокая | Шифрование, аутентификация |

Атака на модель | Высокий | Высокая | Обфускация, Trusted Zones |

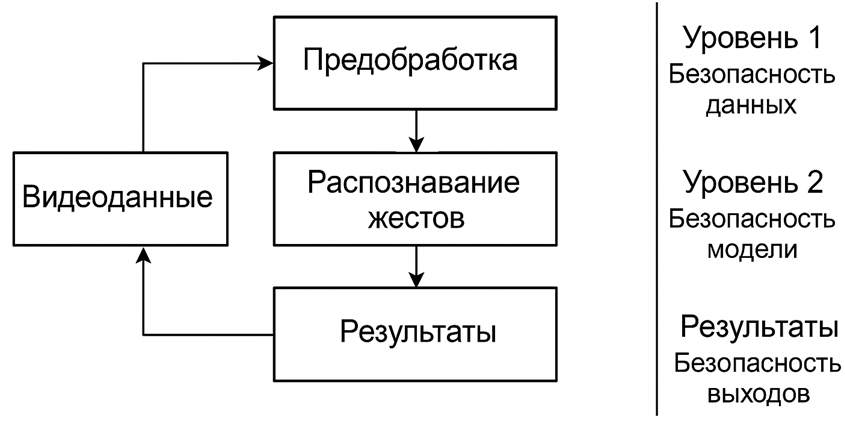

Методы повышения безопасности

Для повышения устойчивости систем к вышеописанным атакам применяются следующие подходы:

- Анализ дополнительных признаков: использование глубинных данных, тепловизионных изображений.

- Защита модели: внедрение шумов, добавление регуляризаторов, обучение на adversarial-примерах.

- Аутентификация источника данных: цифровая подпись видеопотока, водяные знаки.

- Аппаратные методы защиты: выполнение критичных операций в доверенной среде (TEE).

Рис. 2. Схема системы с уровнями безопасности

Таблица 3

Методы защиты и их эффективность

Метод защиты | Эффективность | Применимость | Затраты |

Обучение на атакующих примерах | Высокая | Универсальная | Средние |

Проверка подлинности видеопотока | Средняя | Ограниченная | Низкие |

Апаратная защита (TEE) | Высокая | Локальные системы | Высокие |

Экспериментальная часть

Для оценки устойчивости различных архитектур к spoofing- и adversarial-атакам был проведён эксперимент с использованием датасета жестов Chalearn и симулированных атак. Были протестированы модели CNN, RNN и Transformer до и после внедрения механизмов защиты.

Оценка производилась по метрикам точности классификации, количеству ложноположительных и ложноотрицательных результатов. Ниже представлены результаты.

Таблица 4

Результаты тестирования моделей до и после защиты

Метод защиты | Эффективность | Применимость | Затраты |

Обучение на атакующих примерах | Высокая | Универсальная | Средние |

Проверка подлинности видеопотока | Средняя | Ограниченная | Низкие |

Апаратная защита (TEE) | Высокая | Локальные системы | Высокие |

Сравнительный анализ существующих решений

В ходе анализа современных решений по обеспечению безопасности в системах распознавания жестов были рассмотрены как открытые исследования, так и промышленные реализации. Основное внимание уделено универсальности, сложности внедрения и эффективности.

Таблица 5

Сравнение существующих решений по ключевым критериям

Решение | Эффективность | Сложность реализации | Гибкость | Подходит для реального времени |

Защита модели от атак | Высокая | Средняя | Высокая | Да |

Модификация видеопотока (водяные знаки) | Средняя | Низкая | Средняя | Да |

Использование TEE | Очень высокая | Высокая | Низкая | Нет |

Мультисенсорный контроль | Высокая | Высокая | Средняя | Ограниченно |

Заключение

В данной статье был проведён анализ архитектур и угроз безопасности систем распознавания жестов на основе видеоданных. Определены наиболее уязвимые компоненты системы, классифицированы возможные атаки и предложены методы защиты. Результаты экспериментов показали, что применение комбинированных стратегий защиты повышает устойчивость систем к атакам без значительной потери производительности.

Представленные подходы могут быть рекомендованы для разработки систем распознавания жестов в критически важных приложениях, включая биометрическую авторизацию и управление устройствами.

.png&w=384&q=75)

.png&w=640&q=75)