Обеспечение безопасности информационных ресурсов давно стало предметом обсуждения во многих учреждениях, в совокупности с развитием информационных технологий это привело к развитию автоматизированных систем. Эффективная система информационной безопасности позволяет минимизировать риски, связанные с информацией, и способствует стабильной деятельности информационных потоков предприятия.

Безопасность государственных учреждений, таких как высшие учебные заведения, также требует высокого уровня информационной защищенности. Информационные активы ВУЗа составляют огромное количество сведений об учебной деятельности, по деятельности сотрудников с различным уровнем доступа. Работники и студенты ВУЗа также отличный пример лиц с различными правами доступа к информации. Поэтому было решено разработать эффективный комплекс мер для обеспечения информационной безопасности ВУЗа, как примера крупного предприятия.

Основными регламентами обеспечения безопасности со стороны процедурного и аппаратно-программного уровней являются стандарты и спецификации. Это документы, содержащие испытанные, высококачественные методологии и средства обеспечения безопасности.

В соответствии со стандартами обеспечение безопасности объектов информационной системы должно состоять из следующих этапов:

- выделение целей обеспечения информационной безопасности;

- проектирование действенной системы управления;

- анализ и оценка соответствия поставленным целям;

- анализ исходного состояния защищенности.

Стандарт ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий) содержит наиболее полные критерии безопасности программно-аппаратного уровня. Общие критерии устанавливают требования по функциональности безопасности. Помимо программно-аппаратного уровня защиты стандарт описывает некоторые требования методов безопасности организационного уровня и физической защиты. Стандарт состоит из трех частей:

- Первая часть включает понятийный аппарат, представление модели и методологию оценки безопасности информационных технологий;

- Вторая часть содержит непосредственно требования функциональности аппаратно-программных средств;

- В третьей части приводятся требования гарантий безопасности.

Стандарт ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью) содержит наиболее полные критерии организационного уровня.

Стандарт содержит наиболее эффективные правила управления информационной безопасностью и критерии оценки методов безопасности организационного уровня, с учетом административных, процедурных и физических средств защиты.

На сегодняшний день в сфере реализации систем безопасности сформировалось такое понятие как «лучшая практика». «Лучшая практика» – это такие политики безопасности, которые отражают наилучшие процедуры, средства, руководства и стандарты безопасности и могут быть применимы как эталон при разработке системы безопасности. Эталонными считаются политики таких компаний, как Microsoft, IBM, Symantec и др.

Однако, помимо правовой основы, система информационной безопасности и её функции по обеспечению состоянию защищенности объекта должны быть реализованы в соответствии с нижеизложенными принципами:

- Легитимность (создание системы информационной безопасности, а также реализация мероприятий по защите, не противоречащих законодательству и нормативам);

- Комплексность (разрабатываемая система защиты предусматривает комплексную реализацию методов, обеспечивает защиту информационных ресурсов на техническом и организационном уровнях и предотвращает возможные пути реализации угроз);

- Постоянность (обеспечивает непрерывную защиту объектов);

- Прогрессивность (подразумевает непрерывное развитие средств и методов защиты, в соответствии с развитием технологий и методов атак);

- Рациональность (использование экономически выгодных и эффективных средств защиты);

- Ответственность (каждый сотрудник ручается за обеспечение безопасности в рамках своих полномочий);

- Контроль (предполагает постоянный контроль над обеспечением защиты и своевременное выявление угроз);

- Использование действующей системы безопасности (проектируемая система создается на основе действующей системы, с использованием штатных аппаратных и программных средств);

- Этапность (проектирование системы безопасности предпочтительнее делать поэтапно).

Проанализировав существующие политики и стандарты информационной безопасности можно утверждать, что для обеспечения надлежащего уровня информационной защиты требуется комплекс мер, включающий в себя функции программного обеспечения, политики безопасности, методы и организационные структуры. В соответствии с этим и с основной целью необходимо выполнить следующие задачи:

- изучить исходную информационную и организационную структуру предприятия;

- по результатам анализа исходной информационной системы определить конкретные угрозы и уязвимости информационной безопасности;

- определить уровень и класс исходной защищенности объекта;

- выявить актуальные угрозы;

- составить модель нарушителя;

- разработать политику безопасности и определить действия по обеспечению информационной безопасности.

Выполнение вышеизложенных целей и задач позволит создать эффективную систему информационной безопасности предприятия, отвечающую требованиям законодательства и стандартам информационной безопасности.

Определение актуальных угроз информационной системы

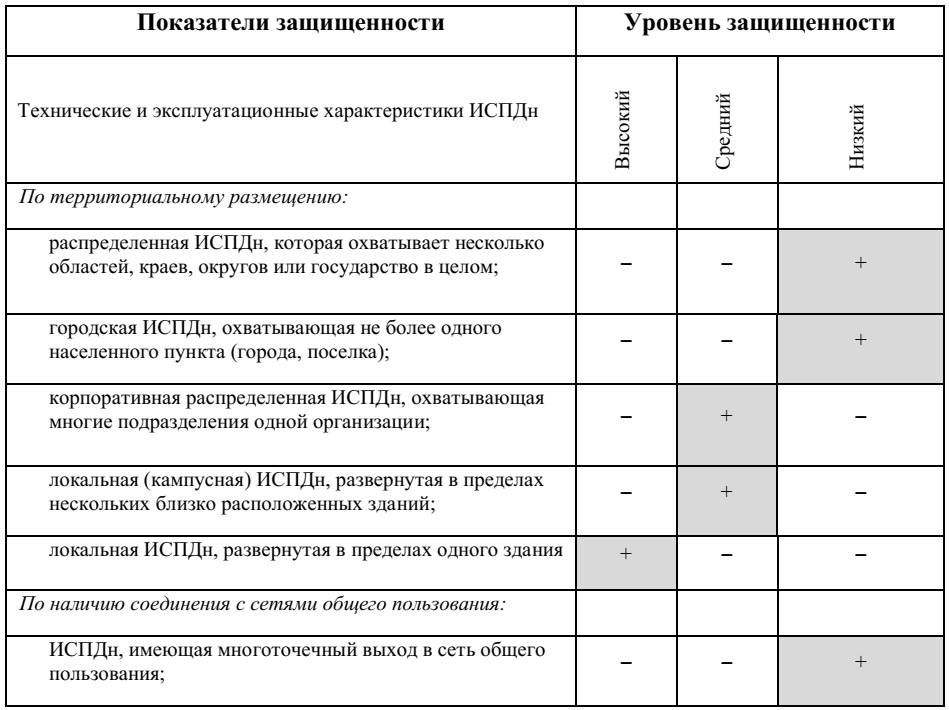

Для определения актуальных угроз безопасности, необходимо учитывать два значения. Первый показатель – это уровень исходной защищенности информационной системы. Это обобщенный показатель, который зависит от технических характеристик системы. В таблице представлен расчет исходной защищенности информационной системы, который определяется процентным соотношением отдельного уровня защищенности ко всем имеющимся показателям защищенности.

По результатам анализа можно сделать вывод, что ИСПДн учреждения имеет средний уровень защищенности. В соответствии с полученным результатом вводится коэффициент Y1 = 5. Этот коэффициент является первым параметром при определении актуальности угроз.

Следующий параметр – вероятность осуществления угрозы (Y2). Этот показатель определяется экспертным путем и имеет четыре возможных значения:

- маловероятно (отсутствие объективных предпосылок реализации угрозы - 0);

- низкая вероятность (явные предпосылки осуществления угрозы существуют, но существующие средства защиты затрудняют её реализацию - 2);

- средняя вероятность (существуют предпосылки реализации угроз, и исходные методы защиты недостаточны - 5);

- высокая вероятность (существуют объективные предпосылки осуществления угроз и меры по обеспечению безопасности не предприняты - 10).

Рис.

На основании полученных параметров рассчитывается коэффициент реализации угрозы Y, который определяется по формуле Y = (Y1+Y2)/20.

В соответствии с полученным результатом, Y принимает следующие значения:

- 0 < Y < 0,3 – низкая реализуемость угрозы;

- 0,3 < Y < 0,6 – средняя реализуемость угрозы;

- 0,6 < Y < 0,8 – высокая реализуемость угрозы;

- Y > 0,8 – очень высокая реализуемость угрозы.

Для разработки эффективной системы безопасности учреждения необходимо определить класс защищенности исходной системы. Для этого был проведен анализ информационной системы и получены следующие результаты:

- Система обрабатывает информацию разных уровней конфиденциальности;

- В системе обрабатываются данные с грифом «секретно»;

- Информационная система является многопользовательской;

- Права доступа пользователей к данным разграничены.

Проанализировав полученные результаты, можно сделать вывод, что информационная система относится к классу защищенности 1В.

Исходная информационная система имеет достаточно высокую защиту со стороны программно-аппаратного обеспечения. В системе хорошо организованы процедуры авторизации и доступа. Также система защищена от вирусных атак и постоянно контролируется. Технические средства, обеспечивающие циркуляцию информации, хорошо охраняются. Однако существуют и некоторые пробелы, которые необходимо заполнить.

При значительной аппаратно-программной защите организационные методы практически отсутствуют. Хотя, в соответствии с нормативными стандартами, организационные средства должны обеспечивать защиту в той же мере, что и технические. Лидеры информационных технологий рекомендуют включать в политику информационной безопасности организационную защиту: расширение знаний сотрудников в области информационной безопасности, реагирование на инциденты и нарушения и др.

В соответствии полученными данными, необходимо усовершенствовать исходную систему безопасности внедрения некоторых аппаратно-программных средств и введения такого понятия как «организационные методы защиты».

.png&w=640&q=75)