Личность человека может быть проверена на основе знания некоторых своеобразное и специфическое количество. Наиболее распространенным параметром для этой цели является пароль, термин, который, как правило, более тесно ассоциировался со шпионами, подпольными играми и азартными играми, когда информация была защищена замком и ключом, в отличие от повседневных услуг, которые люди склонны использовать в настоящее время. Большая часть обсуждения паролей также актуальна для обсуждения личных идентификационных номеров (ПИН-кодов) и парольных фраз [2].

Аутентификация на основе пароля

Простая методика паролей (SPW) или базовая система паролей включает в себя пару аутентификации, состоящую из имени пользователя и пароля. Пользователь компьютера, ищущий доступ к защищенной системе SPW, получает запрос от защищенной системы на отправку обоих данных посредством формы для входа.

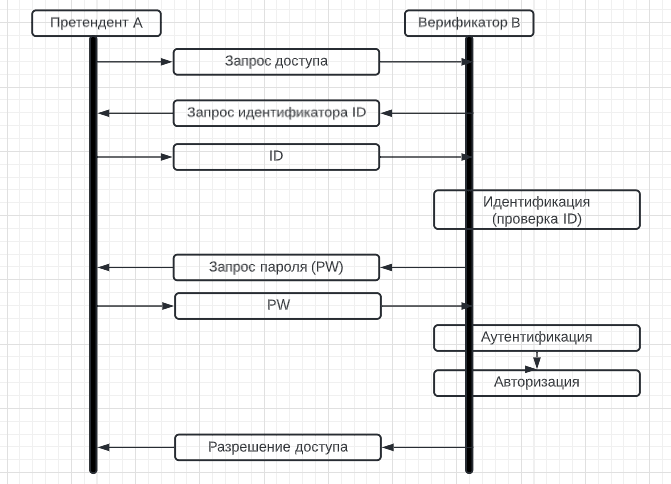

Пара аутентификации передается открытым текстом (в незашифрованном виде) от пользователя или удаленной системы на защищенную систему или сервер [3]. Затем сервер сравнивает имя пользователя, предоставленное пользователем, со своим собственным списком авторизованных пользователей и проверяет, соответствует ли пароль или продукт хешированных паролей тому, который он «ожидает». Техника SPW очень распространена, хотя она страдает от уязвимостей, включая легкую читаемость пары аутентификации для перехватчика линии связи или «человека посередине». Система зашифрованных паролей функционирует как система SPW с точки зрения пользователя (рис.). Разница заключается в том, что пара аутентификации зашифрована с использованием алгоритма, известного серверу.

Рис. Диаграмма аутентификации при использовании базовой системы паролей SPW

Таким образом, имя пользователя и пароль не передаются по сети в виде открытого текста, что затрудняет захват последовательности аутентификации человеком посередине [2].

Системы парольных фраз

Системы парольных фраз обычно считаются усовершенствованием обычных систем паролей, поскольку они извлекают из легко запоминаемой парольной фразы компоненты, необходимые для создания трудно угадываемого пароля. Системы парольных фраз представляют собой подход к смягчению некоторых проблем уязвимости человеческого фактора в отношении выбора звукового пароля и записи паролей [4].

Персональные идентификационные номера (ПИН-коды) ПИН-номера представляют собой ограниченное применение системы паролей, поскольку они сделаны только числовые символы. Это ограничение сильно ограничивает энтропию, связанную с PIN-кодами, и по этой причине PIN-коды обычно используются в качестве дополнительной аутентификации в сочетании с системой токенов.

ПИН-коды предназначены для того, чтобы их было легче запоминать, чем пароли, чтобы снизить вероятность того, что люди напишут свой ПИН-код на своем токене, что в случае карт банкоматов может иметь значительные негативные последствия для пользователя или организации-эмитента [1].

Требования к обработке

Поскольку системы паролей, ПИН-кодов и парольных фраз работают с текстовым вводом с обычной клавиатуры или клавиатуры, они не требуют вспомогательного оборудования помимо того, что уже имеется на типичной компьютерной рабочей станции. Эта характеристика делает систему паролей предпочтительным методом аутентификации по умолчанию для большинства приложений доступа к серверу.

Усовершенствованные системы паролей, такие как зашифрованные пароли и системы парольных фраз, могут быть установлены в системах по цене покупки или платы за лицензию или контракт для конкретной системы. Специализированным системам может потребоваться доступ к внешнему серверу аутентификации, поддерживаемому поставщиком услуг аутентификации. [2]

Ни одна из систем паролей не требует значительных или даже умеренных ресурсов обработки по сравнению с биометрическими системами.

Уязвимости

Практические преимущества парольной системы для аутентификации, включая низкую стоимость, простоту использования и достаточно хорошую безопасность, обсуждались в предыдущем разделе.

Эти преимущества сделали системы на основе паролей предпочтительными методами аутентификации для большинства компьютерных сетей и программных систем. Следовательно, об уязвимостях систем паролей и видах атак, направленных против них, известно много. В этом разделе будут обсуждаться типы уязвимостей, присущие большинству систем аутентификации на основе паролей. Как и в случае с любой другой системой безопасности, именно уязвимости являются движущей силой инноваций, и поэтому их важно понимать [2].

С расширением возможностей модемных компьютеров и систем связи, а также с увеличением сложности и доступности служебного программного обеспечения для хакеров, проблемы с системами, защищенными паролем, могут возникать по многим направлениям, включая следующие семь типов атак [1]:

- Атаки по словарю;

- Атаки сниффером;

- Атаки на персонал и мусор;

- Атаки на расы;

- Атака "Человек в середине";

- Атака грубой силы;

- Атака с клавиатуры Logger

Технологические усовершенствования для дополнительной безопасности

Технологические усовершенствования для дополнительной безопасности включают программное обеспечение системы аутентификации по паролю, которое имеет некоторые из функций, описанных в предыдущем разделе, встроенными и системными [2].

Программное обеспечение для аутентификации паролей может требовать, чтобы все пароли соответствовали нормам безопасности и чтобы пароли часто менялись. Системы аутентификации могут быть созданы для автоматического присвоения подходящих паролей через заранее определенные интервалы, таким образом гарантируя, что подходящие пароли используются и удаляются на регулярной основе. Система не может гарантировать, что сгенерированные системой пароли, которые обычно трудно запомнить, особенно когда срок их действия периодически истекает, не записаны на листках бумаги и не спрятаны вокруг терминального пространства. Автоматический генератор паролей не решает всех проблем, связанных с людьми, которые могут быть невосприимчивыми к мерам безопасности [2].

Использование зашифрованных паролей является технологической контрмерой безопасности, направленной против угроз, создаваемых перехватом паролей и гонками. Часто служебные программы-снифферы паролей запрограммированы так, чтобы отключать язык обычного текста, связанный с процессом аутентификации [1]. Шифрование текста, связанного с аутентификацией, может быть эффективным в отражении атак, совершаемых с помощью этих утилит.

.png&w=640&q=75)