Введение.

Угроза безопасности информации – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации (нарушению конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации и (или) средств ее обработки) и (или) к нарушению, прекращению функционирования систем и сетей. Для реализации угроз, т.е. проведения атак нарушитель разрабатывает сценарий и как правило не один с целью получения несанкционированного доступа к информационным ресурсам. Задача специалистов по защите информации защитить информационные ресурсы.

Основная часть.

В соответствии с рекомендациями регулятора, по решению владельца информации или оператора разрабатывается модель угроз безопасности информации, которая должна обеспечивать следующие этапы моделирование угроз [1]:

- определение объектов воздействия;

- определение негативных последствий;

- определение источников угроз безопасности информации (модель нарушителя);

- определение способа реализации угроз;

- определения сценариев реализации угрозы (тактики, техники и процедуры, применяемые нарушителем).

Автор приходит к выводу, что существующий процесс определения угроз безопасности информации не охватывает, все объекты защиты и сегменты в логических и физических границах информационной системы, в которых возможно присутствие уязвимостей.

При разработке модели угроз безопасности в качестве исходных данных для определения возможных актуальных нарушителей используются:

- описания векторов компьютерных атак, содержащихся в базах данных CAPEC, ATT&CK, OWASP, STIX, WASC. Два продукта компании MITRE: CVE (Common Vulnerabilities and Exposures – база данных общих известных уязвимостей информационной безопасности) и матрицы ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge – «тактики, техники и общеизвестные факты о нарушителях») – основанные на многолетних реальных наблюдениях база знаний компании MITRE [2], далее матрица – ATT;

- общий перечень угроз безопасности информации, содержащийся в банке данных угроз и моделей угроз безопасности информации Федеральная служба по техническому и экспортному контролю (ФСТЭК) России (bdu.fstec.ru) [1], далее матрица – ФСТЭК;

- отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

- нормативные правовые акты Российской Федерации, в соответствии с которыми создается и функционирует система или сеть, содержащие описание назначения, задач (функций) систем и сетей, состав обрабатываемой информации и ее правовой режим.

Несколько ключевых понятий, используемых далее. Фреймворк ATT&CK – это структурированная база знаний и модель поведения нарушителей, которая отражает не только разные этапы проведения атак, но методы их проведения. Тактика нарушителя информационной безопасности – локальная цель или задача нарушителя на определенном этапе его операции по нанесению ущерба за счет воздействия на целостность, доступность и конфиденциальность информации. Техники нарушителя – программные, аппаратные технологии, инструментарий, код, эксплоиты, используемые при атаках нарушителем для достижения им поставленной цели. Процедура – методика применения техник нарушителем. Техники и процедуры – способы реализации тактики. Сценарий реализации угроз нарушителем – совокупность всех доступных ему тактик, техник и процедур для воздействия на информационные ресурсы.

Специалисты по защите информации для создания активной защиты от атак нарушителей в качестве исходных данных используют: требования регуляторов, политики информационной безопасности предприятий, а также MITRE Shield – активная база знаний о защите информации и ее развитие до MITRE Engage [2], которая акцентирует внимание на стратегическом планировании операций в областях отрицания, обмана и взаимодействия с нарушителем, далее матрица – En.

Сценарии действий нарушителя и основные риски от их реализации должны быть глубоко исследованы специалистами по защите информации с целью принятия адекватных мер по защите информации. Для исследования сценариев угроз нарушителя автором предлагается разработать математическую модель сценария используя нечеткие когнитивные карты (НКК), которые позволяют формализовать численно неизмеримые факторы, использовать неполную, нечеткую и даже противоречивую информацию [3].

Чтобы построить математическую модель (ММ) на базе НКК, объект исследования (матрица – ATT, матрица – ФСТЭК и матрица – En) представить в виде знакового ориентированного графа. Ключевые факторы исследования техники - процедуры (в НКК- концепты) – это вершины графа. Дуги графа отображают причинные, следственные связи между вершинами.

ММ = {Cn , Eij, Snij , KWij}, (1)

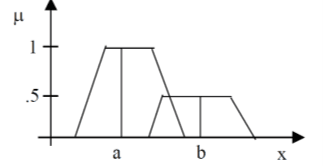

где {Сn} - множество концептов (понятий), в данной статье – техник-процедур; {Eij} - множество причинно-следственных связей между техниками-процедурами; {Snij} - множество знаков связей; {KWij} – множество кортежей, состоящее из: {WAij} – множество весов связей, характеризующих атакующие воздействия нарушителя, вероятность реализации атаки с использованием i - техники; {WYAij} – множество весов связей, характеризующие ущерб от атаки нарушителя с использованием i-техники; {WPij} – множество весов связей, характеризующие вероятность отражения атаки i - средством защиты информации. Веса в этих множествах описываются нечеткой лингвистической переменной (очень сильно, сильно, средне, слабо и т. д.). Они определяются экспертами в соответствии с системой нечеткой логики [4], приведенной на рисунке 1.

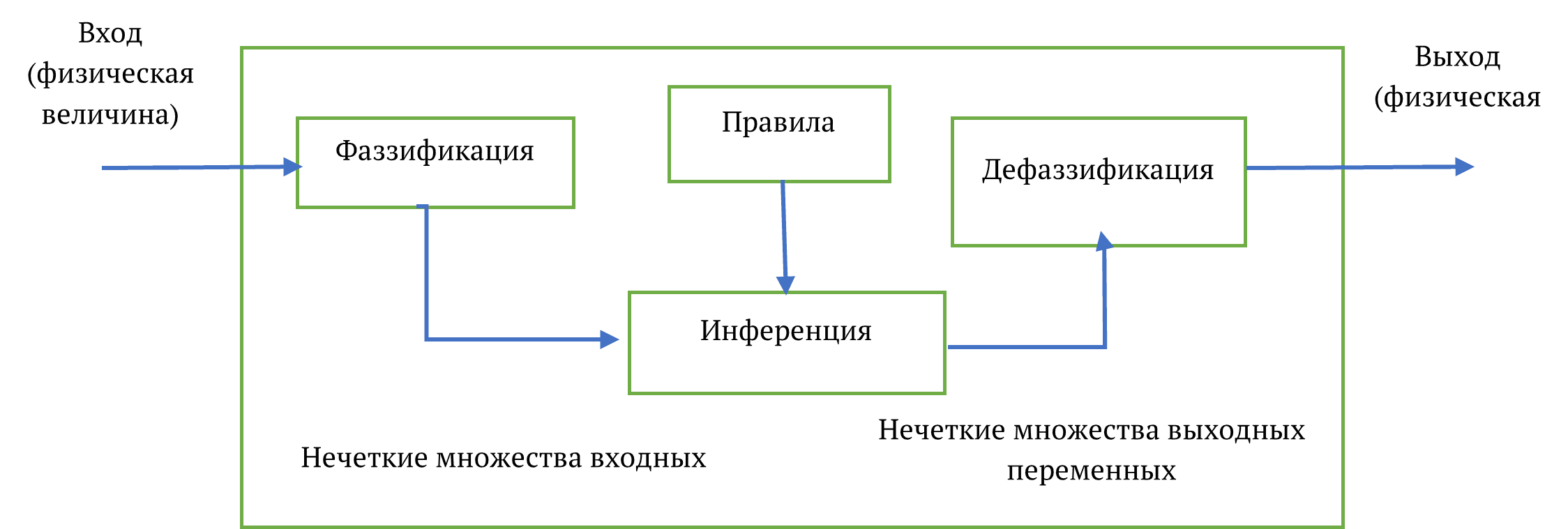

Рис. 1. Система нечеткой логики

- Фаззификация – соотнесение физической величины на входе с лингвистическими переменными и получением значений функций принадлежности (х).

- Инференция – вычисление функций принадлежности для выходной величины по заданным логическим правилам.

- Дефаззификация – получение физических значений выходной величины из лингвистических переменных.

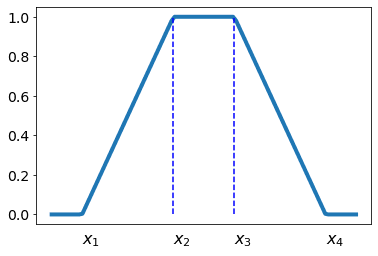

Пример. Фаззификация.

μ (х)

(2)

(2)

Пример. Инференция.

Обработка данных в системах нечеткой логики осуществляется с помощью причинно-следственных пар «ЕСЛИ»-«ТО». Например, ЕСЛИ a=b, ТО y=x. При этом должны соблюдаться два условия:

- существует хотя бы одно правило для каждой лингвестической выходной переменной;

- для любого терма выходной переменной имеется хотя бы одно правило, в котором этот термин используется в качестве целевой части правил. В противном случае имеет место база нечетких правил.

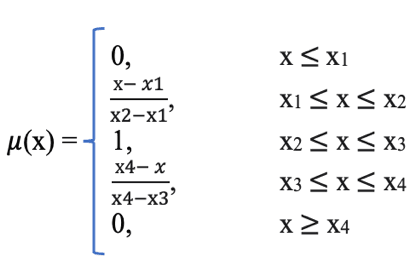

В процессе дефаззификации вычисляется численное значение выходной величины из лингвистических переменных. Методов дефаззафикации много, в математической модели сценариев реализации угрозы информационной безопасности на данном этапе реализован метод средневзвешенного значения.

Значение выходной величины вычисляется как средневзвешенное значение произведения функций принадлежности на горизонтальные координаты пиков этих функций. Применим только для симметричных функций принадлежности.

. (3)

. (3)

Пример. Дефаззификация.

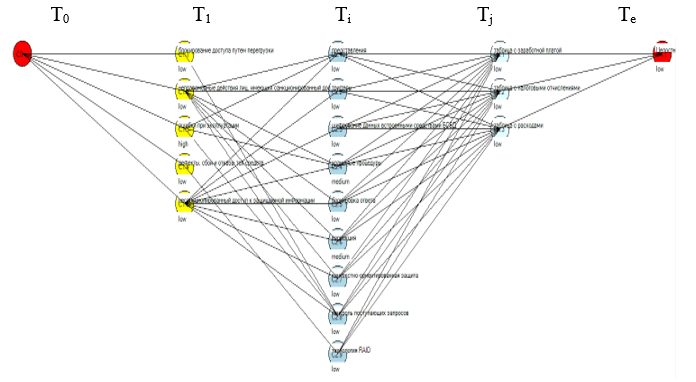

Множество техник - процедур {Сn} разделяется на подмножества:

{Сn} = {ClТ1, C2Т2 , …, CsТr}, (4)

где {ClТ1} Т1, {C2Т2} Т2, ..., {CsТr} Тr. T1, T2, …, Tr – тактики нарушителя.

В матрице – ФСТЭК представлено 10 тактик и суммарно 21 техника [1]. Например: первая тактика, Т1 нарушителя – сбор информации, в ней нарушитель для проведения разведывательных действий может использовать три техники. Первая техника – сбор информации из публичных источников. Вторая – направленное сканирование при помощи специализированного программного обеспечения. Третья – сбор информации о пользователях, которые допущены и работают с информацией.

В матрице – ATT больше тактик и техник. Она разделена несколько сводных матриц, ориентированных на разные предметные области, см. [2].

Может существовать несколько путей от техники Ci к технике C j. Для некоторого

Ci Ck1 …. Ckn Cj, - путь считается косвенным эффектом.

Используя Т – норму [3] для всех {WAikj}, составляющих кортежа {KWij} косвенный эффект определяется как минимум:

T (Ci Ck1 …. Ckn Cj) = мин{ WAik1, WAk1k2, …, WAknj}, (5)

При существовании нескольких различных косвенных путей общий эффект рассчитывается с использованием S-нормы [3]

S (Ci Cj) = макс {T1, T2, …, TK}, (6)

где Тn – косвенный эффект между Ci и Cj, К – количество косвенных эффектов.

Автором разработан алгоритм математической модели. Математическая модель реализована на языке программирования Python с использованием фундаментального пакета для научных вычислений numpy, набора инструментов нечеткой логики skffuzzy и драйверов работы с СУБД SQL Server 2008.

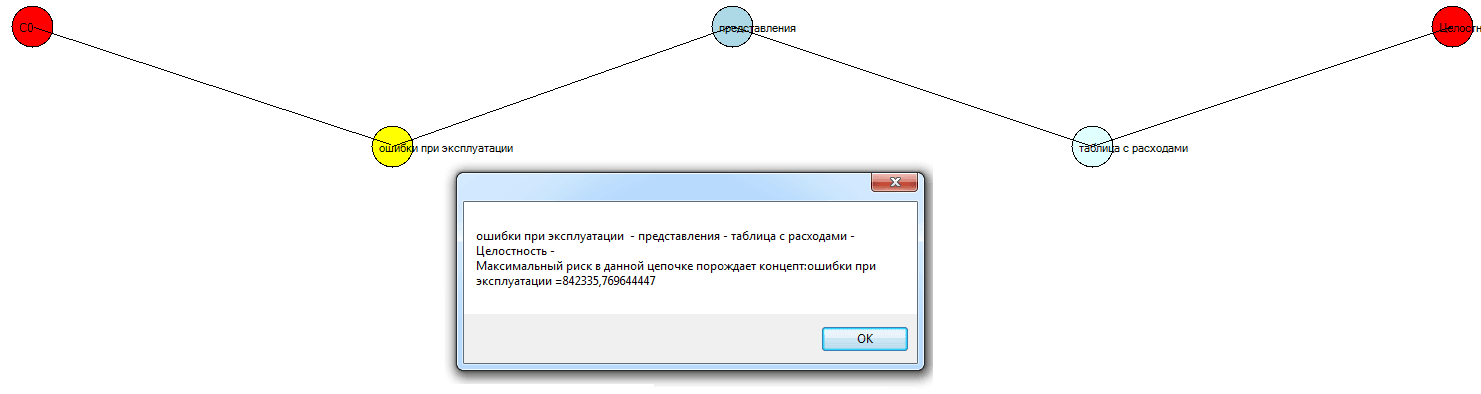

Заключение. На фрагменте нечеткой когнитивной карты графа техника – процедура рисунок 2 приведен сценарий, который нарушитель может реализовать для воздействия на целостность, доступность и конфиденциальность информационного ресурса. В данном графе определяется цепочка с максимальным значением риска информационной безопасности, приведена на рисунке 3.

Рис. 2. Фрагмент нечеткой когнитивной карты графа сценария нарушителя

Рис. 3. Цепочка с максимальным значением риска

Выводы. Сценарий позволяет установить причинно-следственную связь, что атака может быть порождена концептом – ошибка при эксплуатации и воздействует на концепт-представление и получает доступ к концепту-таблица расходов и нарушает его целостность. Таким образом, причинной для нанесения организации ущерба может быть недостаточная профессиональная подготовка специалиста. Необходимо устранить ошибку и повысить профессиональные компетенции специалиста по защите информации.

.png&w=640&q=75)