Актуальность исследования

С развитием облачных технологий и ростом популярности распределённых систем, вопросы кибербезопасности становятся все более важными для организаций, работающих с большими объемами данных. Облачные сервисы и распределённые системы предлагают значительные преимущества в плане гибкости, доступности и масштабируемости, однако они также сопряжены с новыми угрозами и рисками, связанными с защитой данных, управления доступом и предотвращением утечек информации.

Учитывая динамичное развитие технологий и постоянное изменение угроз, традиционные методы защиты данных уже не могут полностью обеспечивать безопасность в новых условиях. В связи с этим возрастает необходимость внедрения инновационных подходов и технологий, таких как искусственный интеллект, машинное обучение, блокчейн и современные методы шифрования, для эффективного обеспечения безопасности в облачных и распределённых системах.

Актуальность исследования заключается в том, что с каждым годом усиливается потребность в разработке и совершенствовании стратегий защиты данных, которые будут соответствовать новым требованиям и вызовам цифровой эпохи. Невозможность эффективной защиты информации может привести к серьёзным последствиям для бизнеса, включая утрату доверия со стороны клиентов, финансовые убытки и юридические риски.

Цель исследования

Целью данного исследования является анализ инновационных технологий и стратегий защиты данных в условиях роста облачных сервисов и распределённых систем, а также выявление эффективных методов обеспечения кибербезопасности, которые могут быть применены в современных ИТ-инфраструктурах.

Материалы и методы исследования

Для исследования использованы материалы из научных публикаций, отчётов по киберугрозам и текущих трендов в области кибербезопасности.

Методы исследования включают сравнительный анализ традиционных и облачных систем безопасности, а также обзор актуальных угроз и технологий на основе данных из международных отчётов и исследований.

Результаты исследования

Кибербезопасность – это совокупность методов, технологий и процессов, направленных на защиту информационных систем, данных и сетей от угроз, связанных с их нарушением, утратой или несанкционированным доступом [4, с. 83]. Важность кибербезопасности в современном цифровом мире трудно переоценить. С увеличением объемов данных и распространением облачных сервисов риски утечек информации, кражи данных и кибератак становятся все более актуальными для организаций и пользователей по всему миру.

Кибербезопасность включает в себя несколько ключевых элементов:

- Защита данных – включает в себя шифрование, мониторинг, управление доступом и другие механизмы, предотвращающие утечку или кражу конфиденциальной информации.

- Управление доступом – обеспечивает контроль за доступом пользователей и устройств к системам и данным. Включает в себя системы аутентификации (например, многофакторная аутентификация) и управление правами доступа.

- Мониторинг и управление угрозами – предусматривает использование технологий для обнаружения и нейтрализации угроз в реальном времени, включая системы мониторинга трафика, поведения и аномалий в сети.

- Реагирование на инциденты и восстановление после атак – включает в себя разработку процедур для быстрого реагирования на кибератаки и восстановления после них, минимизации потерь и предотвращения повторных инцидентов.

- Образование и повышение осведомленности – важнейший компонент, включающий обучение сотрудников и пользователей основам безопасного поведения в интернете и предотвращению социальных атак, таких как фишинг.

В области кибербезопасности активно разрабатываются международные и национальные стандарты, направленные на обеспечение защиты данных.

Сравнение стандартов кибербезопасности представлено в таблице 1.

Таблица 1

Сравнение стандартов кибербезопасности

Стандарт | Описание | Страны применения |

ISO/IEC 27001 | Требования к системам менеджмента информационной безопасности | Международный |

GDPR | Защита персональных данных в ЕС | Европейский Союз |

NIST Cybersecurity Framework | Рекомендации по управлению киберрисками | США |

Эти и другие стандарты помогают организациям внедрять лучшие практики в области защиты данных и обеспечивать соответствие требованиям законодательства.

Современные технологии кибербезопасности не ограничиваются традиционными методами защиты, такими как фаерволы и антивирусы. На сегодняшний день активно развиваются следующие инновационные подходы:

1. Искусственный интеллект и машинное обучение в кибербезопасности

Одним из самых заметных достижений в области кибербезопасности является использование искусственного интеллекта (ИИ) и машинного обучения (ML) для автоматического обнаружения и предотвращения угроз. Эти технологии позволяют системам не только обнаруживать известные угрозы, но и выявлять новые, ещё неизвестные атаки, основываясь на анализе поведения пользователей и аномалий в сети.

Аномалия в поведении пользователей – технологии машинного обучения могут анализировать поведение пользователей и автоматически выявлять отклонения, которые могут свидетельствовать о наличии внутренних угроз или о несанкционированном доступе.

Обнаружение новых видов атак – с помощью ИИ и ML можно обнаружить не только известные типы атак (например, фишинг или DDoS-атаки), но и новые, ещё не описанные в базах данных угроз, анализируя поведение в реальном времени [3, с. 214].

Автоматизация защиты – ИИ может не только выявлять угрозы, но и автоматически блокировать их, минимизируя время реакции и увеличивая эффективность системы.

2. Блокчейн для обеспечения безопасности данных

Блокчейн – это технология распределённых реестров, которая используется для защиты данных и транзакций, обеспечивая их неизменность и прозрачность. Блокчейн позволяет создавать системы, в которых каждая запись или транзакция защищена криптографически, что исключает возможность подделки данных.

Защита данных в облаке – блокчейн может применяться для защиты данных, хранящихся в облаке, обеспечивая прозрачность и контроль над доступом к данным.

Цифровая идентификация – технология блокчейн может быть использована для создания безопасных систем цифровой идентификации и аутентификации, минимизируя риски фальсификации и кражи личных данных.

Смарт-контракты – использование смарт-контрактов в блокчейне позволяет автоматизировать процессы в бизнесе с гарантией соблюдения всех условий соглашений без риска вмешательства.

3. Квантовые вычисления и кибербезопасность

Квантовые вычисления – это новая область вычислительных технологий, которая может революционизировать кибербезопасность. Квантовые компьютеры обладают способностью решать задачи, которые невозможно эффективно решить с помощью традиционных компьютеров. Это может повлиять как на криптографию, так и на создание новых способов защиты данных.

Квантовая криптография – квантовые технологии могут использоваться для создания принципиально новых методов шифрования, которые не поддаются взлому с использованием традиционных методов.

Разрушение существующих систем безопасности – одна из угроз, связанных с квантовыми вычислениями, заключается в том, что квантовые компьютеры могут быстро взломать современные криптографические системы, использующие такие алгоритмы, как RSA или ECC. Однако в ответ на это разрабатываются новые квантово-устойчивые алгоритмы, которые могут обеспечить безопасность даже в условиях квантовых технологий.

4. Биометрическая аутентификация

Биометрическая аутентификация становится всё более популярным методом защиты данных и систем. Этот подход использует уникальные физические или поведенческие характеристики человека для идентификации и подтверждения его личности. Биометрия включает в себя такие методы, как:

Распознавание лиц – системы, использующие распознавание лиц, позволяют безопасно и быстро подтверждать личность пользователя, не требуя использования паролей или карт.

Отпечатки пальцев и радужная оболочка глаза – отпечатки пальцев и радужная оболочка глаза являются уникальными для каждого человека и обеспечивают высокий уровень безопасности.

Поведенческая биометрия – анализ поведения пользователей, включая скорость набора текста, манеру движения мыши или стиль ввода паролей, позволяет дополнительно защитить системы от несанкционированного доступа.

5. Контейнеризация и микро-сегментация

Контейнеризация и микро-сегментация – это технологии, которые позволяют повысить безопасность приложений и данных, изолируя их в отдельные контейнеры или сегменты. Это ограничивает распространение угроз, снижая риск воздействия на всю систему.

Контейнеризация – изолирует каждое приложение или сервис в свой контейнер, что минимизирует риски взаимодействия с другими приложениями и сервисами. Это также помогает в управлении безопасностью на уровне каждого компонента.

Микро-сегментация – позволяет разделить сеть на мелкие сегменты, каждый из которых имеет свои правила безопасности. Это затрудняет распространение атак, так как в случае компрометации одного сегмента, атака не распространяется на всю систему.

6. Безопасность на основе нулевого доверия (Zero Trust)

Концепция нулевого доверия (Zero Trust) основывается на том, что никакому пользователю или устройству нельзя доверять по умолчанию, независимо от того, находится ли он внутри или вне корпоративной сети. В модели нулевого доверия все устройства и пользователи должны проходить проверку безопасности на каждом этапе взаимодействия с системой.

Минимизация рисков – каждый запрос на доступ к данным или ресурсам проверяется с использованием множества факторов: аутентификация, анализ поведения, контекстные параметры и др.

Реализация на основе микросегментации – нулевая модель доверия включает разделение сети и ресурсных сегментов на более мелкие части для повышения уровня защиты.

7. Инструменты для автоматизированной киберзащиты

С развитием ИТ-инфраструктуры появляется всё больше инструментов для автоматизации процессов безопасности. Это включает в себя использование Security Information and Event Management (SIEM), Security Orchestration, Automation and Response (SOAR), а также автоматизированных систем для защиты от DDoS-атак.

SIEM-системы помогают собирать и анализировать данные о событиях безопасности, что позволяет быстро реагировать на инциденты.

SOAR-системы автоматизируют процесс реагирования на инциденты, позволяя значительно уменьшить время реакции и усилия, затрачиваемые на обработку инцидентов безопасности.

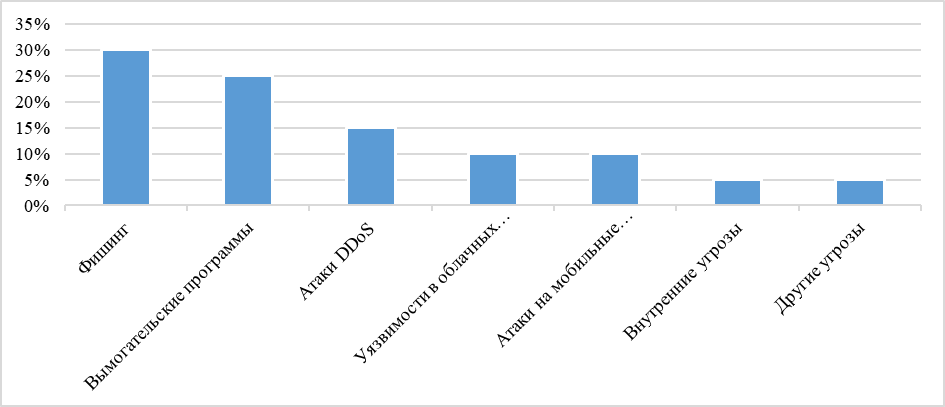

Типы угроз в области кибербезопасности (по данным 2021 года) изображены на рисунке ниже.

Рис. Типы угроз в области кибербезопасности

Облачные сервисы представляют собой платформы, предоставляющие вычислительные ресурсы, такие как вычислительные мощности, хранилище данных и сетевые ресурсы, через интернет [1, с. 32]. Эти сервисы часто классифицируются по модели обслуживания:

- Инфраструктура как услуга (IaaS) – пользователи арендуют виртуализированные ресурсы, такие как серверы, хранилища и сети. Пример: Amazon Web Services (AWS), Microsoft Azure.

- Платформа как услуга (PaaS) – предоставление платформ для разработки, тестирования и развертывания приложений. Пример: Google App Engine.

- Программное обеспечение как услуга (SaaS) – предоставление приложений, доступных через интернет. Пример: Google Workspace, Microsoft 365.

Облачные сервисы предлагают значительные преимущества, такие как:

- Масштабируемость – возможность увеличения или уменьшения ресурсов в зависимости от потребностей бизнеса.

- Гибкость и доступность – доступ к данным и приложениям из любой точки мира с подключением к интернету.

- Снижение затрат – отсутствие необходимости в приобретении и обслуживании дорогостоящего оборудования.

Однако безопасность облачных сервисов сталкивается с рядом проблем. Например, данные могут быть уязвимы к атакам, если они не зашифрованы или если организация неправильно настроила управление доступом. Также важно учитывать риски утечек данных при использовании публичных облаков, где несколько организаций могут совместно использовать одни и те же ресурсы [2, с. 50].

Распределённые системы – это системы, состоящие из множества независимых компонентов, которые работают вместе, взаимодействуя через сеть. В таких системах данные могут храниться в разных географических точках, а вычисления могут быть распределены на множество серверов. Примеры распределённых систем включают облачные платформы, распределённые базы данных, peer-to-peer сети и блокчейн.

Однако, как и облачные сервисы, распределённые системы сталкиваются с угрозами безопасности, такими как атаки на узлы, нарушение целостности данных и проблемы с управлением доступом. Например, в блокчейн-системах уязвимости в протоколах консенсуса могут привести к атакам, нарушающим целостность всей сети.

Сравнение традиционных систем безопасности и облачных/распределённых систем безопасности представлено в таблице 2.

Таблица 2

Сравнение традиционных систем безопасности и облачных/распределённых систем безопасности

Критерий | Традиционные системы безопасности | Облачные и распределённые системы безопасности |

Инфраструктура | Физическая инфраструктура (серверы, ЦОД, локальные сети) | Виртуализированные ресурсы (облако, распределённые узлы) |

Управление доступом | Центральное управление доступом, физические ограничения | Динамическое управление доступом, роль-based (RBAC), Multi-Factor Authentication (MFA) |

Масштабируемость | Ограниченная (необходимы дополнительные ресурсы) | Высокая, с возможностью автоматического масштабирования (Auto-scaling) |

Гибкость и адаптивность | Менее гибкая, требует физических изменений и обновлений | Высокая гибкость, возможность быстрой адаптации к новым требованиям |

Стоимость | Высокие затраты на покупку, обслуживание и управление оборудованием | Более низкие начальные затраты, оплата за использование (pay-as-you-go) |

Управление безопасностью | Человеческий фактор, наличие отдельных систем мониторинга | Автоматизированные системы мониторинга и защиты (SIEM, SOAR) |

Резервное копирование и восстановление | Требуются отдельные решения для создания резервных копий и восстановления данных | Встроенные функции резервного копирования и автоматическое восстановление данных |

Поддержка обновлений безопасности | Обновления вручную, часто требуют физических вмешательств | Автоматические обновления безопасности через облачные платформы |

Уровень защиты от атак | Зависит от состояния инфраструктуры и защиты на уровне хоста | Включает многоуровневую защиту (Firewalls, DDoS-защита, шифрование, нулевое доверие) |

Технологии безопасности | Физическая безопасность (доступ к серверу), базовые решения для защиты данных (шифрование) | Продвинутые решения, включая ИИ для обнаружения угроз, криптографические методы (блокчейн, квантовое шифрование) |

Управление рисками | Сложность в обеспечении защиты при расширении сети, трудности в удалённом управлении | Более высокие возможности для адаптации, распределённая защита при росте инфраструктуры |

Влияние на производительность | Могут возникать узкие места, связанные с локальной инфраструктурой | Высокая производительность за счёт оптимизации ресурсов, кэширования, Content Delivery Networks (CDN) |

Сетевые угрозы (например, DDoS) | Требуют настройки и интеграции с внешними службами защиты | Встроенные решения для защиты от DDoS-атак, фаерволы нового поколения |

Контроль доступа и безопасность данных | Традиционные системы контроля доступа, ограниченная мобильность и гибкость | Использование гибких моделей безопасности, двухфакторная аутентификация, защита данных через зашифрованные каналы |

Поддержка регламентов и стандартов | Часто требуют специфической настройки под нормативные требования (например, GDPR, HIPAA) | Легче соответствовать стандартам за счёт встроенных решений и возможности настройки в облаке |

Будущие направления и вызовы кибербезопасности:

- Интеграция ИИ и машинного обучения. Развитие искусственного интеллекта и машинного обучения поможет в автоматическом обнаружении и нейтрализации угроз в реальном времени, однако потребуется борьба с использованием ИИ злоумышленниками для создания более сложных атак.

- Квантовая безопасность. В ближайшем будущем квантовые вычисления могут угрожать существующим методам шифрования, что потребует разработки новых криптографических алгоритмов, устойчивых к квантовым атакам.

- Защита облачных и распределённых систем. С увеличением использования облачных технологий и распределённых платформ возрастает потребность в защите данных в облаке и на уровне межсетевых соединений.

- Безопасность Интернета вещей (IoT). Разрастание IoT-сетей создаёт новые угрозы безопасности, такие как уязвимости в устройствах, требующие новых методов защиты на уровне каждого устройства.

- Приватность данных. Ужесточение регламентов (например, GDPR) требует постоянного совершенствования методов защиты личных данных и соблюдения стандартов безопасности, особенно с ростом обработки данных в облаке.

- Атаки на инфраструктуру критического назначения. Риски для энергетических, транспортных и медицинских систем требуют усиленной защиты для предотвращения атак на важные инфраструктуры, которые могут повлиять на национальную безопасность.

- Аутентификация и управление доступом. Сложность и разнообразие методов аутентификации, таких как биометрия и многофакторная аутентификация, потребуют разработок новых удобных и безопасных способов управления доступом.

- Кибервойна и политические угрозы. Геополитические конфликты всё чаще включают кибератаки, что создаёт новые вызовы для защиты национальной безопасности и экономики.

- Обучение и осведомлённость пользователей. Усиление образования и осведомлённости о киберугрозах среди пользователей остаётся важным элементом в защите от социальной инженерии и фишинга.

Будущие направления в кибербезопасности будут сосредоточены на использовании передовых технологий для защиты от всё более сложных и разнообразных угроз, а также на обеспечении конфиденциальности и устойчивости к новым типам атак.

Выводы

Таким образом, инновации в области кибербезопасности являются необходимостью для обеспечения защиты данных и инфраструктуры в условиях стремительного развития цифровых технологий и роста угроз. Использование искусственного интеллекта, квантовых технологий, блокчейна и биометрии позволяет значительно повысить уровень защиты и адаптивности к новым типам атак. Однако с развитием технологий появляются новые вызовы, такие как угроза от квантовых вычислений и защита от атак на IoT-устройства.

В будущем важнейшими направлениями будут являться улучшение методов аутентификации и защиты критической инфраструктуры, а также повышение осведомлённости пользователей и переход к модели нулевого доверия. Для успешного противостояния киберугрозам необходимы комплексные и гибкие решения, которые смогут оперативно реагировать на новые вызовы безопасности.

.png&w=640&q=75)