Актуальность. На сегодняшний день информационные ресурсы представляют собой совокупность личной и конфиденциальной информации, интеллектуальной собственности, секретных разработок, данных о финансовой и иной деятельности предприятий, подпадающих под определение коммерческой тайны. Следовательно, для сохранения конфиденциальности данных ресурсов использование криптографии в современных цифровых технологиях становится неотъемлемой частью многих сфер жизни нашего общества. Поэтому в нашей повседневной жизни все чаще встречаются такие понятия, как логин и пароль, аутентификация и идентификация, электронная цифровая подпись, шифрование открытым и закрытым ключом, и многие другие.

Информация (в области обработки информации) – любые данные, представленные в электронной форме, изложенные на бумаге, высказанные на совещании или находящиеся на любом другом носителе. Перечисленные виды информации требуют высокого уровня защиты.

Работоспособность системы характеризуется информационной безопасностью. Каждую секунду система должна обладать достаточным уровнем защищенности, а также обеспечивать безопасность системы непрерывными процессами, которые осуществляется на всём периоде жизни системы.

Интернет подвергает организации повышенному риску неправильного доступа к сетям, повреждения данных и внедрения вирусов. Процент организаций, сообщающих о взломах, утроился. Преступление, кража данных, непреднамеренное злоупотребление и человеческий фактор, отсутствие надлежащей процедуры авторизации часто выделяются в качестве основных инцидентов безопасности. Эффективность безопасности зависит от правильного выбора защиты, и именно здесь стандарты могут помочь.

Во все времена существенное внимание уделялось проблеме информационной безопасности, обеспечению защиты тайной информации от ознакомления с ней конкурирующих групп.

Квадрат Полибия

Данный квадрат появился в древней Греции во II веке до н.э. Такой метод шифрования представляет собой, квадрат, разделённый на 5*5 клеток (применительно к латинскому алфавиту), в каждую клетку вписываются все буквы алфавита, при этом буквы I, J не различаются (J=I), как это представлено в таблице:

Таблица

Квадрат Полибия

|

|

A |

B |

C |

D |

E |

|---|---|---|---|---|---|

|

A |

A |

B |

C |

D |

E |

|

B |

F |

G |

H |

I, J |

K |

|

C |

L |

M |

N |

O |

P |

|

D |

Q |

R |

S |

T |

U |

|

E |

V |

W |

X |

Y |

Z |

Каждая кодируемая буква заменялась на координаты квадрата, в котором она записана. Так, A заменялась на AA, Q на AD и т.д. При расшифровывании каждая такая пара букв определяла соответствующую букву сообщения. Интересно, что в данном способе шифрования ключ отсутствует, так как используется фиксированный алфавитный порядок следования букв, а секретом является сам способ замены букв. Усложненный вариант шифра квадрат Полибия заключается в том, что запись букв в квадрат производится в произвольном порядке и этот произвольный порядок является ключом.

Современные способы шифрования

Современные методы шифрования существенно изменились с давних времен. Известно, что существовали три способа защиты информации:

Первый способ предполагал силовые методы: охрана документа (информации) физическими лицами, его передача специальным курьером.

Второй способ получил название «стеганография». Стеганография – это способ маскировки секретной информации. Это относится только к электронным СМИ. Принцип стеганографии заключается в следующем: текстовые файлы, видео или изображения с помощью определенной программы изменяются на уровне программного кода. Поскольку любой электронный файл представляет собой чередование символов в определенной последовательности, замена некоторых из этих символов приводит к изменению содержимого файла. Соответственно, пользователь, не имеющий ключа для расшифровки файлов, содержащихся на устройстве, не сможет найти и понять скрытую информацию. Преимущество стеганографии в том, что защищенные данные могут храниться в открытом доступе. Кроме того, стеганографию можно легко комбинировать с классическим криптографическим шифрованием. Это обеспечивает высокую степень защиты данных. Чтобы взломать такую систему безопасности, злоумышленнику придется разработать и использовать сложное программное обеспечение, способное подобрать ключ дешифрования. А так как вариантов чередования символов в электронных файлах слишком много, взломщик займет значительное количество времени. Один из оригинальных примеров сокрытия информации приведён в известном произведении А. Толстого «Гиперболоид инженера Гарина», где автор описал способ передачи сообщения путем его записи на спине посыльного – мальчика. Во время II Мировой войны таким же образом иногда передавались агентурные сообщения. Секретные послания записывались симпатическими чернилами и на предметах нижнего белья, носовых платках, галстуках и т. д.

Третий способ защиты информации заключался в преобразовании смыслового текста в некий хаотический набор знаков (букв алфавита). Этот способ защиты информации называется криптографическим. По утверждению ряда специалистов, криптография по возрасту – ровесник египетских пирамид. На данный момент самым надежным способом обеспечения информационной безопасности являются криптографические методы.

Криптографическое шифрование данных – это процесс преобразования информации с помощью кодирования. Прототипом этого метода стал обмен секретными сообщениями между государственными чиновниками. Сообщение было зашифровано с помощью специального алгоритма (ключа) и отправлено получателю. Получатель использовал аналогичный алгоритм расшифровки. Таким образом, информация была защищена от разглашения, которое могло бы произойти, если бы это сообщение было получено третьими лицами. В современном мире этот метод шифрования называется симметричным криптографическим ключом. Криптография – это наука, изучающая проблему обеспечения безопасности информационного сообщения с помощью секретной записи и расшифровки. Термин произошел от нескольких греческих слов:

криптос – скрытый;

графо – писать.

Специалистов также интересует безопасность аутентификации и идентификации пользователей компьютерной системы, которые обмениваются информацией. Для криптографической защиты данных используются различные средства и методы. Существует два принципа криптографической защиты: принцип сохранения конфиденциальности информации и принцип сохранения целостности данных. На них основана безопасность применяемых средств защиты.

Криптографические термины

Шифрование: это процесс блокировки информации с помощью криптографии. Информация, которая была заблокирована таким образом, зашифрована.

Расшифровка: процесс разблокировки зашифрованной информации с использованием криптографических методов.

Ключ: Секрет, такой как пароль, используемый для шифрования и расшифровки информации. В криптографии используется несколько различных типов ключей.

Типы криптографии

В целом существует два типа криптографии:

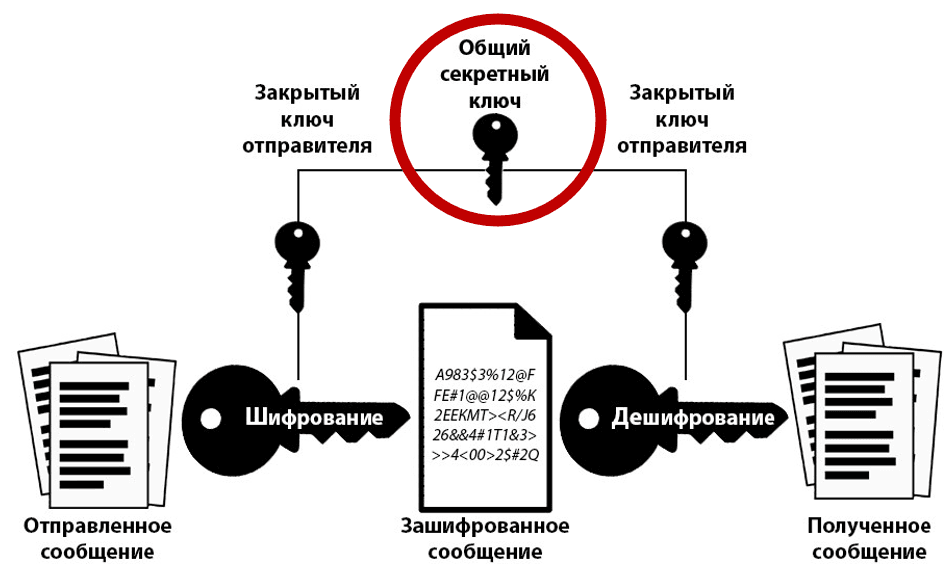

Криптография с симметричным ключом:

Это самый простой вид шифрования, старый и наиболее известный метод, который использует только один секретный ключ для шифрования и расшифровки информации. Он использует секретный ключ, который может быть числом, словом или строкой случайных букв. Он смешивается с простым текстом сообщения для изменения содержимого определенным образом.

Симметричные шифры делятся на 2 вида:

- Блочные – работают с группами битов фиксированной длины, называемых блоками, с неизменным преобразованием. Состоит из 2-х парных алгоритмов (один для шифрования, второй для расшифровки

- Потоковые – работают бит за битом. В этом случае, ключ для шифрования и дешифрования данных один. Ключ нередко сопоставим размеру текста, а может быть и длиннее.

Отправитель и получатель должны знать секретный ключ, который используется для шифрования и расшифровки всех сообщений.

- Сначала выполняется первое требование, которое предъявляется к шифру. Вследствие происходит избавление от всех статистических данных.

- Осуществляется перемешивание битов сообщения по заданным канонам.

- Алгоритм приобретает нелинейность. Больше «стандартно» расшифровать его не получится.

- Проводится замена той или иной части сообщения заданной величины на стандартные значения (простое число) посредством обращения к первоначальному (исходному) массиву.

Рис. 1. Криптография с симметричным ключом

К симметричным шифрам относят:

- 3DES – США;

- SEED – Корея;

- Camellia – Япония;

- CAST – от разработчиков Carlisle Adams;

- IDEA;

- XTEA – самый лучший алгоритм, который проще освоить;

- DES – старый американский стандарт;

- AES.

Основным недостатком шифрования с симметричным ключом является то, что все вовлеченные стороны должны обменяться ключом, используемым для шифрования данных, прежде чем они смогут его расшифровать.

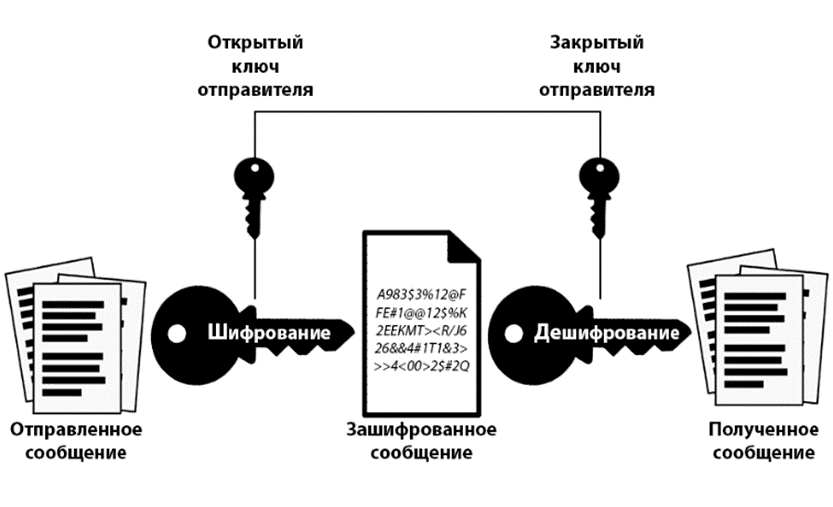

Криптография с асимметричным ключом:

В этой системе для шифрования и дешифрования информации используется пара ключей. Открытый ключ используется для шифрования, а закрытый ключ используется для расшифровки. Открытый ключ и закрытый ключ отличаются. Даже если открытый ключ известен всем, предполагаемый получатель может расшифровать его только потому, что он один знает закрытый ключ.

Асимметричные методы шифрования работают по следующим принципам:

- Существуют несколько абонентов: А и Б. Второй намерен отправить сообщение первому в зашифрованной форме.

- Отправитель шифрует данные открытым ключом.

- Происходит передача сообщения в зашифрованной форме по открытым связным каналам.

- Первый клиент получает тот или иной текст.

- Клиенту А передается секретный ключ-дешифровщик.

- Сообщение «разгадывается» при помощи дешифрованного блока данных, после чего может быть прочитано без проблем.

Рис. 2. Криптография с асимметричным ключом

Стоит обратить внимание на одну особенность, без которой соответствующий принцип не сработает. Речь идет о том, что при получении текста в зашифрованном виде получателю придется провести аутентификацию личности. Она производится перед отправителем. Это – своеобразная система защиты.

Наиболее распространенные примеры ассиметричного шифрования:

- RSA;

- DSA;

- Deffie-Hellman;

- ГОСТ Р 34.10-2001;

- Luc;

- Rabin;

- ECC;

- McEliece.

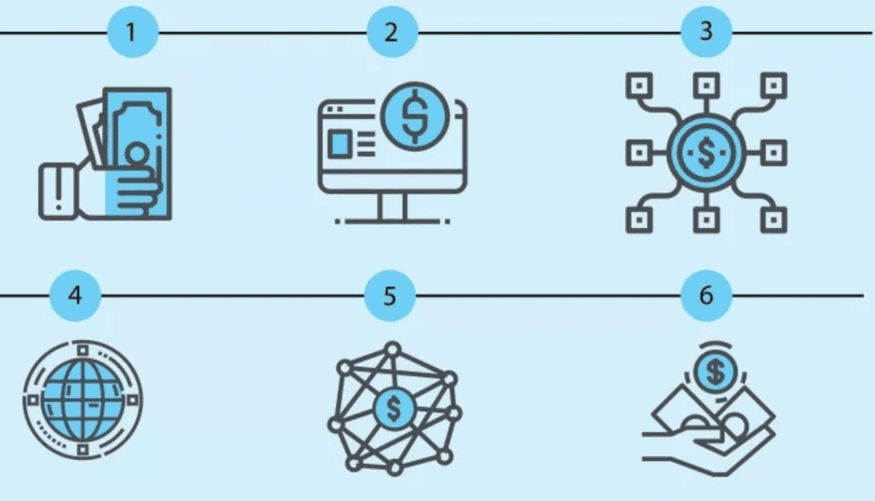

Технология блокчейна

Еще одной технологией, использующей криптографические средства защиты информации, является блокчейн. Более 60% современных криптовалют основаны на блокчейне. Эта технология также используется в работе банковских организаций, государственных реестров, систем идентификации личности. В Южной Корее технология блокчейн лежит в основе всего процесса обмена информацией между правительственными организациями. Преимуществом блокчейна является децентрализация баз данных. Информация, которой обмениваются пользователи системы, не хранится на одном сервере, а распределяется между всеми пользовательскими устройствами. Это делает невозможным похищение, фальсификацию или удаление.

Блокчейн основан как на симметричных, так и на асимметричных средствах криптографической защиты информации. Симметричное шифрование используется для цепочки блоков данных фиксированного размера. Хеширование информации чаще всего используется в качестве асимметричной техники в блокчейне.

Из всех существующих методов защиты информации наиболее эффективными являются те, которые сочетают в себе несколько методов шифрования. Поэтому блокчейн активно используется во всем мире. Единственным недостатком этой технологии можно считать только необходимость привлечения большого количества вычислительного оборудования для генерации ключей и хранения децентрализованной базы данных. Однако компании, использующие эту технологию, используют множество способов решения этих проблем.

Рис. 3. Схема работы блокчейна

- Господин А хочет отправить деньги господину Б

- Транзакция создается в форме блока кода. Каждая из них зашифрована

- Информация о создании блока транслируется всей сети

- Те, кто в сети, проверяют заданные параметры и, если все соответствует им, одобряют транзакцию

- Одобренный блок добавляется в сеть, становится прозрачной и неудаляемой записью транзакции

- Осуществляется денежный перевод от господина A к господину Б

Заключение

В данной статье были определены основные причины необходимости применения средств защиты конфиденциальности, предлагаемые криптографией, которые смогут защитить данные от злонамеренного прослушивания и несанкционированного доступа. Были описаны актуальные методы применения криптографических средств, определены достоинства и недостатки видов шифрования.

.png&w=640&q=75)