ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» [1] – симметричный блочный алгоритм, являвшимся межгосударственным стандартом СНГ вплоть до 31 мая 2019 г. Был заменен на ГОСТ 34.12-2018 «Информационная технология. Криптографическая защита информации. Блочные шифры» [2].

ГОСТ 28147-89 (далее просто ГОСТ) является DES-подобной системой, использующий классическую схему Фейстеля.

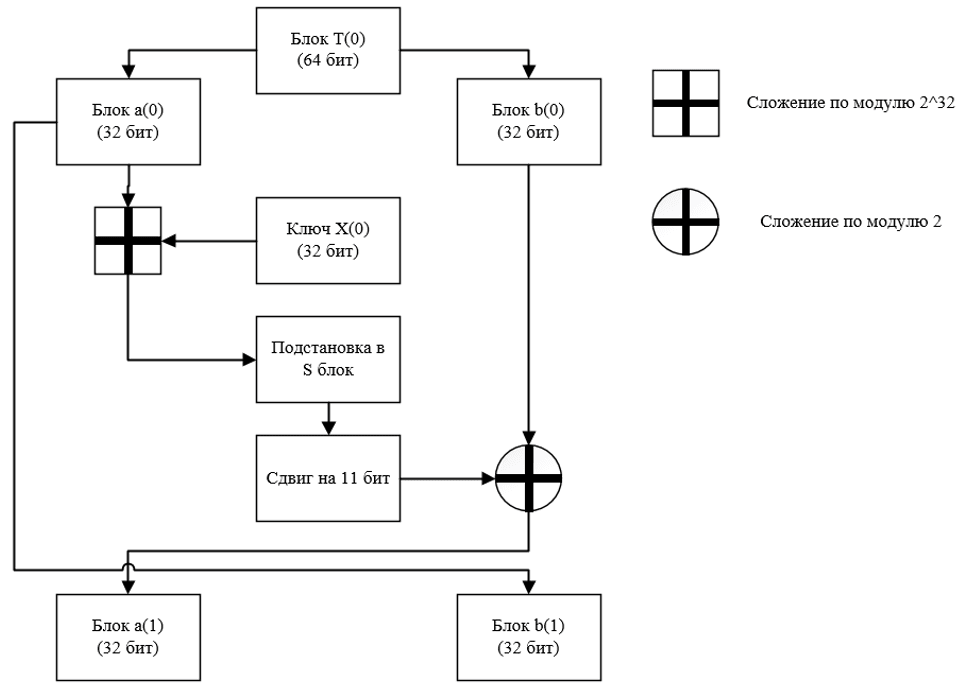

В ГОСТе исходный массив данных делится на блоки данных по 64 бит каждый. Для криптографического преобразования данных применяется ключ размером в 256 бит. Шифр для своей работы использует интерацию из 32 сетей Фейстеля, именуемых раундами (см. рисунок).

Рис. Сеть Фейстеля для ГОСТ

Каждый 32 битный блок Ti (i=0,1,2…) делится на подблоки a0 и b0 (Ti=(a0,b0)).

Блок a0 складывается по модулю 232 с ключом X0, производится его подстановка в S блок (также называемом узлом замены), потом он сдвигается на одиннадцать шагов влево, после чего складывается по модулю 2 с блоком b0, получая в итоге блок a1.

Проходя таким образом 32 раунда мы получаем зашифрованный блок Tш=(a32,b32).

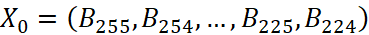

Ключ 256 бит разбивается на восемь подключей по 32 бита каждый, по следующему принципу:

X0=(B32,B31,…,B2,B1)

…

X7=B256,B255,…,B226,B225, где

Bi - i бит 256 битного ключа

Для каждого раунда используется свой ключ исходя из этой таблицы:

X0,X1,X2,X3,X4,X5,X6,X7

X0,X1,X2,X3,X4,X5,X6,X7

X0,X1,X2,X3,X4,X5,X6,X7

X7,X6,X5,X4,X3,X2,X1,X0

После того как блок a0 сложится по модулю 232 с ключом Xi, он разбивается на восемь 4-битовых последовательностей, каждая из которых поступает на свой S-блок (узел замены). Значение, поступающее в S-блок, заменяется на другое 4 битное число.

В тексте стандарта ГОСТ 28147-89 указывается, что поставка заполнения S-блоков производится в установленном порядке, то есть разработчиком алгоритма.

Криптосистема, реализующая алгоритм расшифрования имеет тот же вид, что и при зашифровании, с тем изменением, что ключи применяются в следующем порядке:

X7,X6,X5,X4,X3,X2,X1,X0

X0,X1,X2,X3,X4,X5,X6,X7

X0,X1,X2,X3,X4,X5,X6,X7

X0,X1,X2,X3,X4,X5,X6,X7

В режиме простой замены каждый блок шифруется отдельно, не взаимодействуя с другими блоками. Таким образом, при шифровании одинаковых блоков открытого текста получаются одинаковые блоки шифротекста, что может дать определенную информацию криптоаналитику, следовательно, режим простой замены не может гарантировать достаточной криптостойкости для информации.

Для устранения данного недостатка могут применяться дополнительные режимы:

- режим гаммирования;

- режим гаммирования с обратной связью.

Также предусмотрен дополнительный режим – режим выработки имитовставки. Данный режим не предназначен для шифрования данных, однако он позволяет создать имитовставку – 64 битный блок, зависящий от всего текста и ключа ГОСТ. Данная имитовставка позволяет обнаружить факты случайного или преднамеренного искажения информации даже в зашифрованном виде.

Основные проблемы стандарта связаны с его неполнотой, в частности:

- отсутствуют критерии выбора и отсева слабых ключей;

- стандарт не определяет алгоритм выборы таблицы замены (S-блоков).

Теоретически, хранение в секрете таблицы замены вместе с ключом, может повысить криптостойкость алгоритма, однако в данном случае появляются ряд серьёзных проблем:

- не зная таблицу замены нельзя определить криптостойкость алгоритма, что может привести к критическому снижению защищённости данных;

- проблема несовместимости двух алгоритмов, применяющих разные таблицы замены;

- проблема намеренного предоставления таблиц замены со слабой криптостойкостью.

Данные недостатки приводят к нерелевантности применения системы криптографической защиты ГОСТ 28147-89.

В конечном итоге согласно извещение ФСБ о порядке использования алгоритма блочного шифрования ГОСТ 28147-89 от 7 января 2019 было сказано, что «Средства криптографической защиты информации, предназначенные для защиты информации, не содержащей сведений, составляющих государственную тайну, реализующие, в том числе алгоритм ГОСТ 28147-89, не должны разрабатываться после 1 июня 2019 года, за исключением случаев, когда алгоритм ГОСТ 28147-89 в таких средствах предназначен для обеспечения совместимости с действующими средствами, реализующими этот алгоритм». Таким образом данное извещение положило конец применению данного стандарта как средства защиты информации.

На замену устаревшему ГОСТ 28147-89 с 31 мая 2019 года пришёл новый стандарт ГОСТ 34.12-2018, в котором описывается принцип работы следующих криптографических алгоритмов:

- Шифр «Кузнечик» – блочный шифр с размером блока 128 бит.

- Шифр «Магма» – блочный шифр с размером блока 64 бита.

Также был введён новый стандарт, описывающий режимы работы блочных шифров ГОСТ 34.13-2018 [3]. Данный стандарт регулирует следующие режимы работы:

- режим простой замены;

- режим гаммирования;

- режим гаммирования с обратной связью по выходу;

- режим простой замены с зацеплением;

- режим гаммирования с обратной связью по шифротексту;

- режим выработки имитовставки.

Нововведений шифр «Магма», как таковой, представляет собой модифицированную версию ГОСТ 28147-89, с рядом отличий:

1. Использование унифицированной таблицы замены (S-блоков);

2. Если в ГОСТ 28147-89 для генерации ключей применялся обратный порядок байт (от младшего бит к старшему), то в новом алгоритме используется прямой порядок (от старшего к младшему), таким образом изменился вид ключей:

…

3. Для шифрования данных также используется прямой порядок вместо прежнего обратного.

Таким образом в данной статье был проанализирован ГОСТ 28147-89, изучены режимы его работы, также была проанализирована модификация данного криптографического алгоритма ГОСТ 34.12-2018, а именно шифр «Магма», который исправил проблему отсутствия регламентированной таблицы замены (S-блоков). Однако, даже новый стандарт не имеет рекомендаций по выбору ключей шифрования, а также не отвечает на вопрос наличия у него слабых ключей, и не предоставляет возможностей их выявления, что говорит о наличии возможностей по дальнейшему развитию алгоритма.

.png&w=640&q=75)