Защита от DDoS – это «вечное» противоборство со злоумышленниками, решившими вывести из строя интернет-ресурсы. Чтобы победить в нём, необходимо тщательно выбирать и технологии защиты, и способы их применения, и внешних поставщиков услуг anti-DDoS. При всем при этом нужно учесть множество особенностей защищаемого ресурса и быть готовым к новому витку схватки со злоумышленником.

Малый и средний бизнес чаще страдают от кибератак, ведь крупные компании внедряют решения по информационной безопасности. Однако есть исключения. В конце 2016 года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», – отмечали в службах безопасности крупных банков [1].

Distributed Denial of Service (DDoS) или «Распределенный отказ в обслуживании» – нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным.

Объектом DDoS-атак могут стать любые организации. DDoS могут разрушить сайты любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Ключевая характеристика DDos-атаки заключается в ее масштабе и направлении из разных источников (отсюда следует термин – распределенная атака). Чаще всего применяется классификация атак по уровню OSI, на котором они осуществлялись: сетевой уровень, транспортный и уровень приложений. DDoS-атаки сетевого уровня работают по протоколам IP, DVMRP, ICMP, IGMP, PIM-SM, IPsec, IPX, RIP, DDP, OSPF, OSPF. Целями атак являются в первую очередь сетевые устройства – коммутаторы (свичи) и маршрутизаторы (роутеры).

Актуальность разработки методов защиты от такого типа атак обусловлена ущербом, который они наносят компаниям. Согласно исследованиям, проведенным «Лабораторией Касперского», нападение может стоить фирме до 1,6 млн долларов. Это серьезный урон, ведь атакованный веб-ресурс на какое-то время не может обслуживать пользователей и осуществлять деятельность, из-за чего происходит простой [2].

Защита от DDoS – сложная, комплексная работа, настоящая проверка на профессионализм не только специалистов провайдера сервиса anti-DDoS, но и собственных IT-сотрудников – системных администраторов, программистов и специалистов по информационной безопасности.

Рассмотрим защиту для IT-организации среднего уровня. Существует ряд способов защититься от распределенных атак, но все задачи следует выполнять поэтапно.

Подготовка инфраструктуры:

- Создать возможности мониторинга для обнаружения ранних признаков DDoS-атак.

- Создать инфраструктуру, которая может перенаправлять и очищать DDoS-трафик.

- Установить устойчивые сетевые компоненты, способные адаптироваться к сценариям атак, создающим нагрузку трафика выше обычного уровня.

Следующим шагом в разработке нашей защиты будет создание плана и рабочей группы для устранения DDoS-атаки.

Для поддержки постоянного доступа к сайтам и веб-службам выполним следующие задачи:

- Увеличить пропускную способность, чтобы обеспечить устойчивость инфраструктуры в случае всплеска трафика.

- Использовать CDN для автоматической фильтрации вредоносных запросов. CDN сбалансирует веб-трафик и распределит трафик компании между серверами из разных точек, что затруднит проведение атак.

- Использовать облачный или гибридный сервис, чтобы получить неограниченную пропускную способность и усилить кибербезопасность.

- Защита от DDoS-атак на уровне сервера через веб-хостинговые компании.

- Изменить конфигурации сетевого оборудования для предотвращения ддос-атак.

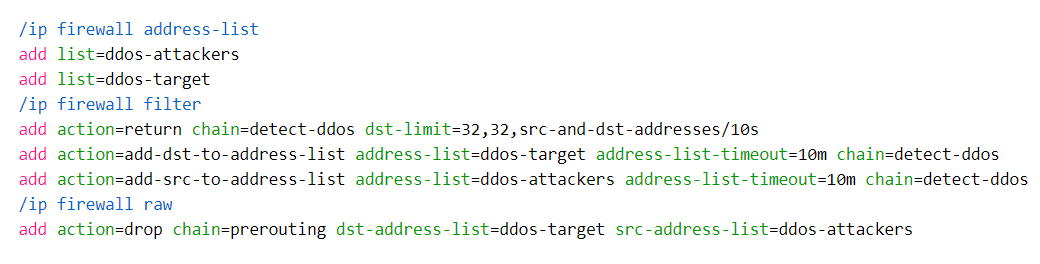

Правильная настройка брандмауэра и маршрутизатора позволит отбрасывать входящие пакеты ICMP или блокировать ответы DNS. Для настройки файрволла мы использовали код, указанный ниже:

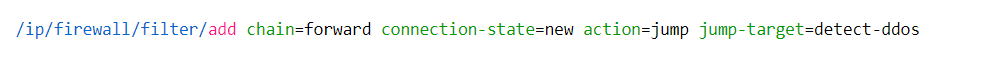

Для отправки каждого соединения в цепочку брандмауэра мы написали следующий код:

Для отправки каждого соединения в цепочку брандмауэра мы написали следующий код:

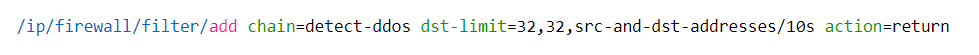

Далее необходимо добавить правило с параметром «dst-limit»:

Далее необходимо добавить правило с параметром «dst-limit»:

Мы видим, что N-пакетов сопоставляется с пакетами из потока адресов назначения и источника, который обновляется каждые t-секунд. Правило будет работать до тех пор, пока не будет превышена заданная скорость.

Мы видим, что N-пакетов сопоставляется с пакетами из потока адресов назначения и источника, который обновляется каждые t-секунд. Правило будет работать до тех пор, пока не будет превышена заданная скорость.

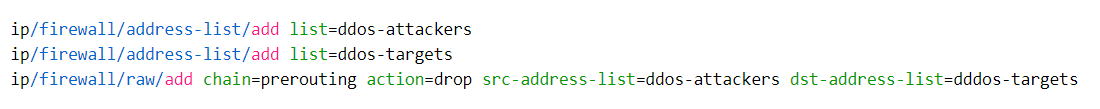

В случае DDoS-атак буфер «dst-limit» переполнится и новый трафик не будет поступать. Поэтому необходимо поставить правило при атаке. Для этого создадим список атакующих целей для удаления:

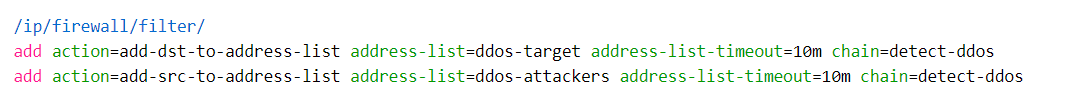

Через фильтр брандмауэра злоумышленники добавляются в список «ddos-attackers», а цели (жертвы) в список «ddos-targets»:

Через фильтр брандмауэра злоумышленники добавляются в список «ddos-attackers», а цели (жертвы) в список «ddos-targets»:

Также можно ввести географическую зону для блокирования доступа людям, находящимся не в России.

Также можно ввести географическую зону для блокирования доступа людям, находящимся не в России.

Лучшим способом будет использование географически распределенной сети Anycast. Распределенные сети DNS могут быть реализованы с помощью двух различных подходов: адресации Unicast или Anycast. Первый подход намного проще реализовать, но второй гораздо более устойчив к DDoS-атакам. В случае Unicast каждый из серверов DNS компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке [3].

Важно использовать разные тактики смягчения последствий, чтобы полностью защититься от DDoS-атак.

В качестве заключения напомним, что DDoS-атаки представляют собой массированные запросы ко внешнему ресурсу с целью вывести его из строя. Защита от подобных атак крайне важна для предприятий, чьи деятельность и доход зависят от доступности ресурсов в интернете. Защитные меры следует принимать во внимание при конфигурировании сети, запуске серверов и развертывании ПО. Каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак. Каждая компания должна уделять должное время проработке киберзащитных действий и развивать кадровый баланс сотрудников по информационной безопасности. В статье не упомянуты, но также достойны внимания решения для малых компаний и крупного бизнеса, как комбинированные (включающие в себя WAF), так и специализированные [4].

.png&w=640&q=75)