Введение

Целью данной статьи является формирование модели защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС. Для достижения поставленной цели в работе решались следующие основные задачи: анализ предметной области, разработка модели защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС, определение недостатков защиты информации, разработка требований информационной безопасности.

Объектом защищенной автоматизации является автоматизированная информационная система для информационно-аналитического отдела ФФОМС.

Основная часть

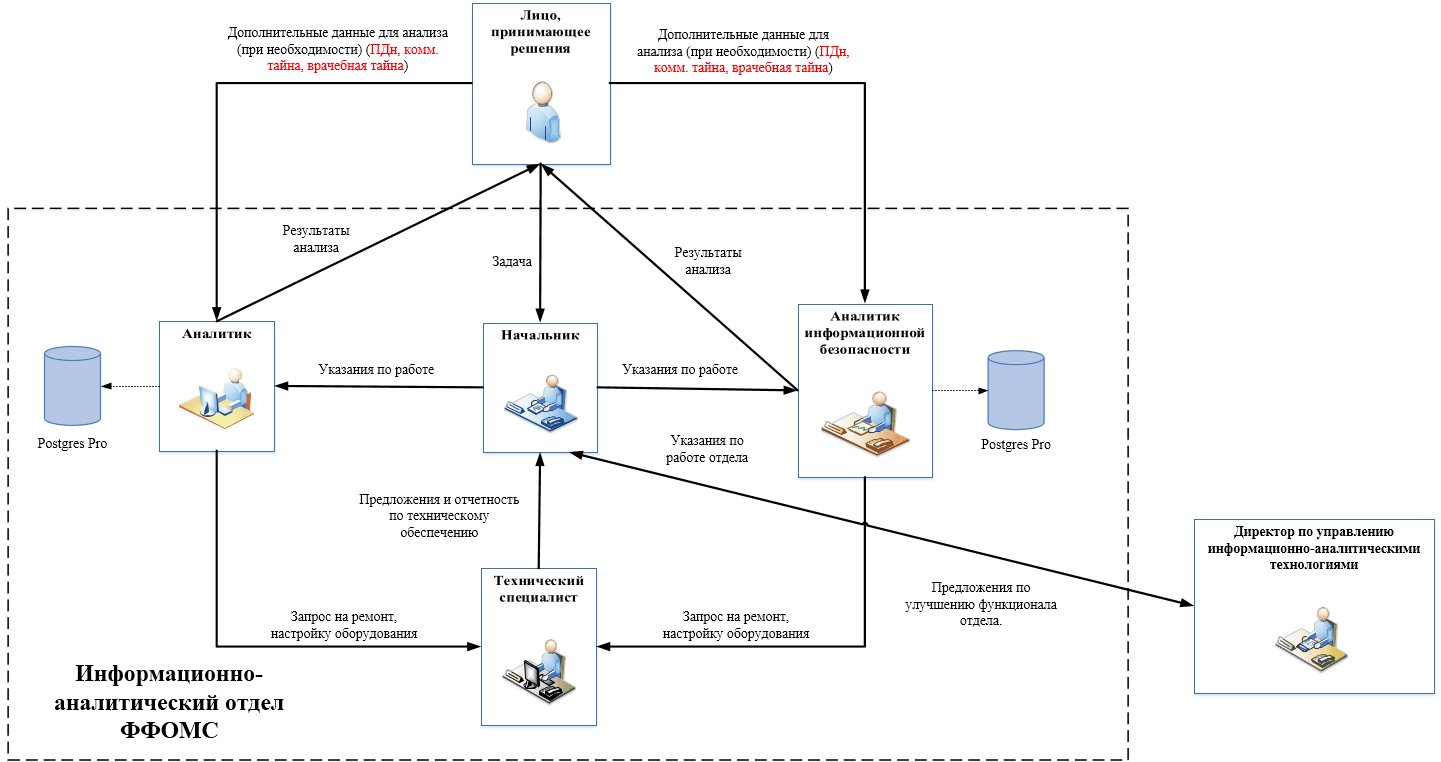

Взаимоотношение должностных лиц информационно-аналитического отдела ФФОМС происходит по схеме, представленной на рисунке 1.

Рис. 1. Схема информационных потоков федерального фонда обязательного медицинского страхования

Рис. 1. Схема информационных потоков федерального фонда обязательного медицинского страхования

Согласно схеме, лицо, принимающее решения (в том числе и начальник отдела информационной безопасности) направляют задачу начальнику информационно-аналитического отдела. Начальник организует процесс выполнения поставленной задачи.

Аналитик и аналитик информационной безопасности, получив указания по работе от начальника, приступают к работе. Оба сотрудника могут обратиться к лицу, принимающему решения для получения дополнительных данных для анализа. По завершении выполнения поставленной задачи, аналитик и аналитик информационной безопасности направляют результаты анализа лицу, принимающему решения и заносят их в базу данных.

Технический специалист отвечает за состояние технических средств отдела. При поступлении запроса на ремонт оборудования, он начинает выполнять свою работу. Предложения и отчетность по техническому обеспечению технический специалист направляет начальнику отдела.

Директор по управлению информационно-аналитическими технологиями регулирует деятельность информационно-аналитического отдела. На основании отчетностей и предложений, он вправе выпускать распоряжения об улучшении работы сотрудников отдела. Также директор дает распоряжения и указания, разрабатывает методические указания по работе всем сотрудникам.

Анализ схемы информационных потоков позволяет сделать вывод о том, что циркулирующая в информационных потоках информационно-аналитического отдела информация, содержит персональную информацию, коммерческую и врачебную тайну (требуют защиты в соответствии с Федеральным законом «Об информации, информационных технологиях и о защите информации» от 27.07.2006 №149-ФЗ [1, статья 16], «О персональных данных» от 27.07.2006 №152-ФЗ [2, статья 2], «О коммерческой тайне» от 29.07.2004 №98-ФЗ [3, статья 10-13], «Об основах охраны здоровья граждан в Российской Федерации» от 21.11.2011 №323-ФЗ [4, статья 13]).

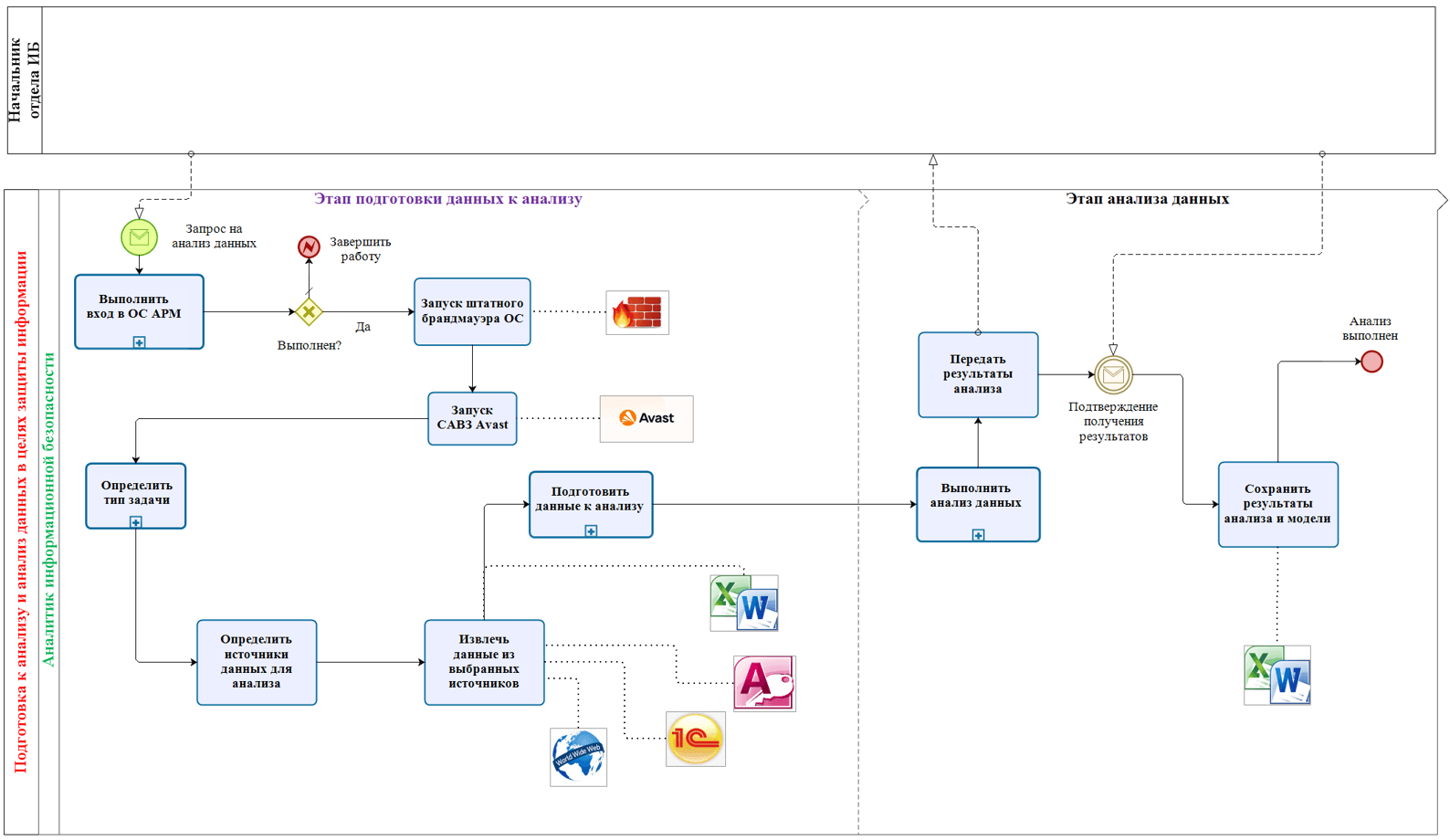

В целях проектирования автоматизированной системы в защищенном исполнении построим модель защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС. Построение произведем в инструментальном средстве Bizagi Modeler, реализующем стандарт моделирования BPMN 2.0.

Модель защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС представлена на рисунке 2.

Рис. 2. Модель защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС

Рис. 2. Модель защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС

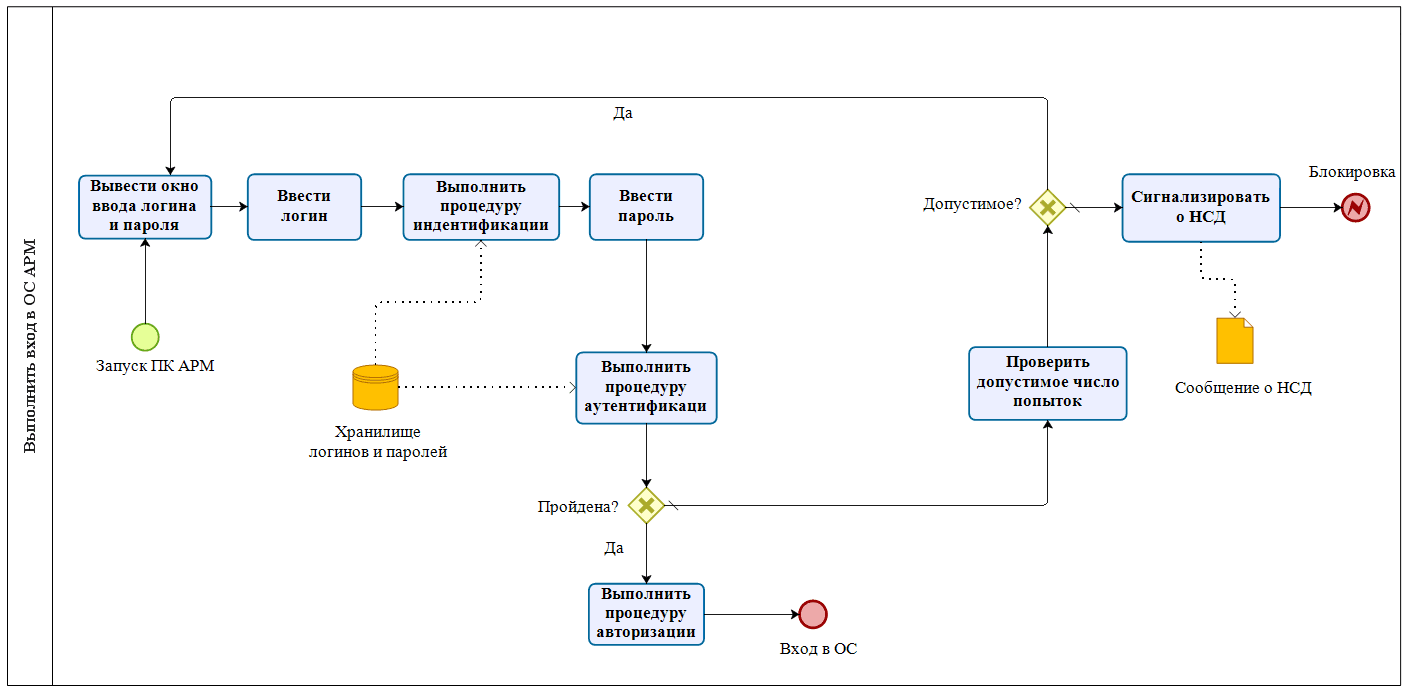

АРМ сотрудников отдела оснащены встроенными в операционную систему брандмауэрами и антивирусами Avast, с помощью которых выполняется защита данных. Для выполнения работы аналитику информационной безопасности необходимо выполнить вход в операционную систему своего автоматизированного рабочего места (ОС АРМ) по логину и паролю. Как установлено в процессе построения модели, аутентификация в ОС АРМ является парольной, однофакторной (рисунок 3).

Рис. 3. Модель подпроцесса «Выполнить вход в ОС АРМ»

Рис. 3. Модель подпроцесса «Выполнить вход в ОС АРМ»

Недостатки однофакторной парольной аутентификации:

- пароль может быть подсмотрен при наборе или украден с помощью вредоносной программы (keylogger);

- возможность подбора пароля;

- зачастую пользователи хранят пароли в небезопасном месте (блокнот, стикер, записная книжка).

Кроме того, в процессе исследования предметной области и построения модели было установлено, что хранение и обработка данных, подлежащих анализу, осуществляются в файлах офисных приложений (MS Excel и MS Word).

Недостатками хранения и обработки данных в фалах офисных приложений являются: уязвимости, приводящие к утечке информации (существуют документы-шаблоны, загружаемые приложением по умолчанию. Эти документы могут содержать макросы, запускаемые вместе с приложением. Эта простейшая техника может быть использована для закрепления вредоносного программного обеспечения в системе).

Дальнейший анализ и моделирование показали, что для защиты данных применяется антивирус Avast. Этот антивирус имеет ряд недостатков:

- периодические ложные срабатывания;

- отсутствие проверки исполняемых и упакованных файлов;

- невозможность «лечения» вредоносного файла (только удаление).

Недостатки, выявленные в ходе построения модели, а также учет положений Постановления Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» [5, пункт 11], Приказа ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» [6, Приложение] и Приказа ФСБ России от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» [7, раздел 3] позволили авторам сформулировать следующие требования по информационной безопасности автоматизированной системы отдела ФФОМС:

- Идентификация и аутентификация сотрудников для входа в ОС АРМ с использованием двухфакторной аутентификации.

- Идентификация и аутентификация сотрудников для работы с системой управления базой данных.

- Управление идентификаторами, средствами аутентификации, защита обратной связи при вводе аутентификационной информации.

- Разграничение прав доступа к данным.

- Реализация криптографической защиты базы данных.

- Уничтожение (стирание) или обезличивание персональных данных на машинных носителях при их передаче между пользователями, в сторонние организации.

- Регистрация событий безопасности.

- Защита сетевого трафика.

- Реализация антивирусной защиты.

Заключение

Таким образом, в рамках представленной работы были выполнены следующие задачи: проанализирована предметная область, разработана модель защиты процесса подготовки к анализу и анализа данных сотрудниками информационно-аналитического отдела ФФОМС, определены недостатки защиты информации, разработаны требования по информационной безопасности автоматизированной системы информационно-аналитического отдела ФФОМС.

.png&w=640&q=75)