В настоящее время повсеместно идут процессы автоматизации и цифровизации данных. Непрерывно растет количество обрабатываемой информации, а вместе с этим и число нарушителей. В 2022 году число хакерских атак в России увеличилось на 80% по сравнению с прошлыми годами [6, с. 22]. В связи с этим, в авиационно-спасательной компании МЧС России была поставлена задача проверить уровень собственной информационной защиты. В качестве объекта проверки была выбрана служба по организации летной работы.

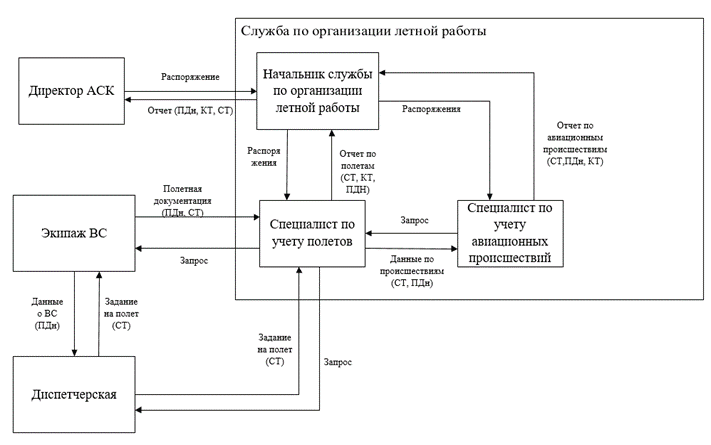

Для определения сведений, подлежащих защите, авторами была построена схема информационных потоков в рамках СОЛР Авиационно-спасательной компании МЧС России (рис. 1).

Рис. 1. Информационные потоки СОЛР в Авиационно-спасательной компании МЧС России

Анализ схемы информационных потоков показывает, что в СОЛР обрабатывается конфиденциальная информация (КИ), относящаяся как к персональным данным (ПДн) [3, 4] и служебной тайне, так и информация, являющаяся коммерческой тайной (КТ) [5]. В качестве примера ПДн можно привести данные о потерпевших и сотрудниках, а в качестве КТ – информация о состоянии авиапарка, расходах подразделения и запланированных модернизациях. Вышеперечисленные данные и информационные потоки, содержащие их, подлежат защите.

Следует отметить, что на ПЭВМ сотрудников установлена ОС Windows 10, не имеющая сертификации в РФ.

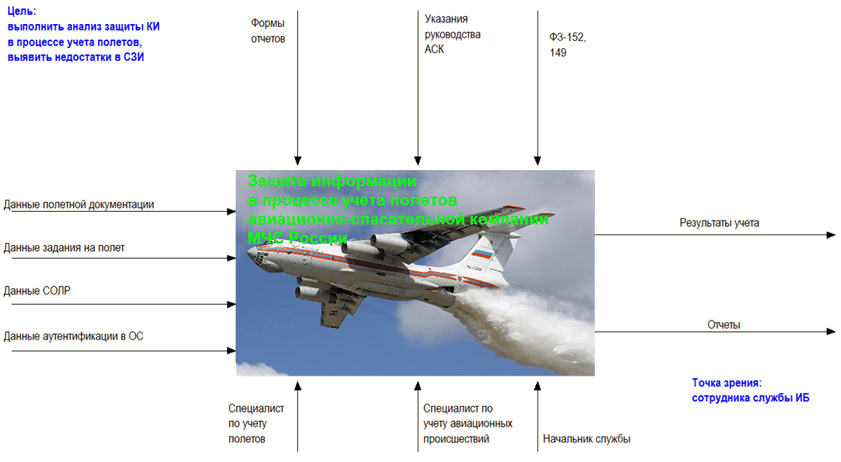

После определения информационных потоков, возникающих в ходе функционирования СОЛР, авторами было выполнено исследование и описание деятельности по защите данных СОЛР. Исследование выполнялось с построением функциональной модели IDEF0, выполненной в инструментальном средстве CA ERWin Process Modeler [7, 8]. Модель защиты данных в процессе осуществления деятельности СОЛР строилась с целью анализа процесса защиты данных в СОЛР, построение выполнялось с точки зрения сотрудника службы информационной безопасности.

Рис. 2. Контекстная диаграмма модели защиты процесса учета полетов в АСК МЧС (IDEF0)

На рис. 2 показана контекстная диаграмма модели защиты процесса учета полетов в АСК МЧС. Из диаграммы видно, что входными данными (интерфейсные дуги слева) для выполнения данного процесса выступают данные полетной документации, данные задания на полет, данные СОЛР и данные аутентификации в ОС. Результатами деятельности (интерфейсные дуги справа) являются результаты учета и отчеты.

В процессе учета полетов руководствуются (интерфейсные дуги сверху) документами по защите информации (ФЗ-152, ФЗ-149), формами отчетов и указаниями руководства АСК.

Исполнительными механизмами (интерфейсные дуги снизу) выступают специалист по учету полетов, специалист по учету авиационных происшествий и начальник службы.

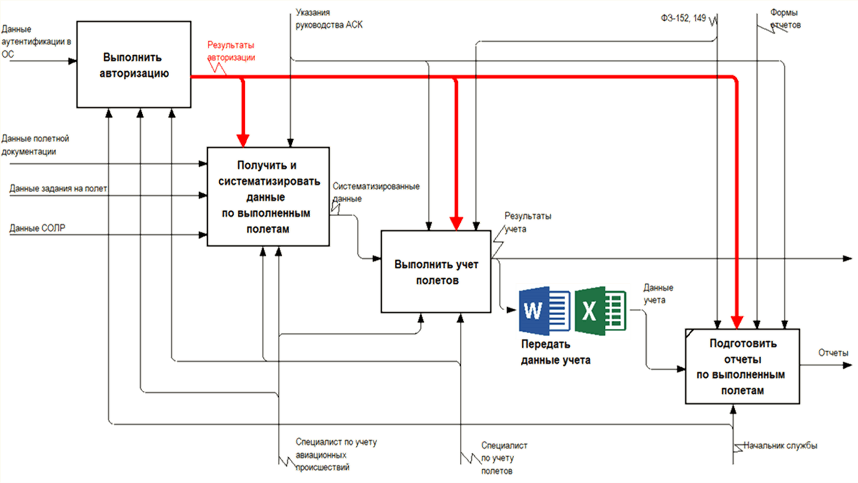

Для более детального рассмотрения анализируемого процесса авторами была выполнена декомпозиция контекстной диаграммы [2, с. 100]. В результате чего была сформирована диаграмма декомпозиции уровня А0.

Рис. 3. Диаграмма декомпозиции контекстной диаграммы модели защиты процесса учета полетов АСК МЧС России (IDEF0)

Диаграмма демонстрирует основные работы, выполняемые в ходе процесса учета полетов АСК МЧС России (рис. 3): авторизация для входа в ОС АРМ; получение и систематизация данных по выполненным полетам; учет полетов; подготовка отчетов по выполненным полетам.

На основе исследования предметной области и анализа модели защиты процесса учета полетов АСК МЧС России авторами было установлено, что хранение и обработка данных осуществляется в файлах офисных приложений (MS Excel и MS Word). Такое хранение и обработка имеют следующие недостатки: часто пользователи, закрывая доступ к редактированию файла паролем, снимают защиту с его открытия (в целях облегчения работы сотрудникам, которые в последующем будут работать с таблицами); существуют документы-шаблоны, загружаемые приложением по умолчанию. Эти документы могут содержать макросы, запускаемые вместе с приложением. Эта простейшая техника может быть использована для закрепления вредоносного программного обеспечения в системе; сложность разграничения доступа. Любой сотрудник имеет доступ ко всей таблице. Он может запросто ее скачать себе и использовать как угодно. Отсутствует возможность скрыть часть полей от некоторых сотрудников, работающих в системе.

Дальнейшее исследование предметной области с построением модели защиты процесса учета полетов АСК МЧС России позволило установить еще ряд недостатков в системе защиты информации: однофакторная аутентификация; данные между сотрудниками и службами пересылаются по электронной почте; отсутствие СУБД; использование несертифицированной ОС Windows 10 Pro.

Однофакторная аутентификация. У данной аутентификации есть следующие недостатки: пользователи, благодаря собственной беспечности, могут применять пароли, которые можно легко угадать или подобрать; логин пароль могут быть перехвачены или подсмотрены в процессе его ввода; логин и пароль можно получить от владельца путем его подкупа или шантажа; под пользователя может замаскироваться любой человек, который каким-либо способом узнал логин и пароль; при достаточных вычислительных мощностях чужой пароль можно подобрать за определенное время.

Данные между сотрудниками и службами пересылаются по электронной почте. К недостаткам такой пересылки относятся: возможность установки вредоносного ПО при непреднамеренном переходе по ссылке фишингового письма; возможность получения злоумышленником доступа к почте с помощью перехвата паролей в POP и IMAP-сеансах; возможность получения злоумышленником доступа к конфиденциальным данным через взлом почтового ящика; периодически возникающие задержки доставки писем, недопустимые в оперативной работе.

Отсутствие СУБД, которое имеет следующие недостатки: падение производительности при росте количества обрабатываемой информации; невозможность совместного использования данных; избыточность информации в разных файлах; отсутствие контроля за несогласованностью данных.

Использование несертифицированной ОС. Такого рода использование имеет следующие недостатки: злоумышленник может нарушить работу системы с помощью не декларированных возможностей; недостаточная защита данных из-за несоответствия ОС требованиям нормативно-правовых актов по безопасности.

Исходя из перечисленных выше недостатков системы защиты информации СОЛР АСК МЧС России, авторами сделан вывод, что в настоящее время уровень защиты конфиденциальной информации данной службы не соответствует требованиям защищенности персональных данных, изложенных в Постановлении Правительства РФ от 01.11.2012 № 1119 и приказе ФСТЭК от 18.02.2021 № 21.

Система защиты информации СОЛР АСК МЧС России требует существенной доработки, которая включает [1]:

- использование сертифицированных средств защиты информации от несанкционированного доступа;

- антивирусную защиту с применением сертифицированных антивирусных средств;

- осуществление двухфакторной аутентификации;

- внедрение системы управления базами данных, которая поддерживает аутентификацию пользователей базы данных, регистрацию событий, а также технологию прозрачного шифрования;

- использование системы, позволяющей централизованно собирать и обрабатывать информацию о событиях информационной безопасности со всех элементов информационной системы.

Таким образом, в результате проведенного исследования авторами была проанализирована защита данных процесса учета полетов в авиационно-спасательной компании МЧС России и выработаны рекомендации по ее доработке.

.png&w=640&q=75)