В настоящее время спортивная школа сталкивается с ростом количества учеников, что приводит к увеличению объема обрабатываемой информации в информационной системе. Однако на данный момент вся обработка данных, включая как персональные, так и коммерческие данные, выполняется вручную. Этот устаревший метод обработки данных не только медленный, но также не обеспечивает надлежащей защиты важной информации.

В свете этих проблем авторы статьи предлагают создание автоматизированной системы обработки информации, которая позволит автоматизировать процесс обработки данных и обеспечит надлежащую защиту важной информации. Для этого была разработана модель защиты информации, которая выявила все недостатки текущего процесса учёта подготовки воспитанников в спортивной школе. Реализация автоматизированной системы не только сможет значительно ускорить обработку данных, но и обеспечит надежную защиту конфиденциальной информации [3, с. 3], что является крайне важным в современном мире, где утечки данных могут привести к серьезным последствиям.

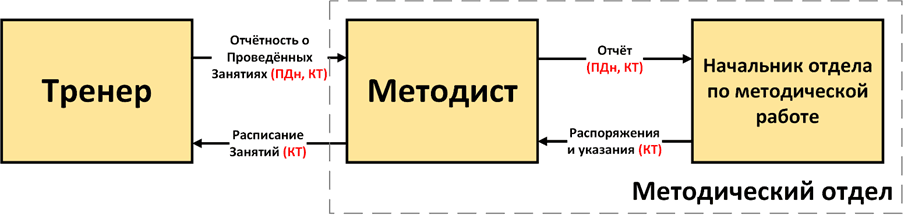

В спортивной школе все подразделения взаимодействуют и осуществляют обмен информацией с целью достижения поставленных задач. В процессе учета подготовки воспитанников в спортивной школе важнейшими отделами являются методический отдел и его взаимодействие с тренерским составом. Эти два отдела должны работать в паре, чтобы обеспечивать максимально эффективное использование средств и усилий для достижения высоких результатов в процессе подготовки воспитанников, поэтому важно понимать и анализировать их процесс взаимодействия.

Взаимодействие отделов и информационные потоки в процессе учёта подготовки воспитанников представлены на рисунке 1.

Рис. 1. Схема информационного обмена отдела учёта подготовки воспитанников спортивной школы

Рис. 1. Схема информационного обмена отдела учёта подготовки воспитанников спортивной школы

Проведя тщательный анализ схемы информационных потоков в спортивной школе, можно прийти к выводу о том, что в ней циркулирует значительное количество конфиденциальной информации. Эта информация включает в себя персональные данные, такие как имена, адреса, телефоны и другие личные данные учеников и сотрудников школы, а также коммерческую тайну. Эти данные крайне важны и требуют максимальной защиты от несанкционированного доступа и использования, чтобы предотвратить любые возможные угрозы и риски для школы и ее учеников. Поэтому необходимо принимать все необходимые меры для обеспечения безопасности и защиты этой конфиденциальной информации.

Для того чтобы более детально изучить вопрос о защите информации в ходе процесса учёта подготовки воспитанников в спортивной школе, необходимо провести тщательный анализ с помощью построения модели защиты информации. Построение модели AS-IS («как есть») [4, 5] позволяет получить возможность более детально изучить текущее состояние организации, систематизировать выполняемые процессы и анализировать информационные потоки, связанные с этими процессами. Эта модель позволяет выявить узкие места в процессах и взаимодействии между ними, что позволяет определить необходимость внесения изменений в систему.

Такой подход позволит получить более подробную информацию об уязвимых местах в системе защиты информации и разработать решения, которые помогут обеспечить надежную защиту данных в спортивной школе. На рисунке 2 представлена модель «Как есть» предметной области.

Рис. 2. Модель защиты информации в процессе учёта подготовки воспитанников в спортивной школе

Рис. 2. Модель защиты информации в процессе учёта подготовки воспитанников в спортивной школе

С точки зрения специалиста по информационной безопасности, подпроцесс «Получить доступ к компьютеру АРМ» является наиболее важным и критичным этапом для безопасной работы в сети [6, 7]. В ходе этого подпроцесса необходимо произвести проверку доступа для предотвращения несанкционированного доступа к информации. Декомпозиция процесса приведена на рисунке 3 и позволяет лучше понять всю сложность данного процесса.

Рис. 3. Подпроцесс «Получить доступ к компьютеру АРМ»

Как видно из построенной модели, аутентификация для входа в ОС каждого из пользователей осуществляется путём ввода логина и пароля. Недостаточно надежный выбор паролей, возможность перехвата вводимых данных, получение логина и пароля посредством подкупа или других методов, а также отсутствие аутентификации в базе данных являются основными недостатками такой системы защиты. Эти уязвимости могут быть использованы злоумышленниками для доступа к конфиденциальной информации. Поэтому необходимо использовать более надежные методы аутентификации для обеспечения безопасности данных.

Дальнейший анализ построенной модели защиты информации позволяет сделать вывод о том, что хранение данных по сотрудникам и воспитанникам осуществляется исключительно в файлах табличного процессора MS Excel и MS Word. Хранение данных в файлах MS Excel и MS Word имеет несколько недостатков, которые могут стать причиной потери данных и уязвимостей в системе. Среди этих недостатков – возможность снятия защиты с файлов, загрузка документов-шаблонов с макросами, которые могут содержать вредоносное ПО, а также ненадежность связанных файлов и возможность сбоев программы при большом объеме информации. Еще одним недостатком является сложность защиты структуры данных от изменения [8]. Недостаточные возможности производительности могут ограничивать пользователей, которым нужно выполнять ресурсоемкие операции. Проблема целостности данных также является важным аспектом, и любые изменения в данных должны быть предусмотрены и проверены, чтобы избежать нежелательных последствий.

При анализе схемы защиты информации были отмечены основные недостатки передачи файлов с конфиденциальной информацией по электронной почте, включая возможность установки вредоносного программного обеспечения, перехвата паролей, ограничения размера файлов и возможности ошибиться адресом. Также отмечена возможность задержек в доставке и отсутствие защиты сообщений, хранящихся в почтовой системе.

Защита данных в компьютерной системе каждого из АРМ выполняет с применением антивируса AVAST. К основным недостаткам защиты данных с применением несертифицированного антивируса относятся: ложные срабатывания, отсутствие проверки некоторых файлов, отсутствие возможности лечения вредоносных файлов, ограничения в бесплатной версии, низкий уровень защиты без ежедневного обновления базы данных, замедление работы системы и требования к аппаратным ресурсам.

Необходимость применения новых подходов к автоматизации работы сотрудников спортивной школы обусловлена вышеперечисленными недостатками. Эта система позволит автоматизировать процессы учета, анализа и планирования, что позволит быстрее и точнее принимать управленческие решения на основе актуальной информации. Кроме того, внедрение автоматизированной системы поможет предотвратить недостатки безопасности и улучшить управление данными.

.png&w=640&q=75)