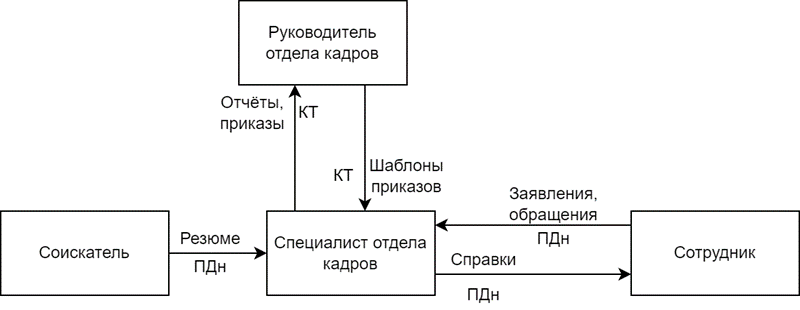

В наши дни в связи со стремительным развитием цифровых технологий и ростом кибератак, нацеленных на незаконное получение конфиденциальной информации, наблюдается значительное увеличение спроса на услуги автоматизации процессов внутри компании [1, 2]. Одним из них был выбран процесс трудоустройства соискателя в маркетинговую компанию ООО «Точка». С целью анализа деятельности компании ООО «Точка» была построена схема информационных потоков отдела кадров, представленная на рисунке 1.

Рис. 1. Схема информационных потоков отдела кадров

Анализ данной схемы позволяет сделать вывод о том, что в отделе кадров обрабатывается большое количество конфиденциальной информации, подлежащей защите согласно требованиям Федерального закона от 27 июля 2006 года №149.

В маркетинговой компании ООО «Точка» в настоящее время при трудоустройстве соискателя на работу и учёте кадров в компании используются такие средства как: MS Word и MS Excel. В процессе использования этих средств были обнаружены следующие недостатки [3, 5]: пользователь, закрывая доступ к редактированию файла паролем, снимает защиту с его чтения в целях упрощения дальнейшей работы; существуют шаблоны документов, куда злоумышленником может быть внедрен вредоносный код, исполняющийся при открытии файла; при большом объеме информации существует высокая вероятность сбоя программы, что повлечет за собой потерю данных; сложность защиты структуры данных от изменения; проблема целостности данных означает, внесенные изменения должны проверяться для предотвращения нежелательных последствий; наличие дублированных записей; отсутствие многопользовательского режима.

В связи со стремительным развитием и расширением компании увеличивается количество сотрудников, в файлах накапливается все больше информации, что приводит к возникновению трудностей в работе отдела кадров. Анализ бизнес-процессов тесно связан с анализом информационных систем. С его помощью можно определить процессы, нуждающиеся в автоматизации и необходимые изменения в системах для оптимизации существующих процессов. Прежде чем автоматизировать бизнес-процессы, необходимо провести тщательный анализ и оценить все возможные риски и преимущества.

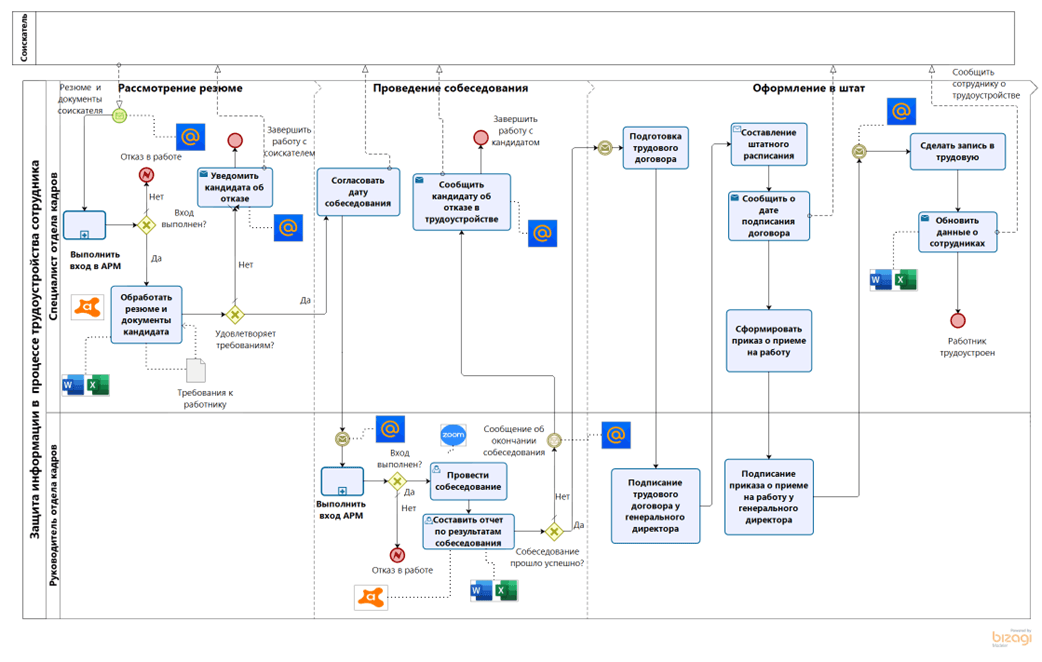

С целью разработки, проектирования защищенной автоматизированной системы учёта кадров в маркетинговой компании и выявления недостатков в системе защиты информации, была создана модель защиты подпроцесса трудоустройства соискателя в маркетинговую компанию (рисунок 2). Модель позволит корректно отобразить текущую ситуацию, систематизировать процессы и информационные потоки в рамках этих процессов в компании. На основе этой модели выявляются проблемные места при выполнении и коммуникации в процессах, выявляется необходимость внесения тех или иных изменений.

Рис. 2. Модель защиты процесса трудоустройства соискателя

Рис. 2. Модель защиты процесса трудоустройства соискателя

Полученные результаты анализа помогут заказчику получить полное представление о текущем состоянии процессов в организации и выявить возможности для улучшения эффективности и оптимизации деятельности. Кроме того, данный подход позволит заказчику нормализовать информационную безопасность в организации и оптимизировать процессы и определить, какие процессы нуждаются в автоматизации. В результате заказчик получит рекомендации по внедрению новых защищенных информационных систем, изменению организационных структур, что может привести к улучшению качества работы организации и повышению ее эффективности. В рамках моделирования бизнес-процессов осуществляется анализ их текущего состояния и способы оптимизации.

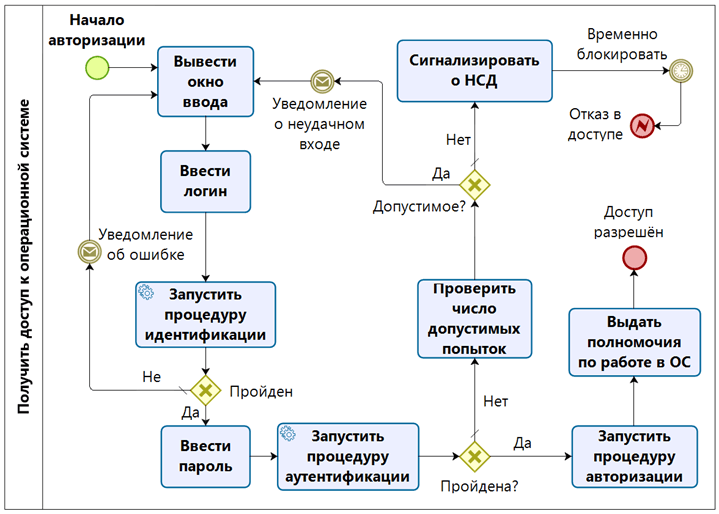

При анализе процесса трудоустройства соискателя нас больше всего интересует подпроцесс «Вход в АРМ», который представлен на рисунке 3.

Рис. 3. Подпроцесс «Выполнить вход в АРМ»

Сначала сотрудник вводит свой логин, после чего запускается идентификация. Если идентификация не пройдена, то действие повторяется вновь.

После идентификации сотрудник вводит пароль для перехода на этап аутентификации. Если аутентификация провалена, то пользователь начинает сначала. В случае превышения допустимого числа попыток, происходит отказ в доступе. Если аутентификация была успешна, то запускается процесс авторизации, в результате которого сотрудник получает права в соответствии с установленными группами доступа.

На основе вышеперечисленного сформулируем основные недостатки: обработка резюме и документов соискателя ведется в MS Word и MS Excel; отсутствует целостность данных [5]; отсутствует возможность быстрого анализа данных; неудобный способ ведения учета кадров; коммуникация между сотрудниками происходит по электронной почте, что несет опасность утечки конфиденциальной информации; использование однофакторной аутентификации при входе в АРМ. При использовании однофакторной аутентификации возрастает вероятность несанкционированного доступа, а также при одинаковых паролях, может пострадать информация на разных АРМ.

Соответственно можно сделать вывод о необходимости создания защищенной автоматизированной информационной систем учёта кадров в маркетинговой компании ООО «Точка». Работа будет выполнена с целью автоматизации существующих процессов и повышения уровня безопасности конфиденциальной информации.

.png&w=640&q=75)