Вводная часть

Статистические исследования указывают, что в настоящее время существенно увеличилось количество кибератак на частные предприятия с целью кражи конфиденциальной информации. При этом, помимо увеличения количества атак, значительно улучшилась оснащенность хакера – улучшилась как компетентность, так и технические возможности. Как итог значительно увеличилось число инцидентов информационной безопасности.

В связи с этим увеличивается потребность в разработке и создании защищенных автоматизированных систем с целью предотвращения несанкционированного доступа к информации.

В данной работе авторами представлена модель процесса найма сотрудника. В ходе построения данной модели выявлены основные недостатки существующей автоматизированной системы, а также сформулированы требования к автоматизированной системы для устранения ряда выявленных недостатков.

Основная часть

Независимо от того, какие услуги предоставляет IT-компания, необходима защита автоматизированной системы от несанкционированного доступа для предотвращения утечек персональных и иных данных, ведь подобные утечки принесут компании серьезные убытки, как финансовые, так и репутационные.

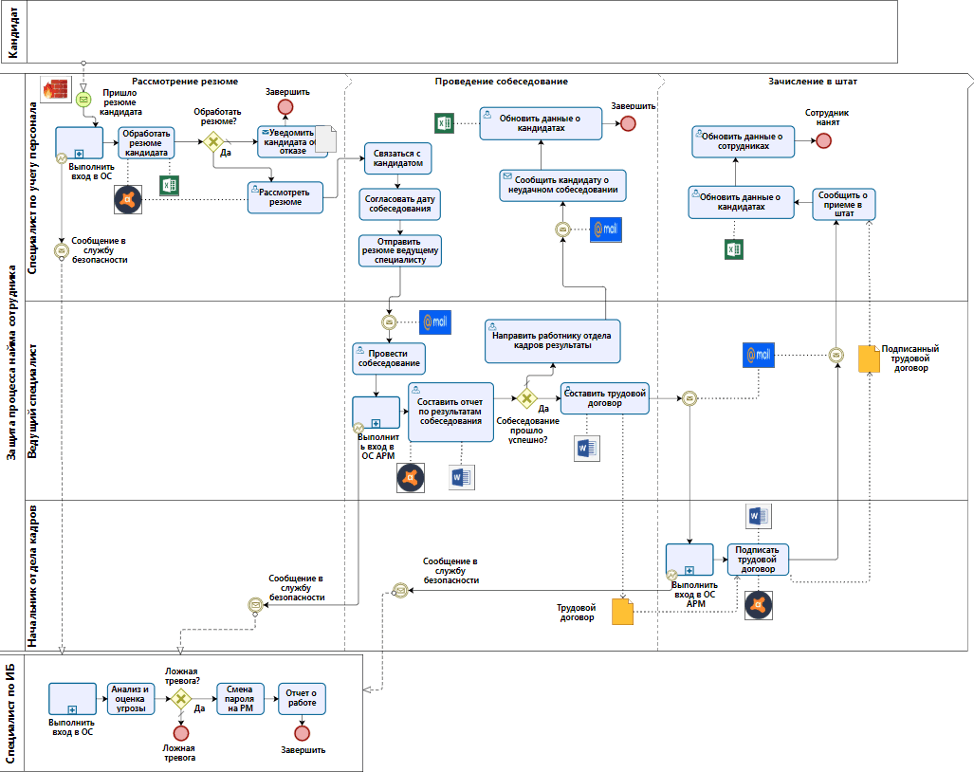

Одним из процессов отдела кадров, при котором происходит обработка персональных данных, а также использование базы данных предприятия, является процесс найма сотрудника. Для построения защиты процесса необходимо сначала простроить модель защиты процесса и провести ее анализ. Построение модели защиты процесса найма сотрудника было выполнено в инструментальном средстве Bizagi Modeler, реализующем стандарт моделирования BPMN 2.0 [3].

Процесс найма сотрудника включает в себя 3 этапа: рассмотрение резюме; проведение собеседования; зачисление в штат. В данном процессе участвуют кандидат, специалист по учету персонала, ведущий специалист, начальник отдела кадров, специалист по ИБ. Процесс найма сотрудника начинается с отправки кандидатом своего резюме специалисту по учету персонала. После этого специалист по учету персонала входит в систему, выполнив однофакторную парольную аутентификацию, и начинает обработку персональных данных кандидата, указанных в резюме.

Стоит отметить, что однофакторная аутентификация имеет ряд недостатков, например, пользователи могут применять простые пароли, уязвимые при переборе паролей, логин и пароль могут быть перехвачены или подсмотрены в процессе его ввода, отсутствие аутентификации в базе данных и так далее.

Процесс обработки резюме и последующее хранение файлов производится в Excel файлах. Само автоматизированное рабочее место (далее АРМ) защищено несертифицированным антивирусом. Хранение данных в файлах MS Excel имеет также определенные минусы, такие как ненадежность связанных файлов Microsoft Excel, возможность сбоя программы, сложность защиты структуры данных от изменения, невысокие возможности с точки зрения производительности и т.д.

Несертифицированный антивирус также нежелателен в подобных системах ввиду отсутствия проверки исполняемых и упакованных файлов, невозможности «лечения» вредоносного файла (только удаление), ложных срабатываний и прочего. На этом завершается этап рассмотрения резюме и начинается этап выполнения проверки персональных данных.

Затем специалистом по учету персонала проводится проверка персональных данных. В случае недостоверности данных кандидат уведомляется о неактуальных данных в резюме. Если персональные данные актуальны, специалист по учету персонала связывается с кандидатом и согласовывает дату собеседования.

Когда дата собеседования согласована, специалист по учету персонала отправляет данные кандидата ведущему специалисту по электронной почте, что недопустимо в защищенной автоматизированной системы. Передача сообщений через электронную почту ведет к уязвимость к fishing-атакам, атаке man-in-the-middle, возможной компрометации почты.

Ведущий специалист входит в операционную систему (далее ОС) АРМ, выполнив однофакторную парольную аутентификацию, знакомится с резюме кандидата и проводит с ним собеседование. АРМ защищено несертифицированным антивирусом. После проведенного собеседования, ведущий специалист составляет отчет о результатах собеседования. Отчет хранится в Word файле. Если собеседование прошло неудачно, то ведущий специалист отправляет результаты специалисту по учету персонала по почте, после чего данные о кандидатах, хранящиеся в файле Microsoft Excel, обновляются. Если собеседование прошло успешно, то ведущий специалист составляет трудовой договор в виде Word файла и отправляет его начальнику отдела кадров.

Начальник отдела кадров входит в ОС АРМ, выполнив однофакторную парольную аутентификацию, подписывает трудовой договор и отправляет его специалисту по учету персонала.

Специалист по учету персонала, получив отчет о найме по электронной почте, сообщает кандидату о приеме в штат, обновляет данные в файле Microsoft Excel, хранящем данные о кандидатах, а также обновляет данные о сотрудниках.

Специалист по ИБ получает сообщения об ошибке при неудачной попытке входа в ОС АРМ. Если сообщение об ошибке не является ложной тревогой, специалист по ИБ меняет пароль на рабочем месте и составляет отчет о работе.

Построенная в Bizagi Modeler модель защиты процесса учета кадров представлена на рисунке.

Рис. Модель защиты процесса учета кадров

На основании исследования предметной области и построения модели защиты информации в процессе деятельности отдела кадров могут быть сформулированы требования к защищенной автоматизированной системе [1, 2, 4].

Таким образом, в результате проделанной работы: проведено исследование предметной области с построением организационной структуры управления и схемы информационного обмена; построена и проанализирована модель защиты учета кадров в IT-компании; выявлены недостатки защиты процесса учета кадров в IT-компании.

.png&w=640&q=75)