Вводная часть

Применение автоматизированной системы в защищенном исполнении позволит существенно улучшить информационное обеспечение сотрудников каршеринговой компании с обеспечением конфиденциальности, целостности и доступности хранимых и обрабатываемых ими данных.

Количество клиентов, которые хотят пользоваться услугами каршеринга постоянно растет, соответственно, увеличивается количество хранимой и обрабатываемой конфиденциальной информации. В то же время, в современных условиях возможности нарушителей информационной безопасности существенно возросли (использование усовершенствованных средств, методов и знаний для осуществления атак). В связи с этим, необходимо проанализировать, как в настоящее время осуществляется защита информации в отделе учета клиентов и выявить пути для устранения выявленных недостатков.

Основная часть

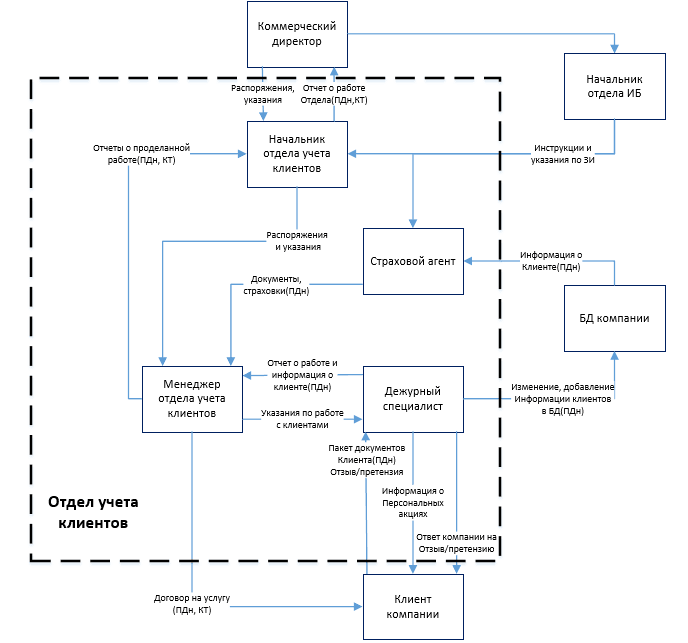

Для понимания структуры работы отдела учета клиентов в каршеринговой компании была построена схема информационных потоков в отделе учета клиентов (рис. 1).

Рис. 1. Схема информационных потоков в отделе учета клиентов в каршеринговой компании

Анализ данной схемы позволяет сделать вывод о том, что система содержит конфиденциальную информацию, которая подлежит защите. Такая информация включает в себя как персональные данные, так и коммерческую тайну.

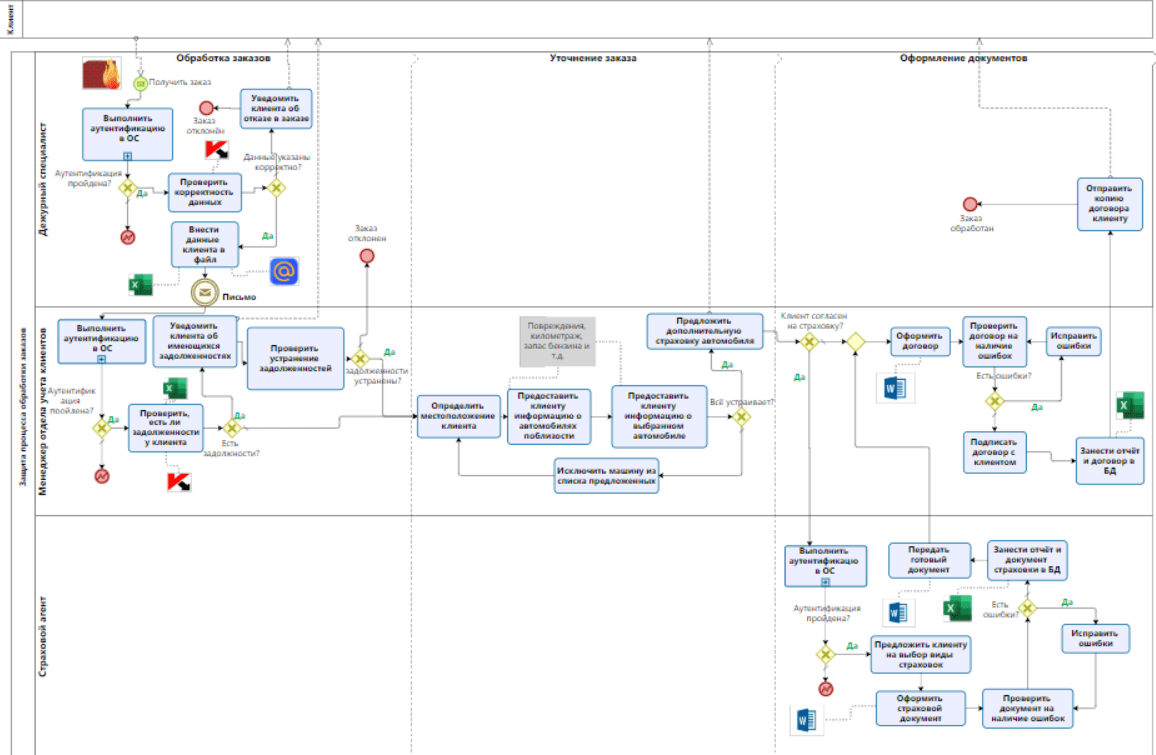

Одним из основных процессов в работе отдела учета клиентов является процесс обработки заказов. Модель защиты данного процесса представлена на рис. 2. Для построения модели было использовано инструментальное средство Bizagi Modeler, реализующее язык индустриального моделирования BPMN 2.0.

Из модели видно, что от клиента поступает заказ, после чего дежурный специалист выполняет аутентификацию в операционной системе своего рабочего места. Такая аутентификация является однофакторной парольной, имеющей следующие основные недостатки: надежность защиты зависит только от сложности заданного пароля; пароль легко взломать перебором (брутом); необходимость запоминать и записывать пароль, если на нескольких ресурсах используются разные пароли.

Рис. 2. Модель анализа защиты информации в процессе обработки заказов

После входа в операционную систему защита данных осуществляется с использованием бесплатного антивирусного средства «Kaspersky». Недостатки данного антивируса: периодические ложные срабатывания; наличие встроенной рекламы; потребление большого количества ресурсов компьютера; отсутствие сетевого экрана.

Сотрудник выполняет анализ заказа, и заносит данные по заказу в офисное приложение Microsoft Excel. Недостатки хранения конфиденциальных данных в файлах Excel: высокая сложность коллективной работы; слабая защита, ограничивающаяся только паролем; Excel не имеет специальных средств верификации данных; сложно выяснить, когда и кем были внесены изменения.

Чтобы избежать неудобств, нужно, чтобы у организации были не Excel-файлы, а единая база данных по работе с клиентами и заказами.

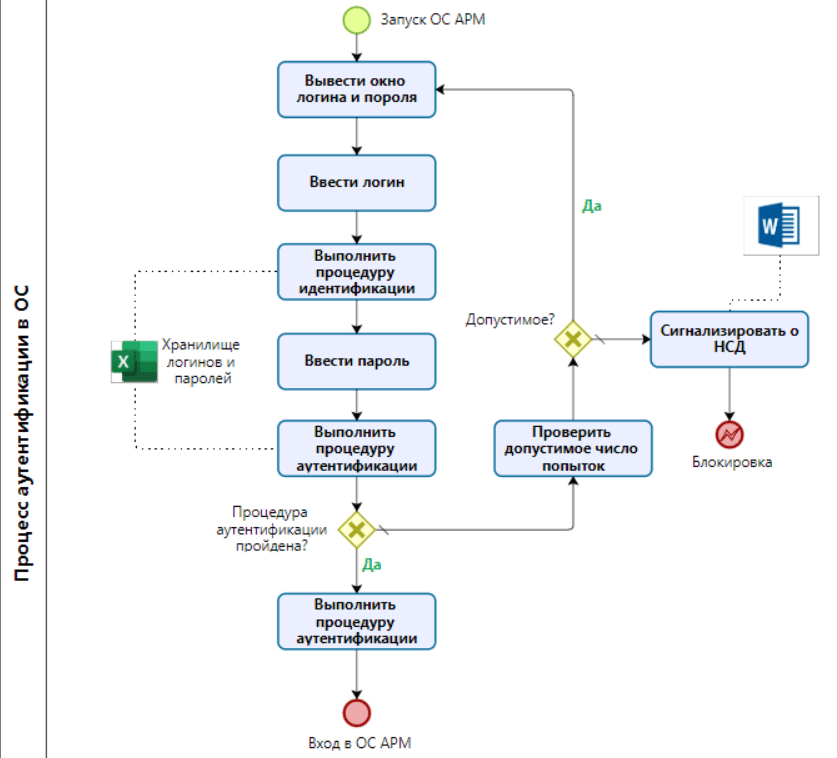

Если заказ принят в работу, то менеджер отдела по учету клиентов запускает свой компьютер и выполняет аутентификацию в операционной системе, она также является однофакторной парольной. Схема подпроцесса «Выполнить аутентификацию в ОС» представлен на рис. 3.

Рис. 3. Модель однофакторной аутентификации в ОС

Подпроцесс показывает, каким образом пользователь получает доступ к работе с операционной системой: выводится окно логина и пароля, пользователь вводит логин и автоматически запускается процедура идентификации, потом вводится пароль и запускается процедура аутентификации, если она пройдена, то пользователь получает полномочия и право доступа к своему рабочему месту. Недостатки однофакторной парольной аутентификации были перечислены выше.

Менеджер отдела по учету клиентов необходимую информацию, предлагает клиенту автомобили поблизости, предлагает дополнительную страховку и далее оформляет договор об аренде.

Таким образом, в результате проделанной работы были выявлены следующие недостатки: однофакторная парольная аутентификация; использование бесплатного антивирусного средства «Kaspersky»; хранение данных в файлах офисных приложений.

Выводы по работе

Таким образом, в результате проделанной работы был выявлен ряд недостатков в системе защиты информации в процессе обработки заказов. Это создает угрозу утечки конфиденциальных данных клиентов агентства и создает необходимость применения новых подходов к автоматизации работы сотрудников.

.png&w=640&q=75)