Введение

Эволюция технологий привела к смене парадигмы в области вычислительной техники, когда облачные платформы стали революционным способом доступа к данным, сервисам и управления ими. Привлекательность облачных вычислений заключается в их способности предлагать гибкое, масштабируемое и экономически жизнеспособное решение как для бизнеса, так и для частных лиц. Прошли те времена, когда компаниям требовалась обширная локальная инфраструктура; сегодня можно просто арендовать хранилище, вычислительные мощности или приложения у поставщика облачных услуг, добиваясь как эффективности, так и рентабельности затрат.

Однако вместе с этими преимуществами возникают и проблемы. По мере того как все больше организаций переносят свои операции в облако, они сталкиваются с уникальным набором угроз. Данные угрозы являются результатом не только зарождающейся природы облачных технологий, но и присущих им сложностей работы в общей и глобально доступной среде. Учитывая, что на кону стоят конфиденциальные пользовательские данные, критически важные операционные системы и доверие к бизнесу, вопросы безопасности облачных платформ имеют первостепенное значение [2].

В свете этого становится крайне важным понимать и смягчать потенциальные угрозы и уязвимости в облачных экосистемах. Цель статьи – углубиться в эти проблемы, предложив стратегии по минимизации угроз и инцидентов, обеспечивая тем самым более безопасный облачный сервис для всех заинтересованных сторон.

Изучение угроз на облачных платформах

Облачная инфраструктура, предлагая множество преимуществ, также открывает двери для целого спектра угроз безопасности. Чтобы эффективно бороться с этими угрозами, крайне важно сначала разобраться в них.

1. Утечка данных

Утечка данных, одна из самых известных и частых угроз в цифровом мире, относится к инцидентам, когда неавторизованные лица получают доступ к конфиденциальной информации. В облачной среде это может произойти из-за слабых протоколов безопасности, существующих уязвимостей или человеческой ошибки. Последствия утечки данных многообразны, начиная от финансовых потерь, юридических последствий, потери доверия клиентов и заканчивая ущербом репутации.

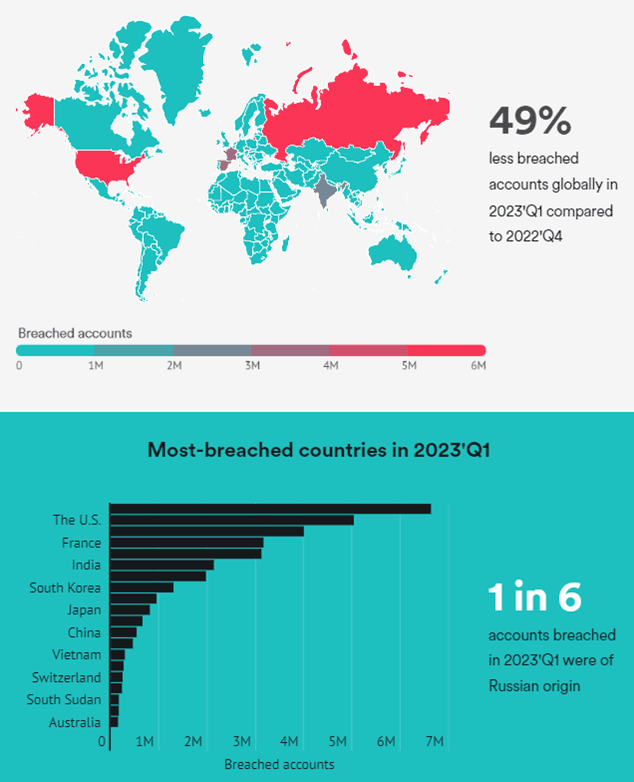

По данным Surfshark, в первом квартале 2023 года произошла утечка 41,6 млн учетных записей – почти вдвое меньше, чем в предыдущем квартале (80,8 млн). Чтобы представить это в перспективе, в четвертом квартале 2022 года произошла утечка 10 учетных записей на 1000 человек, в отличие от 5 в первом квартале 2023 года. Значительное снижение показывает, что глобальные тенденции количества инцидентов, связанных с нарушением конфиденциальности данных за последние три месяца изменились в положительную сторону (рис. 1) [3].

Рис. 1. Сравнение количества утечек данных за 2022-2023 гг.

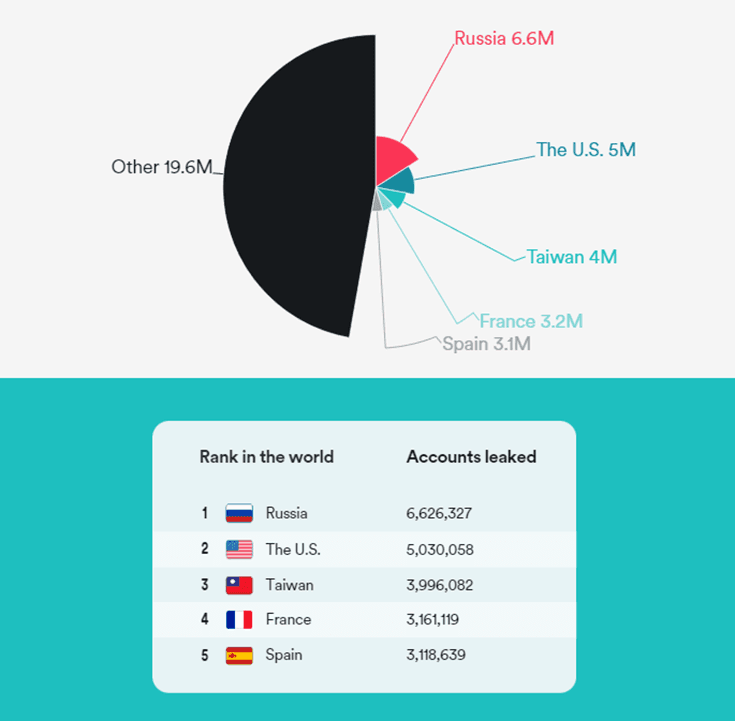

Стоит также отметить, что в первом квартале 2023 года около половины (52.8%) всех мировых утечек данных приходится на 5 лидирующих стран (рис. 2).

Рис. 2. Количество утечек всех учетных записей в первом квартале 2023 года

Однако в последнем квартале становится очевидным, что количество инцидентов утечки данных в России, Тайване, Франции и Испании значительно возросло, что является негативным сигналом. Россия возглавила рейтинг с количеством утечек 6,6 млн аккаунтов, что на 27,4% больше чем в предыдущем квартале. Тайвань, заняв 2-е место, продемонстрировал самый высокий рост с 4 млн утекших аккаунтов. Во Франции они увеличились в 4 раза, достигнув 3,2 млн аккаунтов, а Испания показала рост более чем в 5 раз, достигнув 3,1 млн аккаунтов. США показали снижение на 25,4%, с 6,7 млн до 5 млн утечек, хотя большинство утекших аккаунтов в 2023 году были американского происхождения. В то время как в Индии, Китае и Южном Судане, некогда входивших в топ-5 стран с самыми высокими показателями утечки данных, этот показатель значительно снизился. Утечки в Индии упали с 8,5 млн до 2,1 млн, в Китае - с 15,4 млн до 500 тыс. Южный Судан, ранее на 1-м месте с 18,3 млн утечек, сократил их до 169,3 тыс. в этом квартале.

Стратегии смягчения последствий: Использование надежных методов шифрования, регулярные проверки безопасности и соблюдение строгих мер контроля доступа.

2. Потеря данных

В отличие от утечек данных, которые связаны с несанкционированным доступом, потеря данных связана с непреднамеренным и злонамеренным уничтожением или потерей данных. Это может быть результатом случайного удаления, ошибок в программном обеспечении, физических катастроф в центрах обработки данных или вредоносных атак, таких как программы-вымогатели.

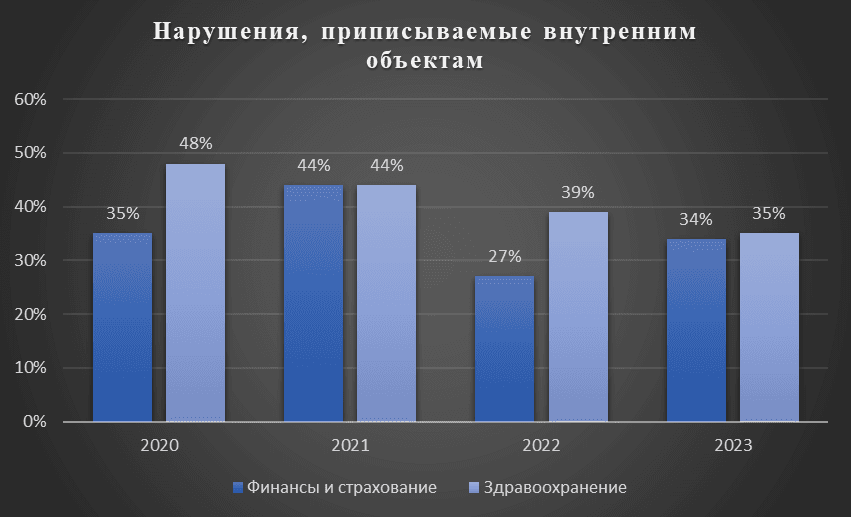

Из отчета о расследовании утечки данных за 2023 год, опубликованного Verizon (DBIR), угрозы со стороны инсайдеров наиболее распространены в финансовой, страховой отраслях и здравоохранении.

Более 33% нарушений, связанных с безопасностью данных в финансовой и страховой сферах и здравоохранении были приписаны “доверенным” инсайдерам. Как показано на графике, на инсайдеров регулярно приходится от трети до половины нарушений (рис. 3) [4].

Рис. 3. Отчет о расследовании утечки данных Verizon 2023

Важно понимать, как пользователи получают доступ к данным, используют их и обмениваются ими в любой отрасли. Способность идентифицировать конфиденциальные данные по мере их создания и использования в корпоративной сети и вне ее имеет решающее значение для обеспечения безопасности этих данных.

Стратегии смягчения последствий: регулярное резервное копирование данных, избыточность данных, планирование аварийного восстановления и обучение персонала передовым методам.

3. Небезопасные интерфейсы и API-интерфейсы APIS

Облачные сервисы часто предлагают интерфейсы для взаимодействия пользователей и систем с облачной платформой. Если эти точки доступа небезопасны, они могут быть использованы для получения несанкционированного доступа, изменения данных или нарушения работы служб. Плохо спроектированные API-интерфейсы могут раскрывать конфиденциальную информацию или предлагать точки входа для злоумышленников.

Стратегии смягчения последствий: Регулярные оценки уязвимостей, надежные методы аутентификации и непрерывный мониторинг вызовов API.

4. Захват учетной записи

Концепция захвата учетной записи тесно связана с понятием несанкционированного доступа к облачной учетной записи пользователя. Это затруднительное положение часто возникает из-за использования уязвимостей с помощью тактики социальной инженерии. Эти манипулятивные стратегии охватывают целый спектр методов, включая фишинговые кампании, атаки методом перебора и использование слабых паролей. Однако именно в сфере социальной инженерии угроза по-настоящему проявляет свою изощренность.

В основе социальной инженерии лежит искусство манипулирования человеческой психологией с целью принуждения людей к разглашению конфиденциальной информации, такой как учетные данные для входа в систему. Часто используемый метод фишинга заключается в создании кажущихся подлинными сообщений или веб-сайтов, которые обманом заставляют пользователей непреднамеренно раскрывать информацию об их учетной записи. Эти сообщения часто используют доверие, страх или срочность, чтобы побудить пользователей предпринять действия, которые ставят под угрозу безопасность их учетной записи.

Помимо фишинга, злоумышленники, занимающиеся захватом учетных записей, используют такие тактики, как атаки методом перебора, чтобы систематически перебирать множество комбинаций паролей, пока не будет обнаружена правильная. Этот метод использует слабые пароли, а также людей, которые повторно используют пароли на разных платформах. Тонкие уязвимости, обусловленные человеческим поведением, – это именно то, на чем извлекают выгоду изощренные социальные инженеры.

Оказавшись внутри системы, злоумышленник закрепляется для нанесения дальнейшего ущерба. Злоумышленник может похитить конфиденциальные данные, нанести ущерб нормальным операциям владельца аккаунта или даже запустить последующую волну кибератак.

Важно отметить, что последствия таких нарушений могут быть значительными и разнообразными. Они могут начинаться с финансовых потерь и распространяться до повреждения репутации организации.

Стратегии смягчения последствий: Использование безопасных и уникальных паролей, интеграцию многофакторной аутентификации и упреждающий мониторинг активности учетной записи на предмет аномалий. В дополнение к этим мерам внедрение передовых решений, таких как управление идентификацией и доступом (IAM) и управление привилегированным доступом (PAM), еще больше укрепляет систему безопасности организации.

5. Отказ в обслуживании (DoS)

DoS-атаки предназначены для того, чтобы перегружать систему избыточными запросами, делая ее недоступной для легитимных пользователей. В облачной среде это может привести к прерыванию обслуживания или даже увеличению затрат, если облачный провайдер взимает плату в зависимости от использования ресурсов [1].

Стратегии смягчения последствий: Использование фильтрации трафика, ограничение скорости и масштабируемые облачные ресурсы для обработки скачков трафика.

Каждая из этих угроз, хотя и создает значительные проблемы, может быть устранена и сведена к минимуму при всестороннем понимании и наличии правильных стратегий. В последующих разделах будут рассмотрены целостные подходы к обеспечению безопасной облачной экосистемы.

Углубленные стратегии минимизации угроз

Чтобы обеспечить надежную безопасность облачных платформ, необходимо разработать комплекс стратегий для упреждающего устранения уязвимостей и рисков, связанных с облачными средами.

1. Шифрование данных

Шифрование играет ключевую роль в защите данных путем преобразования их в зашифрованный текст для предотвращения несанкционированного доступа. В облачных платформах есть две основные области, в которых применяется шифрование:

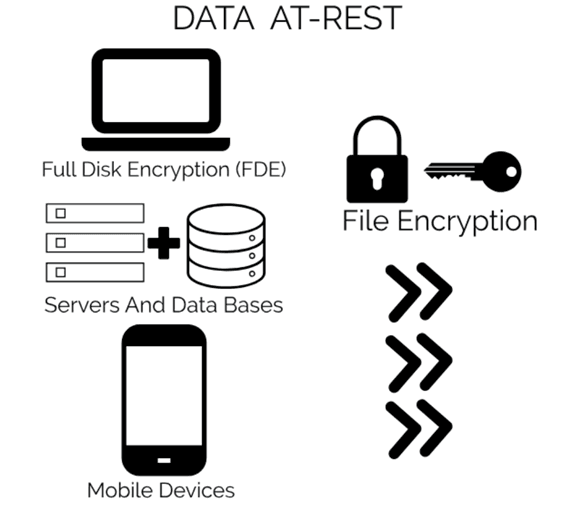

В состоянии покоя: Это данные, которые не передаются активно с устройства на устройство или из сети в сеть, а хранящиеся на жестком диске, ноутбуке, флэш-накопителе или заархивированные/сохраненные каким-либо другим способом (рис. 4). Защита данных в состоянии покоя направлена на защиту неактивных данных, хранящихся на любом устройстве или в сети. Хотя такие данные иногда считаются менее уязвимыми, чем данные в процессе передачи, злоумышленники часто считают их более ценной целью, чем данные в движении. Профиль риска зависит от мер безопасности, которые применяются для защиты данных в любом состоянии.

Рис. 4. Данные в состоянии покоя

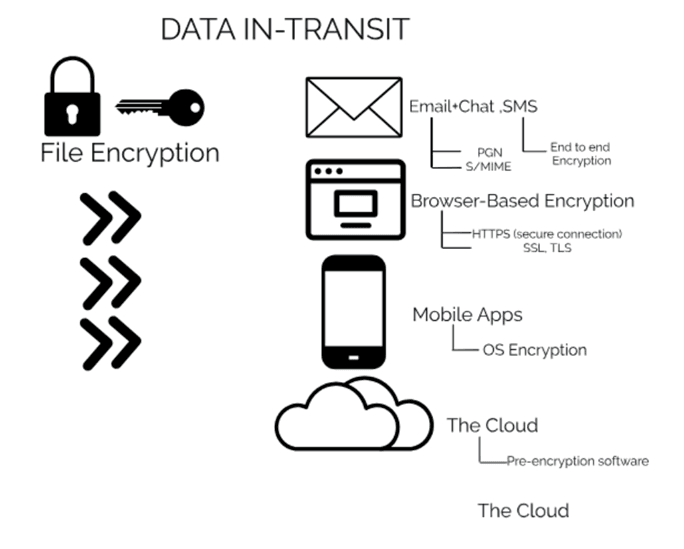

При передаче: Данные, перемещающиеся между клиентскими устройствами и облачными серверами или между различными частями облачной инфраструктуры, подвержены перехвату (рис. 5). Шифрование этих данных при передаче с использованием таких протоколов, как TLS, гарантирует, что они остаются конфиденциальными и бескомпромиссными [5].

Рис. 5. Данные в процессе передачи

При использовании: В сценариях, где данные активно обрабатываются или используются, исследуются методы шифрования, такие как гомоморфное шифрование, для поддержания конфиденциальности данных, позволяя выполнять вычисления без необходимости расшифровки, тем самым снижая потенциальные риски.

Стратегия смягчения последствий: Стоит принять стандарты шифрования, такие как AES-256, и передовые методы управления ключами для защиты ключей шифрования от их утечки.

2. Повышение безопасности за счет регулярных проверок

Аудиты являются важными элементами в непрерывных усилиях по поддержанию целостности и отказоустойчивости данных и систем в облачных средах. Процесс проведения регулярных аудитов безопасности предполагает систематическую оценку, охватывающую как внутренние, так и внешние аспекты инфраструктуры безопасности организации. Целью этой оценки является всесторонний анализ, направленный на выявление уязвимостей, оценку соблюдения установленных протоколов безопасности и предписание корректирующих мер там, где это необходимо.

Внутренние аудиты: Внутренние аудиты безопасности включают в себя тщательное изучение собственной политики безопасности организации, процедур и методов работы. Это влечет за собой углубленное изучение архитектуры и конфигурации облачной среды, включая оценку средств контроля доступа, механизмов аутентификации и протоколов шифрования данных. Основная цель состоит в том, чтобы тщательно оценить эффективность мер безопасности в сфере деятельности организации, убедившись, что они соответствуют лучшим практикам и отраслевым стандартам.

Внешние аудиты: Внешние аудиты вращаются вокруг оценки мер безопасности с точки зрения стороннего наблюдателя. Внешние аудиторы, отличающиеся беспристрастным подходом, тщательно изучают восприимчивость облачной инфраструктуры к потенциальным угрозам. Эта оценка охватывает безопасность периметра, меры по предотвращению утечек данных, системы обнаружения вторжений и многое другое. Эти аудиты дают бесценную информацию об устойчивости облачных систем организации к внешним враждебным намерениям, тем самым направляя разработку более надежных стратегий безопасности.

Целостная стратегия аудита: Интеграция как внутренних, так и внешних аудитов порождает комплексный подход, охватывающий весь спектр оценки безопасности. Эта стратегия предлагает всестороннюю перспективу, учитывающую не только самооценку организацией своей позиции в области безопасности, но и выявляющую скрытые уязвимости, которые могли бы остаться незамеченными без посторонней точки зрения.

Периодическая и непрерывная оценка: Практика регулярных аудитов безопасности требует проведения периодических оценок с периодичностью, определяемой профилем рисков организации, отраслевыми нормативными актами и меняющимся ландшафтом угроз. Для дальнейшего повышения безопасности рекомендуется интеграция механизмов непрерывного мониторинга. Непрерывный мониторинг использует автоматизацию для отслеживания и анализа событий безопасности, позволяя быстро реагировать на возникающие угрозы.

Стратегия смягчения последствий: В рамках обеспечения надежной безопасности в облачных средах предполагается применение комплексной стратегии смягчения последствий. Эта стратегия направлена на эффективное преодоление рисков и ослабление воздействия потенциальных угроз. Важным аспектом стратегии является взаимодействие между внутренними и внешними аудитами безопасности, периодическими оценками и непрерывным мониторингом. Сочетание этих элементов позволяет выявить уязвимости, усовершенствовать протоколы безопасности и укрепить облачную инфраструктуру в условиях постоянно меняющегося ландшафта угроз.

3. Многофакторная аутентификация (MFA)

MFA повышает безопасность учетной записи, требуя сочетания двух или более различных методов проверки: фактор знания (пароль), фактор владения (устройство или аппаратный токен) и фактор принадлежности (биометрические методы, такие как распознавание отпечатков пальцев или лиц).

Стратегия смягчения последствий: Внедрить MFA для всех лиц, получающих доступ к привилегированным данным или инфраструктуре. Особое внимание уделять созданию MFA с учетом потребностей пользователей, чтобы обеспечить их широкое признание и активное использование. Для этого рекомендуется регулярно совершенствовать методы MFA, интегрируя передовые технологии и учитывая обратную связь от пользователей.

Эффективное применение MFA особенно ценно в следующих сценариях:

- Доступ к данным: Обеспечение многофакторной аутентификации для доступа к конфиденциальным данным, включая информацию, хранящуюся в базах данных или на серверах.

- Управление дата-центрами: Гарантирование многофакторной аутентификации для лиц, управляющих дата-центрами, чтобы обеспечить безопасное управление и мониторинг инфраструктуры.

- Доступ к серверам: Применение MFA для обеспечения безопасного доступа к серверам, особенно тем, которые содержат важные приложения.

Внедрение многофакторной аутентификации в этих сценариях поможет существенно укрепить защиту данных и инфраструктуры от потенциальных угроз.

4. Регулярное резервное копирование

Протоколы резервного копирования действуют как меры избыточности, гарантирующие возможность восстановления данных после удаления или повреждения информации, независимо от характера этого процесса. Архитектура облачных платформ предлагает новые методологии для адаптивных и высокопроизводительных решений резервного копирования. А именно, определение периодичности резервного копирования с учетом характера данных и их значимости. Выбор геопространственного хранилища, для поддержания целостности резервных копий даже во время локальных катастроф. Периодическая имитация извлечения резервной копии для проверки подлинности данных и операционной эффективности.

Стратегия смягчения последствий: Стандартизировать автоматизированные процедуры резервного копирования, использовать системы управления версиями данных и гарантировать, что данные резервного копирования зашифрованы и находятся под строгим контролем доступа.

5. Использование стратегий использования данных в корпоративных сетях и за их пределами

Стратегии использования данных играют ключевую роль в защите конфиденциальной информации как внутри корпоративных сетей, так и за их пределами. Эти стратегии охватывают целый ряд мер безопасности, включая защищенные соединения, разделение ролей и протоколы удаленного доступа, направленные на поддержание целостности и конфиденциальности данных.

В контексте корпоративных сетей стратегии использования данных направлены на оптимизацию безопасности конфиденциальной информации, которой обмениваются в рамках цифровой экосистемы организации. Защищенные соединения являются неотъемлемой частью, использующей протоколы шифрования, такие как виртуальные частные сети (VPN), для облегчения безопасной передачи данных. Разделение ролей служит важной задачей, гарантирующая, что сотрудникам предоставляется доступ только к данным, относящимся к их назначенным ролям. Этот принцип реализуется с помощью надежных механизмов контроля доступа и процедур аутентификации, гарантирующих, что конфиденциальная информация доступна только авторизованному персоналу.

Не менее важное значение имеют стратегии использования данных, выходящие за рамки корпоративных сетей. Удаленный доступ является отличительной чертой современных рабочих сред, обеспечивающей гибкость и производительность. Однако это также создает проблемы с безопасностью. Внедрение защищенных протоколов удаленного доступа, таких как многофакторная аутентификация (MFA), гарантирует, что удаленные соединения защищены от несанкционированного доступа. Кроме того, защищенные каналы связи, часто использующие зашифрованные протоколы связи, предотвращают перехват данных во время удаленного обмена данными.

Стратегии снижения рисков включают эффективные политики управления данными, которые ограничивают доступ к данным и определяют права пользователя. Кроме того, крайне необходимы механизмы непрерывного мониторинга, позволяющие оперативно выявлять аномальные действия или попытки несанкционированного доступа. Регулярные проверки безопасности, как внутренние, так и внешние, подтверждают эффективность этих стратегий, выявляя уязвимости и отлаживая меры защиты.

6. Безопасный дизайн API и интерфейса

Облачные сервисы преимущественно используют API-интерфейсы для таких функций, как объединение сервисов, поиск данных и управление инфраструктурой. Незащищенные API-интерфейсы представляют собой потенциальные точки взлома. Для защиты требуются строгие протоколы аутентификации для доступа к API. При этом организации, которым предоставлен доступ, не должны иметь неограниченных прав. Следовательно, важно установить точные правила доступа, чтобы гарантировать, что организации получают доступ только к определенным ресурсам. Также стоит вводить ограничения, для удержания пользователей или системы от перегрузки API чрезмерными запросами.

Стратегия смягчения последствий: Для повышения безопасности API стратегия смягчения последствий предполагает регулярную оценку безопасности, тщательное изучение протоколов доступа на предмет несоответствий и постоянное обновление спецификаций API. Более того, внедрение автоматической блокировки подозрительных действий, таких как обнаружение необычных схем доступа, и интеграция систем Cloud Access Security Broker (CASB) обеспечивают расширенные уровни защиты от потенциальных угроз. Эти меры в совокупности укрепляют безопасность API, обеспечивая надежную защиту и адаптивность в постоянно меняющемся ландшафте кибербезопасности.

7. Системы обнаружения вторжений (IDS)

Идентификаторы играют ключевую роль в распознавании и уведомлении о любых сомнительных действиях в рамках облачной платформы. Они тщательно изучают сетевой поток и системные операции на предмет признаков злонамеренных попыток или нарушений норм.

Одним из таких идентификаторов является обнаружение на основе сигнатур, которое идентифицирует установленные схемы вредоносных действий. Обнаружение на основе аномалий выявляет отклонения от стандартизированных операций, обнаруживая потенциальные риски, даже если они ранее не были выявлены.

Стратегия смягчения последствий: Постоянное обновление идентификаторов с учетом современных сигнатур угроз, точная системная настройка для сведения к минимуму ложных срабатываний, и установка протокола быстрого реагирования на обнаруженные вторжения.

Включение сложных стратегий в основополагающие операционные процедуры в облаке позволяет организациям создавать непроницаемую облачную среду, защищая свои цифровые активы и всех вовлеченных сторон.

Комплексная стратегия реагирования на инциденты

Когда происходят инциденты в области безопасности, жизненно важно быстрое, организованное и эффективное реагирование. Это не только сводит к минимуму ущерб, но и способствует восстановлению операций, помогает предотвратить их повторение в будущем. Эффективная стратегия реагирования на инциденты многогранна и включает в себя различные этапы, которые предложены в таблице ниже:

Таблица

Стратегия реагирования на инциденты в области безопасности данных

|

Этап |

Описание |

Стратегия реагирования |

|---|---|---|

|

Обнаружение и анализ |

Оперативное обнаружение инцидента является важнейшим аспектом любой успешной стратегии реагирования на инциденты. |

- Использование современных инструментов мониторинга - Ведение журналов всех системных и сетевых действий. - Внедрение системы оповещения в режиме реального времени. - Регулярное обновление и калибровка инструментов мониторинга. |

|

Локализация |

Как только угроза обнаружена, крайне важно быстро локализовать ее, чтобы предотвратить дальнейший ущерб или распространение. |

- Временное отключение затронутых систем от сети или блокирование определенного сетевого трафика. - Долгосрочное сдерживание – фокус на более постоянных решениях (исправление уязвимостей, улучшение правил брандмауэра) - Уверенность в создании защищенной копии затронутых данных, и изоляция скомпрометированных систем для дальнейшего анализа. - Разработка плана действий для распространенных типов инцидентов. |

|

Устранение первопричины |

После локализации инцидента первопричина должна быть выявлена и полностью устранена. |

- Определение источника и метода атаки (уязвимость в программном обеспечении, попытка фишинга, ненадежные пароли) - Исправление программного обеспечения, изменение скомпрометированных паролей, переобучение персонала. - Распознавание закономерностей для предотвращения будущих инцидентов. |

|

Восстановление и проверка |

После устранения угрозы основное внимание переключается на восстановление и проверку работоспособности системы. |

- Использование защищенных резервных копий для восстановления системы до состояния, предшествовавшего инциденту. - Проверка правильного функционала перед возвратом системы к работе. - Повышение уровня мониторинга после инцидента. - Регулярное тестирование процедур восстановления. |

|

Извлеченные уроки |

Завершение инцидента – это возможность для роста. Размышления о том, что произошло, могут дать ценную информацию. |

- Проведение тщательного анализа инцидента. - Ведение подробной документации об инциденте и мерах реагирования. Это должно стать ресурсом для обучения и совершенствования стратегии реагирования на инциденты. - Основываясь на результатах обзора, стоит обновлять политики, процедуры и инструменты по мере необходимости. - Развитие организационной культуры, которая рассматривает инциденты как возможности для обучения, а не просто как неудачи. |

Даже при соблюдении самых строгих мер предосторожности сохраняется вероятность возникновения инцидентов в области безопасности. Поэтому для организаций крайне важно внедрить стратегию динамического реагирования, позволяющую им быстро обнаруживать, сдерживать, искоренять, восстанавливаться после этих событий безопасности, и, самое главное, извлекать из них уроки.

Заключение

На пути цифровой трансформации облачные платформы стали основой современной организационной инфраструктуры. Их беспрецедентная масштабируемость, гибкость и экономическая эффективность демократизировали доступ к вычислительным ресурсам, изменив методы работы предприятий и частных лиц. Однако, как и при любой технологической эволюции, эти преимущества переплетаются с рядом проблем, наиболее насущная из которых связана с безопасностью.

Спектр угроз, исходящих от облачных платформ, обширен, начиная от утечек и потери данных и заканчивая такими проблемами, как небезопасные интерфейсы. Однако эти опасения не ограничиваются только сбоями в работе; финансовые последствия также могут быть значительными. Например, несанкционированное создание и использование инфраструктуры неавторизованными сторонами в облачной среде может привести к финансовым потерям, что подчеркивает многогранный характер рисков, связанных с облачными платформами. Однако перечисленные случаи не являются непреодолимыми. Применяя проактивный и обоснованный подход – интегрируя надежное шифрование, многофакторную аутентификацию, регулярное резервное копирование, защищенный дизайн API и передовые системы обнаружения вторжений – организации могут значительно укрепить свою облачную систему безопасности.

.png&w=640&q=75)