XX столетие стало рассветом информационных технологий. Сегодня мир уже нельзя представить без интернета, социальных сетей, мобильных устройств и других средств связи. Всемирная сеть Интернет открыла для нас много новых возможностей для получения и передачи информации, но ни для кого не секрет, что нам предоставляется доступ не только к нужной, но и к вредной информации, способной оказать на нас пагубное влияние. Невиданный всплеск кибербуллинга, детской порнографии, проституции и новых способов торговли людьми - все это очевидным образом нарушает такие права человека как: право на свободу, право на неприкосновенность частной жизни, право на защиту чести и доброго имени и т.д. Однако в данной статье нам хотелось бы обратить внимание на такое явление как «Dark Web» (далее Даркнет) и его роль в распространении незаконного контента.

Для того чтобы лучше понять, что такое Даркнет рассмотрим основные уровни сети Интернет:

I. «Surface Web» (Поверхностный интернет);

II. «Deep Web» (Глубокий интернет);

III. «Dark Web» (Темный интернет).

В чем главное отличие этих трех понятий? Уровень доступа.

«Surface Web» также называют Видимой или Индексируемой сетью. Для данного уровня сети Интернет характерна общедоступность. Благодаря тому, что вся информация, загружаемая в сеть после индексации, заносится в соответствующую базу данных, мы можем ее наблюдать при работе поисковых систем таких браузеров как «Google», «Yandex», «Yahoo!» и т.д. Под информацией в данном случае мы понимаем сведения (сообщения, данные) независимо от формы их представления [1]. Это могут быть новостные ресурсы, графические изображения, аудио- и видеоматериалы.

«Deep Web» или Невидимая сеть содержит в себе информацию закрытого типа. Это частные страницы, форумы, базы данных различных организаций. Главной особенностью уровня «Deep Web» является то, что его страницы не поддаются индексации, благодаря чему их невозможно найти через поисковую систему. С появлением подобных закрытых сайтов в руках незаконопослушных граждан оказался новый инструмент для совершения преступлений, вследствие чего мир узнал о таком явлении как Даркнет.

Доступ к сайтам Даркнета можно получить несколькими способами: через прокси-серверы, VPN-сети, браузеры [2, с. 138]. В данной статье мы рассмотрим последний способ. Работа с Темным интернетом осуществляется через анонимные браузеры. К таким браузерам относятся: «Tor Browser», «Epic Privacy Browser», «Comodo Ice Dragon» и другие. Самым популярным браузером для анонимного подключения является «Tor Browser». Он находится в свободном доступе для скачивания, на уровне «Surface Web».

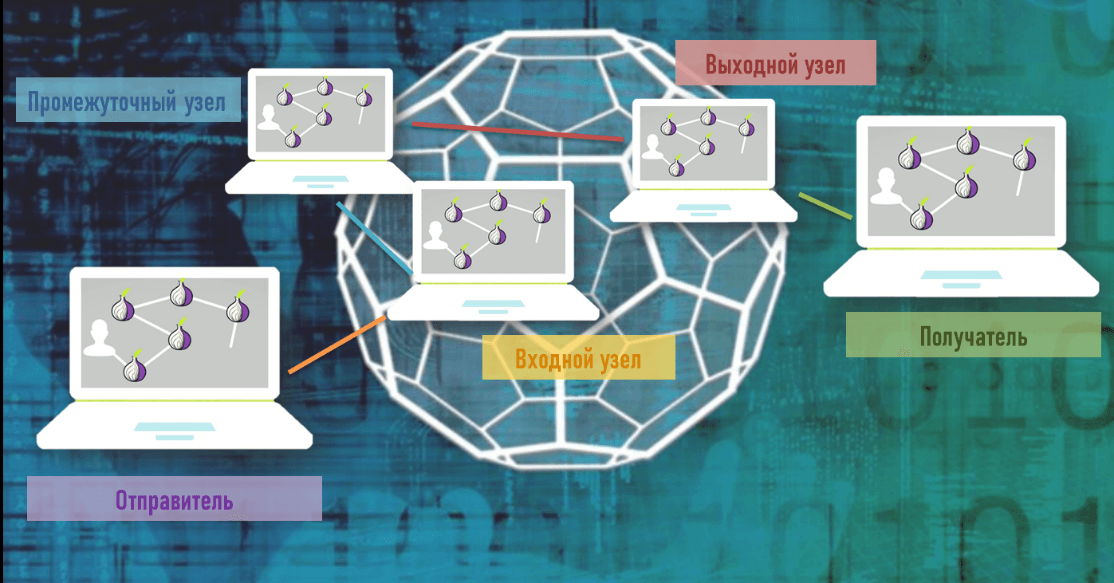

«Tor» обеспечивает анонимность своим пользователям при помощи луковой маршрутизации. Когда вы осуществляете запрос или отправляете сообщение, оно шифруется и проходит через несколько луковых маршрутизаторов (сетевых узлов), являющихся пользователями «Tor». Во время перехода сообщения от отправителя к получателю маршрутизаторы не видят ни первого, ни второго участника. Полная анонимность обеспечивается за счет того, что каждый маршрутизатор при получении сообщения шифрует его заново и передает следующему маршрутизатору, где эта операция повторяется до тех пор, пока сообщение не дойдет до получателя. Обычно задействуется только пять узлов: отправитель, входной узел, промежуточный узел, выходной узел, получатель (рисунок).

Рис. Принцип работы луковой маршрутизации

В «Tor» размещено множество сайтов и форумов с различным контентом. При работе с данным браузером вы можете ознакомиться с каталогами ссылок на самые активно посещаемые открытые площадки. В отличие от сайтов, находящихся в упомянутых каталогах, есть сайты, представляющую наибольшую угрозу для общественности: площадки, торгующие наркотиками и оружием, сайты распространяющие детскую порнографию, идеологию экстремизма и терроризма и т.д. Однако попасть на такие сайты невозможно без знания точного названия страницы или приглашения администратора. Для выявления подобных сообществ учеными и правоохранительными органами активно ведутся разработки многочисленных программных обеспечений, призванных помочь с проведением экспертизы, а также с выявлением вредоносного, опасного контента, создатели которого подпадают под уголовную ответственность, например, статья 242 УК РФ Незаконные изготовление и оборот порнографических материалов или предметов [3].

Изучив некоторые из таких обеспечений, хотелось бы выделить работу, проведенную Фроловым А.А. и Сильновым Д.С. [4]. Целью их исследования было испробовать программный комплекс, который бы собрал всю необходимую информацию с сайта: имена (ники) пользователей, ссылки на профили, ссылки доступа к запрещенному контенту, пароли к соответствующим ссылкам. В своем исследовании они выбрали несколько сайтов с незаконным содержимым и использовали три программы для наиболее эффективного сбора информации. Основную работу выполняла программа Паук. Паук собирал данные обо всех разделах сайта, о пользователях, сканировал профили, даты их регистрации, одновременно занося полученные сведения в базу данных. Однако Паук не мог точно определить, где в просканированной им информации находится ссылка и пароль для доступа к запрещенному контенту. Для этой цели была подключена вторая программа Искатель. Искатель работает при помощи библиотек, помогающим ориентироваться в тексте сообщения и фиксировать необходимые данные (например, библиотека «jsoup»). Последняя программа Бухгалтер формировала отчет в программе «Microsoft Excel» на основе сформированной Пауком базы данных.

Несмотря на то, что исследование Фролова и Сильнова проводилось по выявлению файлов содержащих детскую порнографию, мы думаем, что данный опыт также может быть учтен при работе с площадками, содержащими и другой противоправный контент. Уже достаточно долгое время мировое сообщество борется с подобными сайтами, однако единого программного обеспечения по их выявлению в «Dark Web» до сих пор нет.

Мы считаем, что необходимо и дальше подключать специалистов из среды КиБ (Кибернетики и Информационной безопасности) и юриспруденции для наиболее эффективного решения этого вопроса. Также не следует забывать о таких социальных сетях и мессенджерах как «ВКонтанкте», «Одноклассники», «Telegram» и других, благодаря которым пользователи, подвергшиеся вербовке, могут получить доступ к частным сайтам Даркнета.

.png&w=640&q=75)