Разделение зон ответственности в обеспечении информационной безопасности

Сетевая инфраструктура, центры обработки данных и многие другие компоненты AWS спроектированы и управляются в полном соответствии со спектром стандартов информационной безопасности, включая SOC 1 / SSAE 16 / ISAE 3402 (ранее SAS 70 Type II), SOC2, SOC3, FISMA, DIACAP, FedRAMP, PCI DSS Level 1, ISO 27001, ITAR, HIPPA и Cloud Security Alliance.

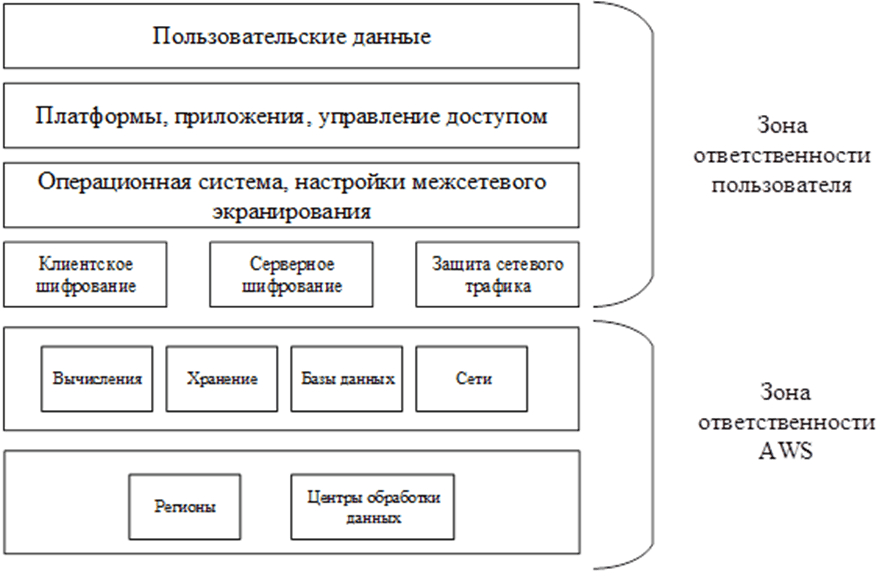

Пользователь, при размещении своего приложения на AWS принимает соглашение, которое описывает разграничение обязанностей по информационной безопасности. Основная цель AWS – обеспечение информационной безопасности хостов, уровней визуализации и сетевых соединений. Пользователь, в свою очередь отвечает за информационную безопасность всех продуктов, которые он разворачивает на инфраструктуре AWS. На рисунке представлена совокупность зон ответственности в обеспечении информационной безопасности AWS.

Рис. Разграничение зон ответственности в обеспечении информационной безопасности

Таким образом, существует четкое разделение ответственности между AWS и пользователем, которое кратко можно описать следующим образом. AWS обеспечивает безопасность инфраструктуры, центров обработки данных, сетей передачи данных, вычислительных ресурсов и прочих узловых элементов. Пользователи AWS несут ответственность за безопасное использование сервисов AWS, которые считаются неуправляемыми. Проще говоря, AWS отвечает за платформу, пользователь за наполнение.

AWS несет ответственность за:

- Обеспечение использования AWS и пользовательских приложений в соответствии с внутренними и внешними политиками информационной безопасности;

- Обеспечение сетевой безопасности;

- Безопасная настройка управляемых сервисов AWS;

- Обеспечение контроля физического доступа к оборудованию /программному обеспечению;

- Обеспечение экологической безопасности на случай массовых отключений электроэнергии, землетрясений, наводнений и других стихийных бедствий;

- Исправление базы данных;

- Защита от эксплойтов AWS нулевого дня и других уязвимостей.

Пользователь несет ответственность за:

- Предотвращение или обнаружение случаев взлома учетной записи AWS;

- Предотвращение или обнаружение небезопасного поведения привилегированного или обычного пользователя AWS;

- Предотвращение загрузки конфиденциальных данных в приложения или совместного использования ими из приложений ненадлежащим образом;

- Безопасная настройка сервисов AWS (за исключением управляемых сервисов AWS);

- Ограничение доступа к сервисам AWS или пользовательским приложениям только для тех пользователей, которым это необходимо;

- Обновление гостевых операционных систем и применение исправлений безопасности;

- Обеспечение использования AWS и пользовательских приложений в соответствии с внутренними и внешними политиками;

- Обеспечение сетевой безопасности.

Сервисы AWS по обеспечению информационной безопасности

При работе с инфраструктурой AWS распространенными причинами инцидентов безопасности являются:

- Ошибки, связанные с обслуживанием инфраструктуры (удаление или неправильная модификация, или конфигурация ресурсов).

- Ошибки при создании приложений (жестко запрограммированные конфигурации, отсутствие корректной обработки ошибок и т.д.)

- Взломы приложений и инфраструктурные атаки, нацеленные на внутренние уязвимости.

Для предотвращения подобных инцидентов существует система обеспечения информационной безопасности. Инфраструктура обеспечения информационной безопасности сервисов AWS разделена на пять типовых категорий:

- Управление идентификацией и разграничением доступа;

- Средства обнаружения и реагирования на инциденты информационной безопасности;

- Средства защиты сетевых ресурсов и уровня приложений;

- Средства обеспечения безопасности данных;

- Средства определения соответствия требованиям, установленным для инфраструктуры AWS [1].

Совокупность применения указанных средств позволяет поддерживать высокий уровень обеспечения информационной безопасности и не допускать возникновения инцидентов. Рассмотрим каждую категорию по отдельности.

Управление идентификацией и разграничением доступа. В указанную категорию входят следующие сервисы AWS:

1. Управление идентификацией и доступом AWS. Идентификация – действия по присвоению субъектам и объектам доступа идентификаторов и/или по сравнению предъявляемого идентификатора с перечнем присвоенных идентификаторов [2]. Сервис выполняет следующие задачи:

- управление разрешениями и средствами управления доступом;

- управление идентификационными данными в рамках одной учетной записи AWS или централизованное подключение идентификационных данных к нескольким учетным записям AWS;

- предоставление временных меток доступа информационной безопасности для приложений, которые обращаются к пользовательским ресурсам AWS;

- предоставление исключительно минимальных прав доступа, которых хватает для выполнения задач по предназначению.

2. Центр идентификации AWS IAM. Сервис позволяет создавать и управлять пользовательскими идентификаторами доступа, назначать пользователям разрешения и метки доступа. Также, существует возможность интеграции сервиса с решениями других вендоров, таких, как Microsoft Active Directory, Okta, Ping Identity, JumpCloud, Google Workspace и пр.

3. Сервис аутентификации Amazon Cognito, который обеспечивает внедрение в инфраструктуру пользователя функций аутентификации. Аутентификация, это действия по проверке подлинности субъекта доступа и/или объекта доступа, а также по проверке принадлежности субъекту доступа и/или объекту доступа предъявленного идентификатора доступа и аутентификационной информации [2]. При помощи указанного сервиса пользователь имеет возможность настраивать параметры аутентификации, хранить идентификационные и аутентификационные данные. Сервис Amazon Cognito, построенный на открытых стандартах идентификации, позволяет удовлетворить различные нормативные требования и легко интегрируется с ресурсами для разработки внешнего и внутреннего интерфейса.

4. Amazon Verified Permissions. Amazon Verified Permissions – это сервис управления разрешениями и авторизации в масштабе, предназначенный для использования в приложениях, которые создают пользователи.

5. AWS Resource Access Manager. AWS RAM позволяет безопасно обмениваться ресурсами между аккаунтами AWS внутри организации или ее структурных подразделений, а также между ролями и пользователями IAM (для поддерживаемых ресурсов).

Средства обнаружения и реагирования на инциденты информационной безопасности. Применение таких средств позволяет своевременно выявить возникновение различных угроз информационной безопасности и отреагировать на них, а также провести расследование причин их возникновения. К таким средствам относятся следующие сервисы безопасности AWS:

- Amazon GuardDuty. Сервис предлагает интеллектуальное обнаружение угроз безопасности для аккаунтов AWS, а также постоянно осуществляет мониторинг различных аспектов функционирования AWS, включая рабочие нагрузки, пользователей, базы данных и хранилища. GuardDuty использует различные методы обнаружения аномалий, машинного обучения и поведенческого моделирования. GuardDuty предлагает защиту для различных сервисов AWS, включая Amazon S3, Amazon EKS, Amazon RDS и AWS Lambda.

- Автоматизированное управление уязвимостями в программном обеспечении – Amazon Inspector. Amazon Inspector автоматически обнаруживает рабочие нагрузки и сканирует их на предмет уязвимостей и непреднамеренного воздействия на сеть. Amazon Inspector предоставляет автоматизированный сервис для управления уязвимостями в больших масштабах. Сервис постоянно проверяет рабочие нагрузки AWS на наличие уязвимостей в программном обеспечении и сетевой среде.

- Сервис управления состоянием облачной безопасности – AWS Security Hub. Security Hub осуществляет непрерывный мониторинг

и обнаружение отклонений от политик информационной безопасности. Сервис решает задачи контроля соблюдением пользователями требований политик информационной безопасности, а также осуществляет мониторинг достаточности настроек в области обеспечения разграничения доступа. - Amazon Security Lake автоматически централизует данные о безопасности из различных источников, включая среды AWS, поставщиков SaaS, облачные и локальные источники, в специально созданное «озеро данных», которое хранится в аккаунте пользователя. Это позволяет получить более полное представление о данных безопасности на уровне всей организации. В результате пользователь может получить более полное представление о безопасности своей организации и улучшить ее защиту.

- Сервис визуализации расследований инцидентов информационной безопасности Amazon Detective. Сервис выполняет задачи по агрегированию данных по нарушениям информационной безопасности, а также имеет возможность осуществлять наглядную визуализацию полученных сведений для упрощения расследования инцидента.

- Сервис журналирования и протоколирования AWS CloudTrail отслеживает активность пользователей и использование API в AWS и гибридных средах. AWS CloudTrail фиксирует и объединяет данные об активности пользователей и использования API на единой централизованно управляемой платформе. Сервис предоставляет возможности для проверки активности, хранения событий аудита в течение семи лет и создания отчетов об аудите.

- AWS Elastic Disaster Recovery. Сервис позволяет осуществлять масштабируемое восстановление приложений, после устранения последствий инцидентов информационной безопасности.

Средства защиты сетевых ресурсов и уровня веб-приложений. Указанные средства необходимы для обеспечения защиты ресурсов пользователя от различного рода сетевых атак, в том числе на веб-приложения. К этим средствам относятся:

- AWS Firewall Manager. Данный сервис обеспечивает централизованную настройку фильтрации трафика с использованием межсетевых экранов.

- Сетевой брандмауэр AWS. Сервис решает задачи по фильтрации трафика при доступе к сетевым ресурсам, а также предоставляет возможности по управлению политиками информационной безопасности для учетных записей пользователей.

- Сервис защиты от атак «отказ в обслуживании» (DDoS-атак).

- Сервис безопасного удаленного доступа AWS Verified Access, который позволяет реализовать функции виртуальной сети при организации доступа пользователя к ресурсам AWS. Таким образом, указанный сервис обеспечивает виртуальный доступ к приложениям AWS без использования VPN для бесперебойной работы пользователей.

- AWS WAF. Брандмауэр веб-приложений решает задачи по защитите от распространенных сетевых эксплойтов и ботов, способных повлиять на доступность приложений, привести к инцидентам информационной безопасности или задействовать чрезмерное количество ресурсов [3].

Средства обеспечения данных. Для защиты пользовательских данных существует ряд сервисов AWS, решающих задачи от защиты платежей, до шифрования данных. Сервисы обеспечения безопасности пользовательских данных приведены ниже:

- Amazon Macie. Сервис позволяет в автоматическом режиме выявлять конфиденциальные пользовательские данные, в том числе с использованием методов машинного обучения и сопоставление с заранее созданными специальными шаблонами.

- Сервис управления ключами AWS KMS. Сервис управления ключами AWS позволяет создавать и контролировать криптографические ключи для приложений и сервисов AWS. AWS KMS используется для шифрования данных, цифровых подписей и генерации, и подтверждения кодов аутентификации сообщений (MAC).

- AWS CloudHSM, который является аппаратным модулем информационной безопасности, позволяющим генерировать и использовать криптографические ключи. Данный модуль упрощает процедуру миграцию криптографических ключей в облачное пространство.

- AWS Certificate Manager. Сервис позволяет упростить процедуру выработки и использования сертификатов SSL/TLS, а также предоставляет функционал по управлению сертификатами [4].

- Cloud Payment HSM. Криптография платежей AWS упрощает реализацию криптографических функций и управление ключами для защиты данных при обработке платежей. Сервис соответствует стандартам [5] индустрии платежных карт и обеспечивает высокую пропускную способность и низкую задержку криптографических функций. Он используется для упрощения обработки платежных карт, автоматизации обмена платежными ключами и консолидации управления криптографическими функциями.

- Центр сертификации AWS Private CA. Для реализации требований инфраструктуры открытых ключей в сетях передачи данных необходима выработка криптографических сертификатов. Указанный сервис обеспечивает создание частных сертификатов для идентификации ресурсов и защиты пользовательских данных, создание универсальных конфигураций сертификатов и центров сертификации, автоматизацию управления сертификатами с помощью вызовов API, команд AWS CLI или шаблонов AWS CloudFormation.

- Менеджер конфиденциальных данных AWS Secrets Manager. Позволяет обеспечить безопасное шифрование и централизованный аудит конфиденциальных данных, таких как мандаты базы данных и ключи API. Имеет возможность управления доступом к конфиденциальным данным за счет точной настройки AWS Identity and Access Management и политик на основе ресурсов, а также автоматической ротации конфиденциальных данных в соответствии с требованиями информационной безопасности и нормативных актов.

Средства определения соответствия требованиям, установленным для инфраструктуры AWS. Любая система обеспечения информационной безопасности нуждается в периодической внутренней проверке и аудите соответствия принятой политике информационной безопасности [6]. С этой целью AWS предоставляет пользователю вышеуказанные средства. К ним относятся:

- AWS Artifact. Централизованный ресурс, который позволяет получить доступ к информации по требованиям к безопасности AWS, а также других вендоров.

- AWS Audit Manager. Сервис аудита, который позволяет решить задачу обеспечения соответствия требованиям по объему работы с сервисами AWS за счет готовых и настраиваемых программных платформ, а также средств для автоматического сбора данных.

Таким образом, для комплексного подхода к обеспечению информационной безопасности необходимо использовать совокупность вышеуказанных сервисов.

Заключение

AWS предоставляет огромный инструментарий для разработчиков во всем мире, используя самые передовые технологические решения. При обработке данных в корпоративном облаке используется огромный стек протоколов и стандартов. Огромные массивы данных хранятся в хранилищах AWS. Компрометация этих данных, выход из строя узловых объектов AWS может привести к серьезным угрозам информационной безопасности, что в свою очередь приведет к огромным убыткам. Для обеспечения защиты от подобных ситуаций AWS использует всесторонние решения по информационной безопасности, как программные, так и программно-аппаратные.

В данной статье были рассмотрены основные сервисы AWS, предназначенные для решения задач по обеспечению информационной безопасности. При выстраивании системы защиты пользовательских приложений на AWS необходимо использовать все указанные в статье сервисы, без исключения, а также периодически тестировать и осуществлять внешний и внутренний аудит систем защиты информации.

.png&w=640&q=75)