Система обнаружения вторжений (СОВ) представляет собой комплекс мер, предназначенный для выявления и предотвращения несанкционированного доступа к информационным ресурсам организации. СОВ использует различные методы для обнаружения подозрительной активности, такие как анализ сетевого трафика, журналов событий и файлов конфигурации. Основная задача СОВ – обеспечить непрерывный мониторинг систем и своевременное выявление попыток несанкционированного доступа, утечки информации, а также атак вредоносного программного обеспечения. Работа системы базируется на анализе поведения пользователей и функционирования информационных систем (ИС).

Согласно законодательным актам ФСТЭК России существующие СОВ делятся на два уровня: уровня сети и уровня узла. В свою очередь они подразделяются на 6 классов защиты. Классы защиты от 6 до 4 установлены для систем с персональными данными (ПДн) и государственными ИС (ГИС), а с 3 по 1 – для систем с государственной тайной. Спецификация профилей защиты СОВ для каждого типа СОВ и класса защиты СОВ приведена в таблице (табл. 1).

Таблица 1

Спецификация профилей защиты СОВ для каждого типа СОВ и класса защиты СОВ

|

Класс защиты Тип |

6 |

5 |

4 |

3 |

2 |

1 |

|

Система обнаружения вторжений уровня сети |

ИТ.СОВ. С6. ПЗ |

ИТ.СОВ. С5. ПЗ |

ИТ.СОВ. С4. ПЗ |

ИТ.СОВ. СЗ.ПЗ |

ИТ.СОВ. С2. ПЗ |

ИТ.СОВ. С1. ПЗ |

|

Система обнаружения вторжений уровня узла |

ИТ.СОВ. У6. ПЗ |

ИТ.СОВ. У5. ПЗ |

ИТ.СОВ. У4. ПЗ |

ИТ.СОВ. УЗ.ПЗ |

ИТ.СОВ. У2. ПЗ |

ИТ.СОВ. У1. ПЗ |

Законодательные акты ФСБ России дают другое определение СОВ и предъявляют к ним свои требования. Для них это система обнаружения компьютерных атак (СОА) – программное, программно-аппаратное или аппаратное средство, выявляющая в автоматическом режиме воздействия на автоматизированную ИС, которые могут относиться к компьютерным атакам (КА). Всего в СОА определено 4 класса устройств (от Г до А). Методы классификации: функциональные возможности – СОА более высокого класса имеет весь функционал СОА предыдущего класса. Требований к ним представлены в таблице (табл. 2).

Таблица 2

Классификация систем СОА от ФСБ России

|

№ |

Предъявляемые требования |

Класс Г |

Класс В |

Класс Б |

Класс А |

|---|---|---|---|---|---|

|

1. |

Обнаружение атак |

* |

= |

+ |

+ |

|

2. |

Реакция на обнаруженную атаку |

* |

+ |

+ |

+ |

|

3. |

Контролируемые ресурсы АИС |

- |

* |

+ |

+ |

|

4. |

Контролируемые протоколы |

* |

= |

+ |

+ |

|

5. |

Управление СОА |

* |

= |

+ |

+ |

|

6. |

Маскирование |

- |

* |

+ |

+ |

|

7. |

Наличие механизмов собственной защиты |

* |

+ |

+ |

+ |

|

8. |

Оптимизация/модернизация СОА |

* |

+ |

= |

+ |

|

9. |

Ведение системного журнала |

* |

= |

+ |

+ |

|

10. |

Наличие документации |

* |

+ |

+ |

+ |

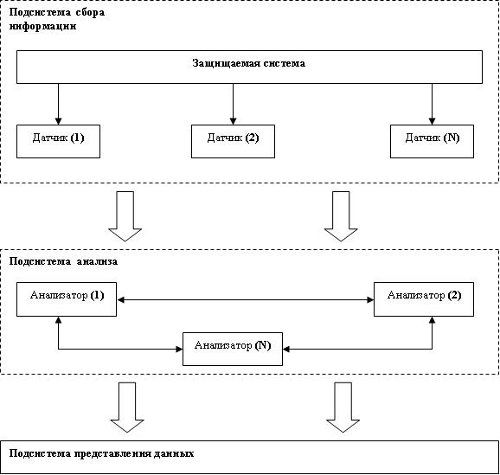

Структура СОВ

Современные СОВ состоят из нескольких основных элементов:

1. Подсистема сбора информации:

- собирает первичную информацию о работе защищаемой системы с различных источников, таких как системные журналы, сетевой трафик, отчеты о безопасности и т.д.

- использует различные методы сбора информации, включая агентов, датчики, ловушки и другие инструменты безопасности.

- анализирует собранную информацию, чтобы выявить любые подозрительные или вредоносные действия.

2. Подсистема анализа (обнаружения):

- осуществляет поиск атак и вторжений в защищаемую систему на основе собранной информации.

- использует различные методы обнаружения, включая сигнатурный анализ, анализ аномалий, машинное обучение и другие алгоритмы обнаружения.

- генерирует оповещения о безопасности при обнаружении подозрительной или вредоносной активности.

3. Подсистема представления данных (пользовательский интерфейс):

- позволяет пользователю(ям) СОВ следить за состоянием защищаемой системы.

- предоставляет информацию об обнаруженных атаках, вторжениях и других инцидентах безопасности.

- позволяет пользователям исследовать и анализировать собранные данные, чтобы получить более глубокое понимание угроз и рисков безопасности.

Кроме основных элементов, современные СОВ могут включать дополнительные компоненты, такие как:

1. Подсистема управления:

- обеспечивает централизованное управление и контроль над СОВ и ее компонентами.

- позволяет администраторам безопасности настраивать параметры обнаружения, оповещения, отчетности и другие функции СОВ.

2. Подсистема отчетности:

- собирает и анализирует информацию о безопасности из различных источников, включая СОВ, системы безопасности, приложения и другие источники данных.

- генерирует отчеты о безопасности, которые содержат информацию о выявленных инцидентах, тенденциях в области безопасности и общих показателях эффективности системы безопасности.

3. Подсистема интеграции с другими системами безопасности:

- позволяет СОВ взаимодействовать с другими системами безопасности, такими как межсетевые экраны, системы предотвращения вторжений, системы управления событиями безопасности и другие компоненты архитектуры безопасности сети.

- обеспечивает обмен информацией о безопасности между различными системами и позволяет им работать скоординированно для более эффективной защиты от КА.

Структура СОВ приведена ниже (рисунок).

Рис. Структура системы обнаружения вторжения

Классификации методов обнаружения атак

СОВ классифицируются по способам выявления атак. Принято выделять системы обнаружения аномалий и системы обнаружения злоупотреблений.

Сущность методов, используемых для обнаружения аномалий, заключается в том, что признаки сетевого трафика сравниваются с характеристиками штатной деятельности системы или пользователя. Чаще всего используют шаблон нормального поведения. При наблюдении расхождения сравниваемых параметров регистрируется сетевая аномалия. Если разница не несла никакого вреда, то происходит уточнение шаблона нормального поведения посредством изменения параметров его настройки.

Цель второго направления (обнаружение злоупотреблений) – поиск последовательностей событий, определенных администратором безопасности как этапы реализации вторжения. Выделенные атрибуты и поля сетевых пакетов передаются в модуль, который выполняет поиск и проверку на соответствие входных данных правилам и оповещает о наличии угрозы в случае положительного срабатывания одного из правил.

Методы обнаружения злоупотреблений являются эффективным инструментом для борьбы с известными типами атак, но их применимость к новым атакам является безрезультативной.

Некоторые методы могут относиться к нескольким группам. К примеру, теоретически экспертные системы и конечные автоматы могут применяться в системах обнаружения аномалий, но на практике они применяются только для обнаружения злоупотреблений. В данной статье было принято решение показать схему различных групп методов по обнаружению вторжений, исходя из их применения на практике. Конкретнее каждая группа будет рассмотрена в следующей части статьи.

.png&w=640&q=75)