Введение

Эффективность работы любого предприятия напрямую зависит от защищённости его информационных ресурсов и безопасности всех субъектов, участвующих в процессе производства и использующих эти ресурсы. Решение этой проблемы только путем усиления уровня защищенности ресурсов не позволяет достичь результата, адекватного требованиям современного общества. Построение системы информационной безопасности, обеспечивающей выполнение таких требований, возможно только с использованием системного подхода для учета всех взаимосвязанных факторов, значимых для решения проблемы обеспечения безопасности объектов и субъектов предприятия, включая оценки рисков, экономическую эффективности и др. Одним из важнейших шагов усиления безопасности предприятия является привлечение внимания сотрудников к вопросам безопасности, осознание сотрудниками всей серьезности проблемы и принятие политики безопасности организации, изучение и внедрение необходимых методов и действий для повышения защиты информационного обеспечения. Осведомленность должна быть включена во все уровни организации, начиная с самого верхнего, где и принимается политика безопасности. На основе этой политики и распределения ответственности создается модель защиты.

Основная часть

Информационная безопасность предприятия связана с обеспечением необходимого уровня защиты информации. Поэтому информационная безопасность должна контролироваться, должны разрабатываться меры по управлению рисками, формироваться стандарты по управлению защитой информации.

Информационная угроза имеет место тогда, когда величина и вероятность возможного информационного ущерба больше определенного порогового значения, требующего принятия мер по его предотвращению, защите объекта безопасности.

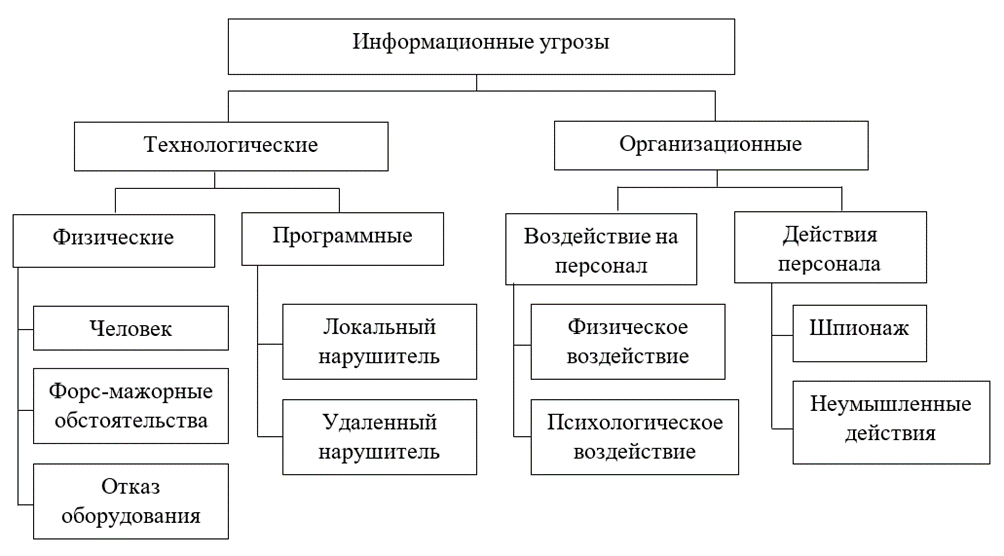

Угрозы безопасности информации исходят от внешних или внутренних нарушителей, направлены на нанесение ущерба активам (объектам воздействия) через их уязвимости и реализуются различными способами. Каждый способ имеет сценарии реализации, содержащие тактики и техники деструктивного воздействия. Далее представлена классификация угроз информационной безопасности (рис. 1).

Рис. 1. Классификация угроз информационной безопасности

Объектами воздействия угроз информационной безопасности являются:

- информация (данные), содержащаяся в системах и сетях (в том числе защищаемая информация, персональные данные, информация о конфигурации систем и сетей, данные телеметрии, сведения о событиях безопасности и др.);

- программно-аппаратные средства обработки и хранения информации (в том числе автоматизированные рабочие места, серверы, включая промышленные, средства отображения информации, программируемые логические контроллеры, производственное, технологическое оборудование (исполнительные устройства));

- программные средства (в том числе системное и прикладное программное обеспечение, включая серверы приложений, веб-приложений, системы управления базами данных, системы виртуализации);

- машинные носители информации, содержащие как защищаемую информацию, так и аутентификационную информацию;

- телекоммуникационное оборудование (в том числе программное обеспечение для управления телекоммуникационным оборудованием);

- средства защиты информации (в том числе программное обеспечение для централизованного администрирования средств защиты информации);

- привилегированные и непривилегированные пользователи систем и сетей, а также интерфейсы взаимодействия с ними;

- обеспечивающие системы.

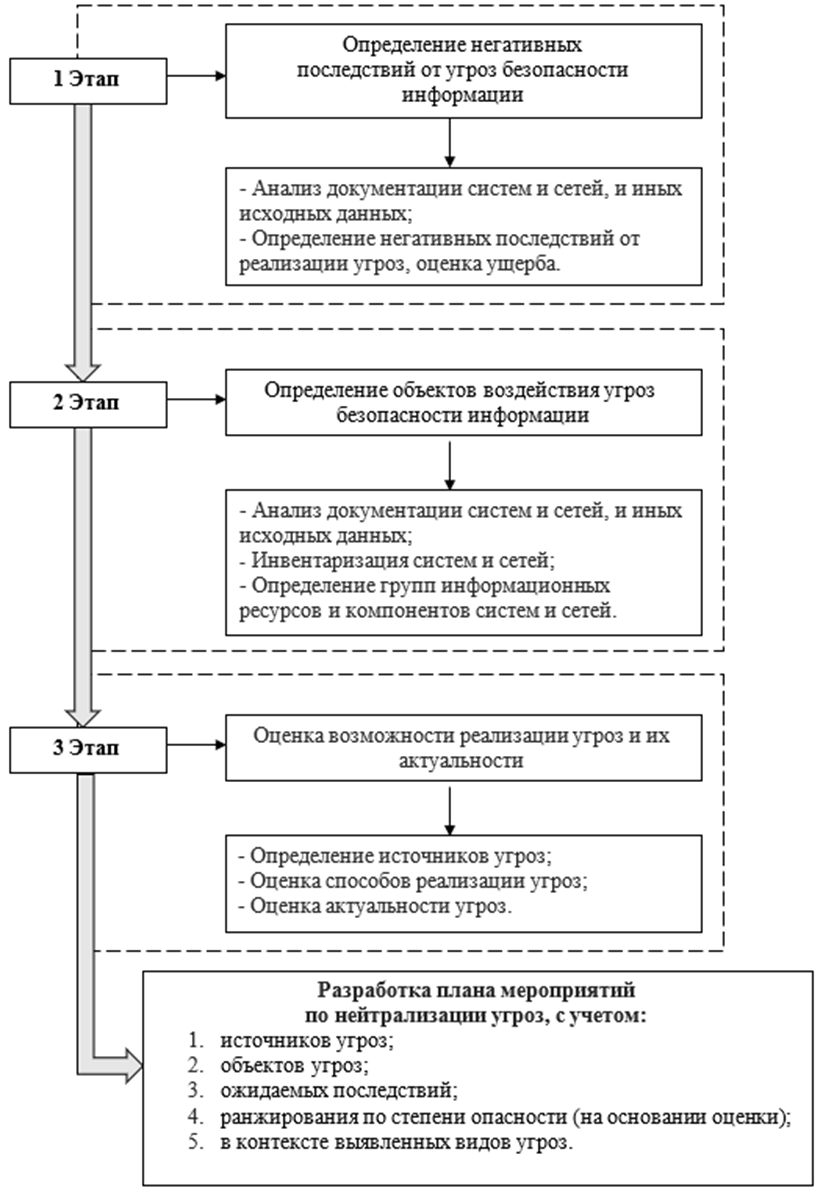

На рисунке 2 отражен предлагаемый алгоритм разработки плана мероприятий нейтрализации угроз ИБ.

Рассмотри этапы предложенного алгоритма более подробно.

Рис. 2. Алгоритм разработки плана мероприятий по нейтрализации выявленных угроз ИБ

В рамках первого этапа «Определение негативных последствий от угроз ИБ» исходными данными для определения негативных последствий, объектов воздействия и источников угроз являются:

- Банк данных угроз безопасности ФСТЭК;

- Модели угроз безопасности ФСТЭК;

- Отраслевые модели угроз;

- Нормативно-правовые акты;

- Результаты анализа рисков;

- Документация на системы и сети;

- Базы знаний (ATT&CK, OWASP, CAPEC и др.);

- Технологические, производственные карты или иные документы, содержащие описание основных бизнес-процессов;

- Договоры, соглашения или иные документы, содержащие условия использования информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры поставщика услуг.

Далее на основе анализа исходных данных определяются событие или группа событий, наступление которых в результате реализации (возникновения) угроз безопасности информации может привести к таким последствиям как:

- нарушение трудовых прав сотрудников организации;

- возникновению ущерба в области экономической, правовой, технико-технологической, трудовой, информационной сферах деятельности организации;

- возникновению финансовых, производственных, репутационных или иных рисков (видов ущерба) для обладателя информации, оператора.

В рамках второго этапа «Определение объектов воздействия угроз безопасности информации» должны быть определены информационные ресурсы и компоненты систем и сетей, несанкционированный доступ к которым или воздействие на которые в ходе реализации (возникновения) угроз безопасности информации может привести к негативным последствиям – объекты воздействия.

Совокупность объектов воздействия и их интерфейсов определяет границы процесса оценки угроз безопасности информации и разработки модели угроз безопасности информации.

К основным информационным ресурсам и компонентам систем и сетей могут относиться системы хранения данных (базы данных), системы управления базами данных, веб-сайт, почтовый сервер, почтовый клиент, автоматизированное рабочее место пользователя, система управления и администрирования, контроллер домена, сетевые службы, проводные и беспроводные каналы передачи данных, телекоммуникационное оборудование и т. д.

В рамках третьего этапа «Оценка возможности реализации угроз и их актуальности» проводится определение источников угроз, оценка способов реализации угроз и оценка актуальности угроз.

По итогу реализации всех трех этапов разрабатывается план мероприятий по нейтрализации выявленных угроз, который включает в себя следующие блоки: информацию об источниках и объектах угроз, ожидаемые последствия, ранжирование по степени опасности (на основании проведенной оценки); действия по нейтрализации.

Таким образом, данный алгоритм позволяет эффективно и оперативно реагировать на угрозы информационной безопасности: выявлять источники угроз; объекты; ожидаемые последствия; проводить ранжирование угроз по степени опасности и принимать меры по нейтрализации выявленных угроз.

.png&w=640&q=75)