Вводная часть

В наше время все сильнее увеличивается количество автоматизированных систем и растет количество пользователей, соответственно увеличивается количество конфиденциальной информации, которая подлежит защите. В связи с этим увеличивается количество потенциальных нарушителей. Использование автоматизированной системы в защищенном исполнении даст нам возможность существенно усилить безопасность хранимых и обрабатываемых данных, требующих защиты.

Основная часть

VipNet Client – многофункциональный программный комплекс для защиты локальных и удалённых рабочих мест сотрудников. На сегодняшний день это одна из самых масштабируемых технологий построения защищённых сетей на отечественном рынке. «ВипНет Клиент» обеспечивает защиту корпоративных рабочих станций от внешних и внутрисетевых угроз путём фильтрации трафика. В дополнение к этому программный комплекс обеспечивает безопасную работу удалённых сотрудников в корпоративных системах и сервисах. Защищённый мобильный и веб-доступ к ресурсам компании организуется с помощью зашифрованного канала связи.

Создадим защиту сети с помощью технологии ViPNet.

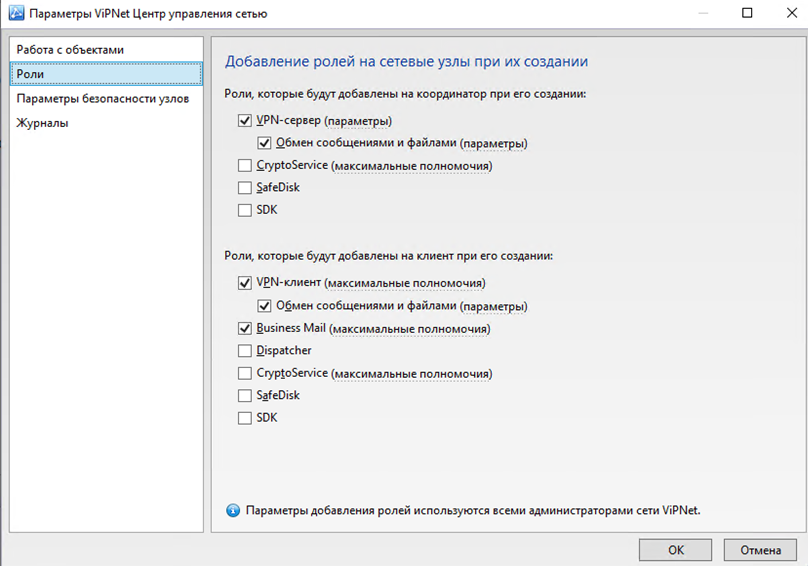

Для начала работы установим Центр управления сетью (ЦУС) на сервер и на ПК администратора. При первом запуске ЦУС выводится окно с выбором варианта начала работы с ЦУС. Выбираем вариант самостоятельной настройки структуры защищенной сети. Далее необходимо выбрать роли, которые будут выдаваться автоматически при создании координатора и клиента (рис. 1) и создадим новый координатор.

Рис. 1. Добавление ролей на сетевые узлы при их создании

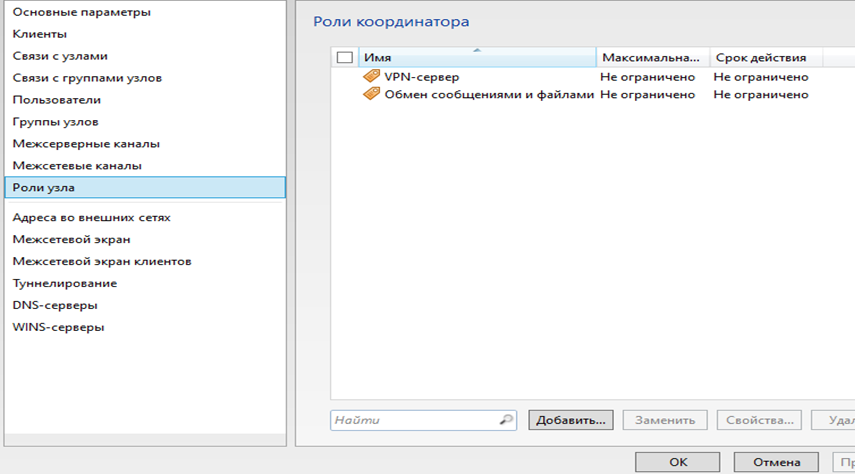

Координатором будем использовать программно-аппаратный комплекс ViPNet Coordinator HW1000 (используем именно его, т. к. в отличие от ПО Windows или Linux, он имеет сертификат соответствия ФСТЭК России № 3692 на данный программно-аппаратный комплекс). Проверяем выданные роли нашему координатору как показано на рисунке 2. Так же создаем новых клиентов и пользователей.

Рис. 2. Проверка ролей

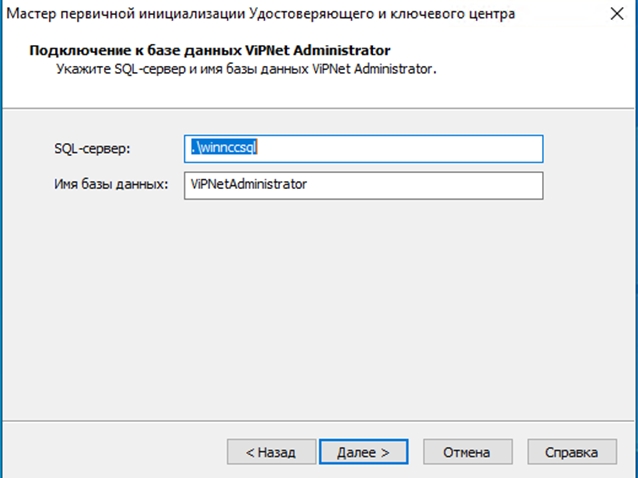

Теперь переходим к работе в программе Удостоверяющий и ключевой центр (УКЦ). Устанавливаем и настраиваем новую базу данных, что изображено на рисунке 3.

Рис. 3. Подключение к новой БД

Далее вводим Имя администратора сети, заполняем сведения о владельце запрашиваемого сертификата администратора, задаем пароль и завершаем инициализацию Электронной рулеткой. Затем необходимо выдать дистрибутив ключей для каждого пользователя.

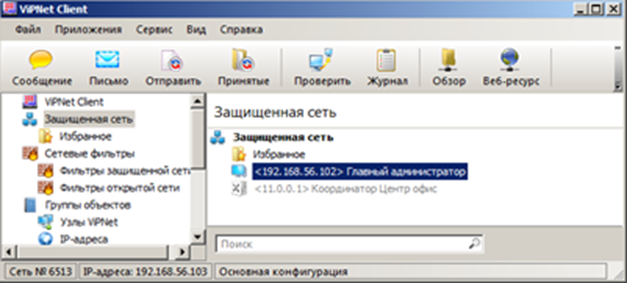

После установки ключей появляется окно аутентификации ViPNet Client. При успешном прохождении аутентификации попадаем в главное окно программы, что изображено на рисунке 4.

Рис. 4. Окно программы VipNet Client

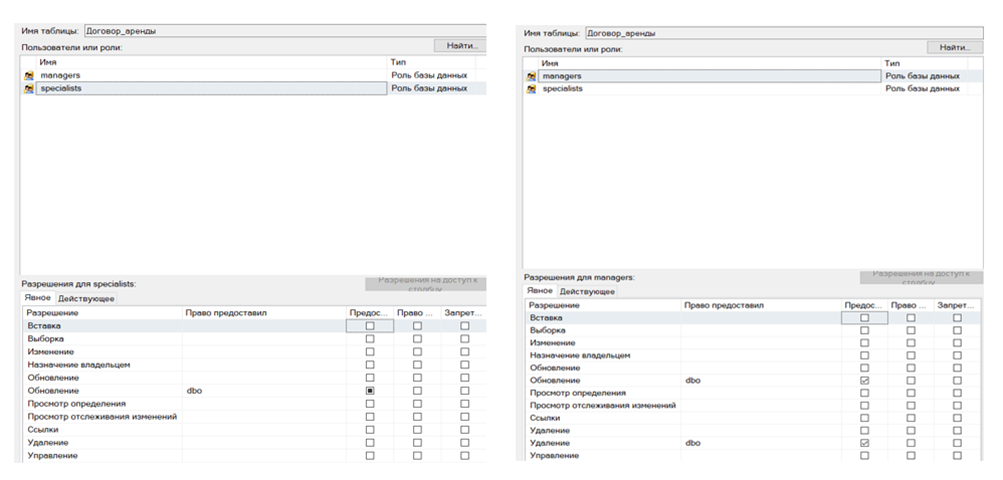

С помощью среды «Management Studio» создаются регистрационные имена сотрудников, защищенные паролем и роли для пользователей («managers» и «specialists»).

Далее для разделения обязанностей и повышенной защиты информации, были распределены доступы соответствующим ролям, а именно, роли «managers», было предоставлено разрешение на создание таблиц в базе данных, а также на изменение и удаление записей в таблице «Договор_аренды», роли «specialists» было добавлено разрешение только на добавление записей в таблицу, но только в определённые столбцы. Для этого напишем запрос:

Use BDKK

Grant create table to managers

go

Grant update on Договор_аренды to managers

go

Grant delete on Договор_аренды to managers

go

Grant update on Договор_аренды (Дата_договора, Условия, Срок_действия, Нормы_ответственности) to specialists

Go

Результат данного запроса представлен на рисунке 5.

Рис. 5. Разрешение для ролей «specialists» и «managers»

Теперь произведем защиту нашей БД с помощью прозрачного шифрования (Transparent Data Encryption или TDE) – это метод, который позволяет шифровать базу целиком. Когда страница данных сбрасывается из оперативной памяти на диск, она шифруется. Когда страница загружается обратно в оперативную память, она расшифровывается. Таким образом, БД на диске оказывается полностью зашифрованной, а в оперативной памяти – нет. Основным преимуществом TDE является то, что шифрование и расшифровка выполняются прозрачно. Следовательно, получить преимущества от использования TDE может любое приложение, использующее для хранения своих данных Microsoft SQL Server 2014.

Алгоритмы шифрования хорошо известны, и многие из них реализованы в операционной системе (например, AES). Сложнее придумать как защитить ключ, которым эти данные зашифрованы. Для решения этой задачи в SQL Server применяется специальная иерархия ключей.

Следующий этап заключается в настройке TDE (в написании хранимой процедуры защиты БД).

Чтобы зашифровать базу данных с помощью TDE, нужно выполнить следующие шаги:

1. Создать главный ключ БД master:

USE master

GO

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'PassWORD1'

2. Создать сертификат, закрытый ключ которого должен быть зашифрован главным ключом БД master:

CREATE CERTIFICATE DEK_EncCert

WITH SUBJECT = 'DEK Encryption Certificate'

3. Создать DEK для БД. Ключ шифрования DEK будет создан с использованием созданного ранее сертификата:

USE BDKK

go

CREATE DATABASE ENCRYPTION KEY

WITH ALGORITHM = AES_256 -- AES_128

ENCRYPTION BY SERVER CERTIFICATE DEK_EncCert

4. Теперь БД компании можно зашифровать.

Для этого необходимо выполнить запрос:

ALTER DATABASE BDKK

SET ENCRYPTION ON

Начинается процесс первоначального шифрования БД. Он выполняется «в фоне» в отдельном потоке.

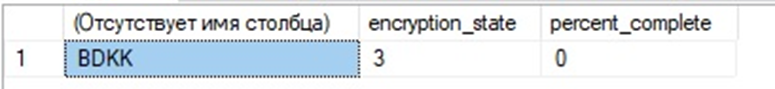

Выполняем запрос в процессе выполнения первоначального шифрования базы данных:

SELECT DB_NAME(database_id), encryption_state, percent_complete

FROM sys.dm_database_encryption_keys

Вследствие чего, мы можем получить следующий результат, представленный на рисунке 6.

Рис. 6. Процесс выполнения шифрования базы данных «BDKK»

В столбце encryption_state содержится информация о текущем состоянии базы данных. Согласно SQL Server Books Online (BOL), в контексте TDE БД может находиться в 6 состояниях.

Таким образом, база данных компании теперь находится в зашифрованном состоянии.

Выводы по работе

Таким образом, в результате проделанной работы на основании готовой базы данных, была произведена ее защита с использованием многофункционального программного комплекса VipNet Client. Созданы, защищенные паролем, регистрационные имена сотрудников и роли для пользователей.

.png&w=640&q=75)