Актуальность исследования

В условиях стремительного роста масштабов распределённых систем, облачных сервисов и удалённой работы старые модели безопасности на основе периметра оказываются неэффективными. Они не способны предотвратить угрозы, возникающие внутри сети, такие как горизонтальное перемещение, а также не обеспечивают должную защиту API, микросервисов и машинно-машинного взаимодействия.

Модель Zero Trust (ZTA) формирует новый подход к защите, исходя из принципа «никому не доверяй без проверки». Это означает обязательную аутентификацию, авторизацию и непрерывную проверку каждого субъекта доступа к ресурсам, независимо от их расположения и принадлежности. Поддержка микросегментации, принципа наименьших привилегий, адаптивного контроля доступа и глубокого мониторинга снижает риски проникновения и ускоряет обнаружение угроз.

Особенно остро эта проблема проявляется в backend-инфраструктуре, где взаимодействуют множество сервисов, баз данных, API и CI/CD‑конвейеров. Здесь уязвимости могут возникать не только с внешних границ, но и внутри сети, через скомпрометированные сервисные аккаунты или небезопасные соединения между микросервисами. Без прозрачной политики контроля и сегментации backend остается «тёмным лесом» для защиты.

Таким образом, анализ и внедрение Zero Trust архитектуры на уровне backend-инфраструктуры является сегодняшней императивной задачей в обеспечении кибербезопасности сложных и динамичных ИТ-сред.

Цель исследования

Целью данного исследования является разработка концептуальной и практической модели применения архитектуры Zero Trust для backend-инфраструктуры, включающей микросервисы, API, базы данных и DevOps‑процессы.

Материалы и методы исследования

Анализ проводился с опорой на открытые источники, техническую документацию, отчёты о безопасности, статьи и и практики open-source-сообществ.

Методологическая база включает логико-структурный подход, анализ угроз, систематизацию архитектурных компонентов и их сопоставление с типовыми уязвимостями backend-инфраструктуры.

Результаты исследования

Современный цифровой ландшафт предъявляет все более высокие требования к обеспечению безопасности информационных систем, особенно в облачных архитектурах, где данные и приложения становятся доступны через интернет. В этом контексте традиционные подходы к безопасности, основанные на защите периметра, уже не могут эффективно справляться с развивающимися и всё более сложными угрозами [1].

Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester Джоном Киндервагом в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость компаниям уделять больше внимания кибербезопасности, и модель Zero Trust может оказаться верным подходом [2].

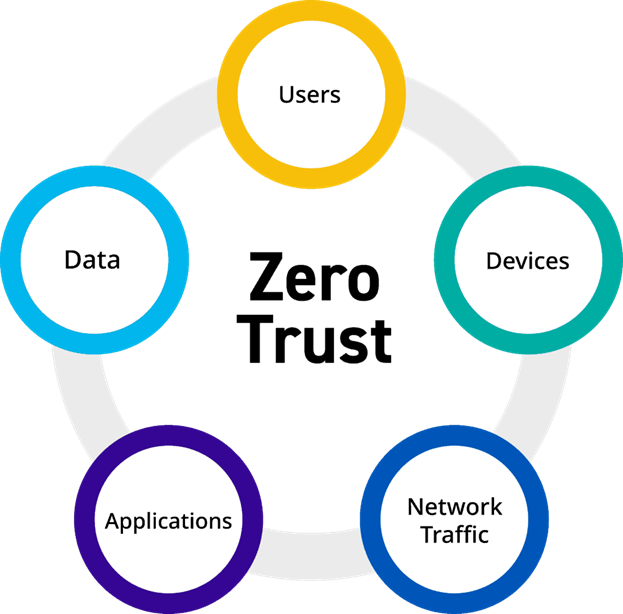

На рисунке ниже представлена схема, демонстрирующая основные области контроля в концепции Zero Trust.

Рис. Ключевые компоненты Zero Trust архитектуры

NIST выделяет семь основополагающих принципов:

- Каждый ресурс рассматривается как потенциально незащищённый.

- Все коммуникации шифруются.

- Доступ предоставляется на основе сессии, с динамичным контролем.

- Политики доступа формируются с учётом поведенческих и контекстных факторов.

- Постоянное мониторинг целостности и состояния активов.

- Строгая аутентификация и авторизация для каждого запроса.

- Сбор информации и улучшение позиции безопасности на основе telemetry.

Эти принципы должны распространяться на такие области, как идентификация, устройства, сеть, приложения, данные, с акцентом на наблюдаемость, автоматизацию и управление. Модель позволяет организации постепенно переходить от периметровой защиты к архитектуре Zero Trust, распределяя затраты и изменения во времени [4].

В таблице 1 представлены ключевые особенности современной backend-инфраструктуры с указанием соответствующих требований к их защите в рамках модели Zero Trust. Каждая категория инфраструктуры сопровождается конкретными уязвимостями и мерами защиты, основанными на принципах Zero Trust: проверка доступа на каждом уровне, минимизация доверия, мониторинг и микросегментация.

Таблица 1

Сравнительный анализ особенностей backend-инфраструктуры и требований к её безопасности в контексте Zero Trust

| Компонент backend-инфраструктуры | Ключевые особенности | Уязвимости и угрозы | Zero Trust требования и меры безопасности |

|---|---|---|---|

| Микросервисы | Децентрализованные, масштабируемые сервисы, работающие независимо | Lateral movement при компрометации одного сервиса, слабая авторизация между сервисами | Microsegmentation, сервисная аутентификация (mTLS), строгие политики доступа между сервисами |

| API-интерфейсы | Внешние и внутренние точки входа в логику приложения | Атаки типа injection, DoS, несанкционированный доступ | API gateway с авторизацией, аудит, rate limiting, контроль содержимого запросов |

| CI/CD пайплайн | Автоматизированные процессы развертывания и тестирования | Supply chain атаки, инжекция вредоносного кода, неправомерный доступ к секретам | Подписанные сборки, Zero Trust к агентам, управление доступом к секретам через Vault |

| Базы данных | Центры хранения чувствительных и операционных данных | Утечка данных, несанкционированный SQL-доступ, слабое шифрование | Контроль доступа на основе ролей и контекста (ABAC), шифрование данных в покое и в движении, постоянный аудит |

| Очереди сообщений (Kafka, RabbitMQ) | Асинхронное взаимодействие сервисов, высокая нагрузка | Несанкционированная подписка или публикация, утечка метаданных | Аутентификация клиентов, TLS, строгие ACL и контроль тем |

| Внутренние сети / Service Mesh | Подсети, соединяющие микросервисы, включая east-west трафик | Отсутствие шифрования, недостаточная сегментация | Использование сервисной сетки (например, Istio), внедрение политики безопасности, end-to-end шифрование |

| DevOps-окружение | Высокий уровень прав у разработчиков и автоматизации | Компрометация секретов, ошибка конфигурации, злоупотребление правами | Принцип наименьших привилегий (PoLP), мониторинг действий, управление доступом на основе атрибутов |

Внедрение Zero Trust архитектуры в backend-инфраструктуру представляет собой одну из наиболее актуальных задач современной кибербезопасности. В условиях, когда микросервисные системы, API, CI/CD-конвейеры и облачные среды становятся стандартом, традиционные модели периметровой безопасности уже не могут обеспечивать должный уровень защиты. Zero Trust предлагает иной подход: каждый компонент инфраструктуры считается потенциально ненадёжным, независимо от его расположения в сети, и требует проверки при каждом обращении [3].

Одним из ключевых инструментов реализации Zero Trust в backend является сервисная сетка – программная прослойка, обеспечивающая безопасную маршрутизацию, шифрование и авторизацию трафика между микросервисами. Такие решения, как Istio, Linkerd и Envoy, позволяют внедрить обязательное взаимное TLS (mTLS) для всего east-west трафика внутри кластера, обеспечивая конфиденциальность и проверку подлинности всех подключений. Кроме того, сервисная сетка обеспечивает централизованную реализацию политик безопасности, отказоустойчивость и трассировку запросов, что соответствует принципам Zero Trust.

Для подтверждения идентичности сервисов используется SPIFFE/SPIRE – система управления машинной идентичностью, разработанная для автоматической выдачи короткоживущих X.509-сертификатов. Она позволяет каждому микросервису получить криптографически проверяемую уникальную идентичность и взаимодействовать только с проверенными сервисами. Это критически важно для построения Zero Trust-сред, особенно в облачных и гибридных окружениях, где традиционные методы управления доступом неприменимы.

В дополнение к сервисной сетке и SPIRE необходимо реализовать динамические политики авторизации. Одним из решений в этой области является Open Policy Agent (OPA) – инструмент, который позволяет централизованно управлять доступом к ресурсам на основе атрибутов (ABAC). Это значит, что каждое обращение к сервису анализируется по множеству параметров: идентичность пользователя, устройство, геолокация, контекст сессии, уровень риска. Такой подход позволяет реализовать принцип минимальных привилегий и предотвращает несанкционированный доступ даже при компрометации отдельных компонентов.

Особое внимание в Zero Trust для backend также уделяется защите CI/CD пайплайнов и секретов инфраструктуры. Внедрение решений вроде HashiCorp Vault позволяет организовать безопасное хранение ключей, токенов, паролей и сертификатов. Vault обеспечивает строгий контроль доступа, ведёт аудит всех операций, а также может динамически выдавать секреты и отзывать их при необходимости. Это минимизирует вероятность утечек и облегчает соблюдение комплаенса.

Таблица 2 иллюстрирует, какие компоненты backend-инфраструктуры требуют защиты и как именно реализуется Zero Trust на каждом уровне.

Таблица 2

Реализация Zero Trust в компонентах backend-инфраструктуры

| Компонент | Угрозы и уязвимости | Механизмы Zero Trust |

|---|---|---|

| Микросервисы | Lateral movement, подмена трафика | mTLS, Istio, SPIRE, microsegmentation |

| API | Инъекции, несанкционированный доступ | API Gateway, OPA, RBAC/ABAC |

| CI/CD пайплайн | Supply chain атаки, уязвимые образы | Подпись сборок, Vault, GitOps-проверки |

| Секреты и конфигурации | Утечка конфиденциальной информации | HashiCorp Vault, audit, dynamic secrets |

| Базы данных | Утечка данных, чрезмерные привилегии | Шифрование, токенизация, политический доступ |

| Внутренний трафик | Перехват, DNS spoofing, ARP spoofing | Сервисная сетка, mutual TLS, ACL на уровне сети |

Также важно внедрение мониторинга и логирования в реальном времени. В модели Zero Trust неотъемлемой частью являются системы observability – такие как Prometheus, Grafana, Fluentd, OpenTelemetry. Они позволяют отслеживать поведение каждого компонента backend-инфраструктуры, выявлять отклонения от нормы и оперативно реагировать на возможные атаки. Именно постоянный анализ контекста даёт возможность автоматической адаптации политик безопасности.

Таблица 3 содержит обзор наиболее распространённых и надёжных инструментов и технологий, применяемых для построения Zero Trust в backend-среде. Указаны основные функции каждого решения, его роль в архитектуре и область применения. Все технологии признаны отраслевыми стандартами и используются в реальных корпоративных инфраструктурах для обеспечения микросегментации, шифрования, идентификации, авторизации, управления секретами и наблюдаемости.

Таблица 3

Ключевые инструменты и технологии для реализации Zero Trust архитектуры в backend-инфраструктуре

| Инструмент / технология | Назначение в Zero Trust архитектуре | Основные функции и особенности |

|---|---|---|

| Istio (Service Mesh) | Обеспечение безопасной сетевой связи между микросервисами | mTLS, авторизация, маршрутизация, аудит трафика, политики доступа, телеметрия |

| Envoy Proxy | Сетевой прокси для сервисной сетки и API | Инспекция и контроль сетевого трафика, внедрение политик, поддержка SPIFFE |

| SPIFFE / SPIRE | Управление машинной идентичностью | Автоматическая выдача идентификаторов и X.509-сертификатов для сервисов |

| Open Policy Agent (OPA) | Центральное управление авторизацией | Реализация политик доступа на основе атрибутов (ABAC), интеграция с Kubernetes, Envoy, Istio |

| HashiCorp Vault | Управление секретами и доступом к конфиденциальным данным | Динамическая выдача токенов и сертификатов, контроль доступа, аудит, интеграция с CI/CD |

| Kubernetes Network Policies | Сегментация трафика между подами/сервисами в кластере | Реализация deny-by-default, контроль east-west трафика |

| API Gateway (Kong, Ambassador, Istio Gateway) | Контроль входящего трафика к API | Rate-limiting, проверка токенов, маршрутизация, авторизация, логирование |

| Prometheus + Grafana | Мониторинг и визуализация состояния инфраструктуры | Сбор метрик, алерты, дашборды, телеметрия компонентов Zero Trust |

| Fluentd / Loki / ELK Stack | Логирование событий, действий, инцидентов | Централизованный сбор логов, анализ аномалий, передача данных в SIEM |

| Cert-Manager | Автоматизация управления TLS-сертификатами | Интеграция с SPIRE/Vault, поддержка ACME/Let's Encrypt, Kubernetes-native |

Внедрение Zero Trust архитектуры в backend-инфраструктуру сопряжено с рядом объективных трудностей, обусловленных как техническими, так и организационными факторами:

- Сложность интеграции с существующей архитектурой – особенно в монолитных или гибридных системах.

- Рост затрат на внедрение новых инструментов (service mesh, системы авторизации, observability).

- Нехватка квалифицированных специалистов, способных грамотно спроектировать и поддерживать Zero Trust.

- Сопротивление внутри команд – изменение парадигмы безопасности требует обучения и перестройки процессов DevOps и SecOps.

- Производительные накладные расходы – шифрование трафика, постоянная проверка доступа могут снижать общую производительность систем.

Перспективы развития Zero Trust архитектуры в backend-инфраструктуре связаны с автоматизацией управления доступом и адаптацией к новым ИТ-реалиям. Одним из ключевых направлений становится использование машинного обучения и поведенческого анализа для динамической оценки рисков и автоматического регулирования прав доступа. Это позволит быстрее реагировать на аномалии и потенциальные угрозы без участия человека.

Zero Trust активно развивается в сторону глубокой интеграции с облачными и edge-средами, включая IoT-устройства. Это требует расширения механизмов контроля идентичности, шифрования и сегментации в распределённых средах. Большое внимание уделяется стандартизации: документы NIST, CISA и архитектура BeyondCorp становятся основой для единообразного внедрения подходов в разных отраслях.

Платформы и инструменты также меняются: всё больше решений изначально проектируются с поддержкой Zero Trust – сервисные сетки, Kubernetes, API-шлюзы и системы управления секретами теперь интегрируют контроль доступа и шифрование «из коробки».

Особое значение приобретает управление машинной идентичностью, поскольку именно сервисы, а не только пользователи, взаимодействуют в масштабируемых backend-системах. В совокупности эти тренды направлены на создание более гибкой, адаптивной и самоуправляемой модели киберзащиты.

Выводы

Таким образом, Zero Trust архитектура представляет собой перспективный и необходимый подход к обеспечению безопасности backend-инфраструктур в условиях усложняющихся IT-систем и роста атак, связанных с внутренними уязвимостями. Проведённый анализ показывает, что модель Zero Trust позволяет снизить риски горизонтального перемещения, утечек данных, атак на API и цепочку поставок. Наиболее эффективными решениями являются сервисные сетки, машинная идентичность, динамические политики и системы управления секретами. Однако внедрение сопряжено с рядом вызовов – от технической сложности до нехватки специалистов.

Перспективы развития связаны с автоматизацией, использованием AI для адаптивных политик доступа, и углублённой интеграцией Zero Trust в облачные, edge и IoT-среды. Внедрение Zero Trust уже сегодня становится стандартом для организаций, стремящихся к высокой устойчивости и управляемости своих backend-систем.

.png&w=640&q=75)