В настоящей работе будет исследована инфраструктура медицинского центра «Здоровье». Основные цели и задачи центра «Здоровье» заключаются в лечении и восстановлении пациентов, перенесших травму или инвалидность.

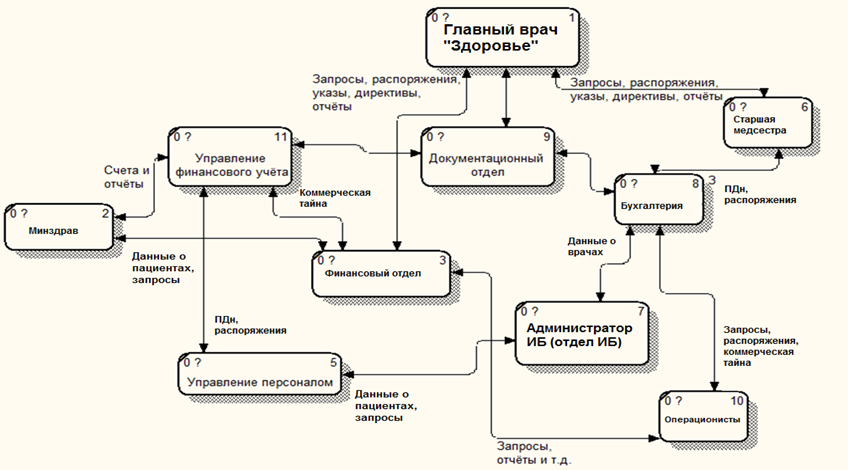

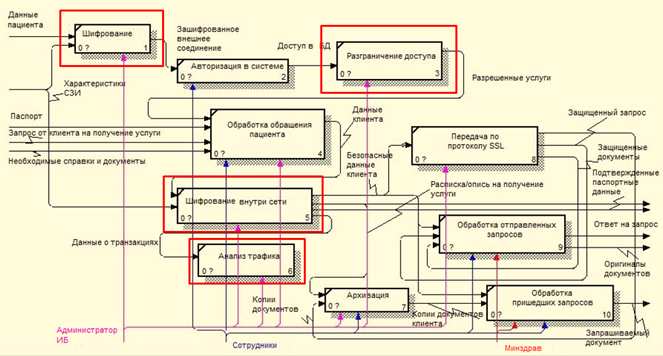

На рисунке 1 схема инф. потоков.

Рис. 1. Схема инф. потоков

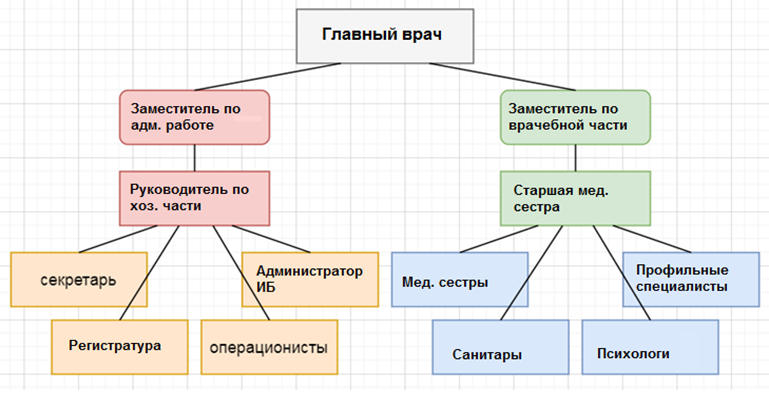

На рисунке 2 представлена организационная структура.

Рис. 2. Организационная структура

В рамках исследования анализируется инфраструктура и базы данных медицинского центра «Здоровье».

Исследуемый центр работает с конфиденциальной информацией, в частности, персональными данными. Представленную информацию необходимо защищать в соответствии с Приказом ФСТЭК России № 21 от 18.02.2013 г. Требуется защищенная БД.

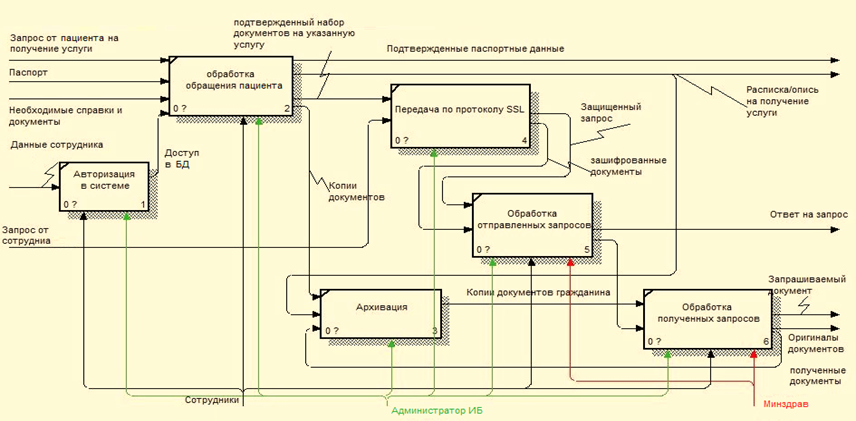

Рис. 3. Структура базы данных, где хранятся перс. данные «как есть»

На рисунке 3 представлена реализация текущей базы данных «как есть».

Процесс «Авторизация в системе» (процесс 1) происходит с использованием данных врачебного специалиста. После успешной авторизации сотрудник имеет доступ к электронному кабинету. «Обработка обращения пациента» (процесс 2) начинается с приема паспорта, далее подтвержденный набор документов копируется и архивируется (процесс 3). Также набор документов передается по защищенному соединению, используя протокол SSL (процесс 4). «Обработка отправленных запросов» (процесс 5) получает документы по защищенному запросу, минздрав обрабатывает полученную информацию и выдает ответ на запрос. Это документ, в котором указаны сроки предоставления услуги и детали самой услуги. «Обработка полученных запросов» (процесс 6) выполняется тогда, когда документы по запросу пациента уже прибыли в систему. Теперь клиент предоставляет свои документы, в которых указано, какую именно медицинскую услугу он запрашивал, после ввода данных в систему, врач печатает и выдает нужный документ клиенту.

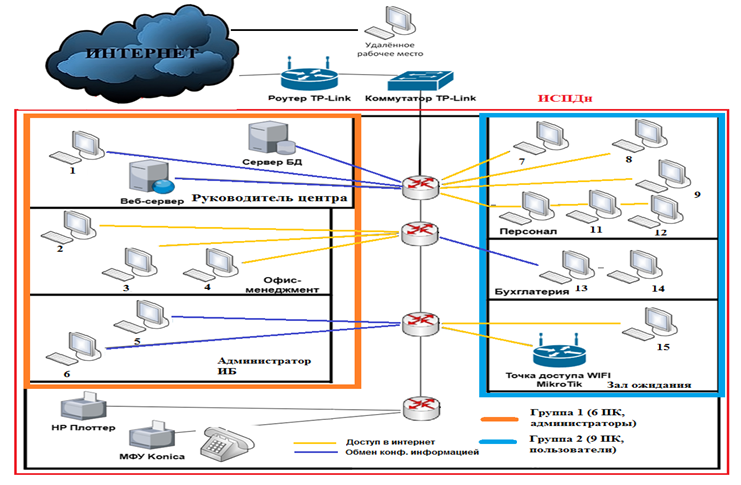

Рис. 4. Схема ЛВС центра «Здоровье»

Как следует из рисунка 4, в ЛВС присутствуют две группы пользователей:

- группа 1 (администраторы ИСПДн);

- группа 2 (пользователи ИСПДн).

Доступом к персональным данным, которые хранятся в базе данных, обладают две группы пользователей.

В соответствии с Постановлением Правительства РФ от 1 ноября 2012 г. № 1119, определен уровень исходной защищенности ИСПДн. Необходимо соблюдать 4 уровень защищенности для обработки ПДн в ИСПДн.

Определение уровня исходной защищенности

Центр «Здоровье» обладает общедоступными ПДн, количество субъектов которых не превышает 100 000; обрабатываются данные сотрудников и иных лиц (пациентов); для рассматриваемой ИСПДн актуальны угрозы третьего типа, не связанные с наличием недокументированных возможностей (НДВ) в используемом системном и прикладном ПО. Таким образом, необходимо соблюдать 4 уровень защищенности для обработки ПДн.

Рис. 5. Определение уровня защищенности ПДн

Построение модели угроз и модели нарушителя

На рисунке 6 представлена модель угроз. Актуальными угрозами признаны угрозы, связанные с НСД к защищаемой информации. Построенная основываясь на Методическом документе ФСТЭК от 5 февраля 2021 г. «Методика оценки угроз безопасности».

УБИ возможна, если реализация угрозы может привести к негативным последствиям. В рисунке 7 представлена модель актуальных угроз, определенных на основе банка угроз и уязвимостей ФСТЭК. Негативное последствие – кража ПДн.

Рис. 6. Модель угроз

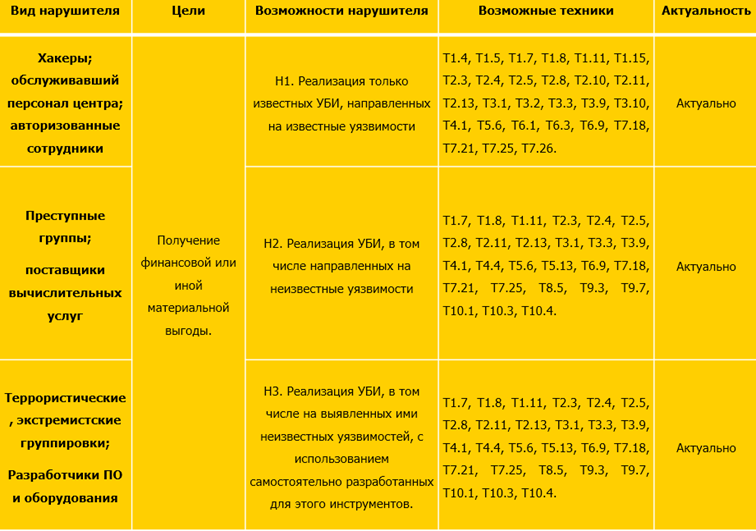

Рис. 7. Модель нарушителя

Требование к информационной системе

Требования к информационной системе формируются на основе понятия защищенной БД, исходя из темы настоящего исследования. Защищенная база данных – это БД, которая защищена от НСД, использования, раскрытия, изменения или уничтожения ее информации. Представленная защищенность достигается за счет различного обеспечения.

Функциональные требования:

- обеспечить хранение в БД всей информации, обрабатываемой в медицинском центре;

- автоматизировать процесс получения запросов и отчетов;

- автоматизировать процесс обновления карточки пациента; авторизация при входе в систему при работе с БД;

- средство доверенной загрузки при входе в систему.

Нефункциональные требования:

- операционная система Astra Linux Special Edition;

- использование Ред База Данных 5;

- минимум 10 ТБ свободного места на диске;

- не менее 32 ГБ оперативной памяти.

Разработка проекта системы защиты предприятия

В рамках разработки защищенной БД был улучшен алгоритм работы (рис. 8).

Рис. 8. Структура базы данных, где хранятся персональные данные, «как стало»

В диаграмме добавляются четыре новых процесса. В «Шифрование» (процесс 1) происходит настройка и шифрование всех соединений, поступающих из Интернета во внутреннюю сеть. Данная мера обеспечила создание демилитаризованной зоны. Появился процесс «Разграничение доступа» (процесс 3), где пользователю дается только определенный список услуг и привилегий. Также появился процесс «Шифрование внутри сети», (процесс 5) для обеспечения защиты внутренних соединений внутри БД и передаваемой информации, и процесс «Анализ трафика» (процесс 6), с помощью которого можно поддерживать систему в безопасном состоянии.

Обновленный вариант позволит полностью автоматизировать процесс получения запросов и отчетов, а также автоматизировать процесс обновления карточки пациента.

.png&w=384&q=75)

.png&w=640&q=75)