Актуальность исследования

Массовый переход к облачно-нативной разработке превратил контейнеризацию из частной инженерной практики в промышленный стандарт: PHP-приложения всё чаще упаковываются в Docker-образы, развёртываются в кластерах Kubernetes и сопровождаются конвейерами непрерывной интеграции и доставки (CI/CD).

Для PHP это означает не только детерминированную сборку кода и зависимостей (Composer, системные библиотеки, расширения, настройка Opcache), но и перестройку операционной модели: конфигурация и инфраструктура как код, предсказуемое горизонтальное масштабирование, сквозная наблюдаемость, корректная работа с секретами и политиками доступа.

Ужесточаются требования к доступности и задержкам отклика, возрастает значимость трассировки и профилирования (особенно для PHP-FPM и асинхронных рантаймов), а цена ошибок в цепочке поставки увеличивается из-за микросервисной распределённости. Одновременно усилились риски цепочки поставки: уязвимости базовых образов, компрометация зависимостей, отсутствие подписи артефактов и описаний состава (SBOM), недостаточная валидация политик при допуске в кластер.

На практике это требует перехода к воспроизводимым сборкам, разделению образов этапов «сборка/исполнение», запуску без привилегий, ограничению прав процессов и файловых систем, корректному завершению рабочих процессов и согласованным стратегиям релизов, учитывающим миграции баз данных, очереди и фоновые задачи. При этом академическая литература по интеграции PHP с Docker и Kubernetes остаётся фрагментарной: отсутствует целостная теоретическая рамка, объединяющая архитектурные решения, паттерны контейнеризации и оркестрации, модели CI/CD, методы наблюдаемости и сквозной безопасности, а также критерии оценки зрелости практик. Это формирует исследовательский пробел и подчёркивает необходимость систематизации подходов с учётом классов PHP-проектов и уровней DevSecOps-зрелости.

Цель исследования

Цель данного исследования – сформировать целостную теоретическую модель интеграции PHP-приложений с контейнерной инфраструктурой Docker и Kubernetes, которая описывает архитектурные паттерны для различных моделей исполнения PHP (FPM, CLI, асинхронные рантаймы), работу со статикой, кэшем и стейтфул-зависимостями.

Материалы и методы исследования

Теоретический обзор и критический анализ источников инженерной практики и документации по Docker, Kubernetes и PHP-образам; сопоставление типовых архитектур и процессов CI/CD; обобщение эксплуатационных требований (пробки, ресурсы, перенос состояния) и подходов к безопасности (сканирование образов, подпись артефактов, политики кластера, ограничение привилегий контейнеров); синтез рекомендаций на основе инвариантных паттернов, подтверждённых длительным использованием в индустрии.

Результаты исследования

Архитектурные особенности PHP в контексте контейнеризации определяются тем, как интерпретатор взаимодействует с веб-сервером и внешними зависимостями, а также тем, как эти элементы упаковываются в образы и развёртываются в оркестраторе. Исторически PHP поддерживает несколько моделей интеграции: Apache с модулем (mod_php), CGI/FastCGI и наиболее распространённый для контейнерных сред вариант PHP-FPM. В контейнерной архитектуре практическим стандартом стала связка веб-сервера и интерпретатора как отдельных процессов: nginx обслуживает статические файлы и проксирует динамические запросы по FastCGI в пул PHP-FPM, где процесс-менеджер распределяет нагрузку между воркерами. Такой разнесённый подход повышает управляемость: жизненные циклы веб-сервера и интерпретатора отделены, конфигурации настраиваются независимо, а горизонтальное масштабирование достигается увеличением числа Pod’ов/контейнеров с предсказуемой изоляцией [2].

В Kubernetes эта схема обычно реализуется через один Pod с двумя контейнерами (nginx и php-fpm), которые разделяют сетевое пространство имён и взаимодействуют по localhost:9000, либо через два независимых Deployment’а, балансируемых сервисом к PHP-FPM по TCP/Unix-сокету. В обоих случаях конфигурации, расширения и параметры времени выполнения задаются декларативно: переменные окружения, монтируемые ConfigMap/Secret, отдельные файлы php.ini в conf.d, а также ресурсные лимиты (requests/limits), влияющие на размеры пулов и поведение процесс-менеджера. Поскольку Pod носит эфемерный характер, состояние приложения переносится вовне: сессии – в Redis или другое внешнее хранилище, файлы – в объектное или сетевое хранилище, а миграции баз данных синхронизируются с релизными шагами, чтобы исключить рассинхрон схем.

Выбор базового образа определяет как размер и поверхность атаки, так и удобство сборки. Лёгкие образы (например, на базе Alpine) уменьшают размер и ускоряют развёртывание, тогда как Debian/Ubuntu-варианты упрощают установку системных библиотек для PHP-модулей. Типовой подход – многостадийная сборка: на стадии build устанавливаются компиляторы и зависимости, собираются расширения (docker-php-ext-*) и приложения, формируется автозагрузка Composer; на стадии runtime остаётся только минимально необходимое для выполнения. Такой разрез повышает воспроизводимость и безопасность артефактов, а также облегчает кэширование в CI/CD.

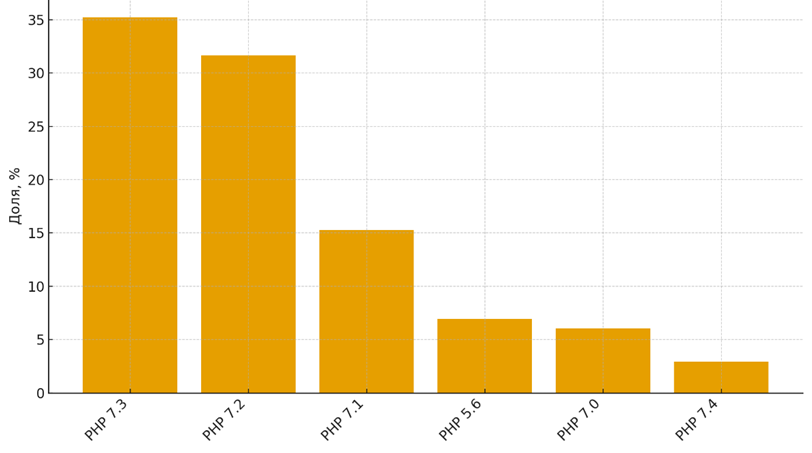

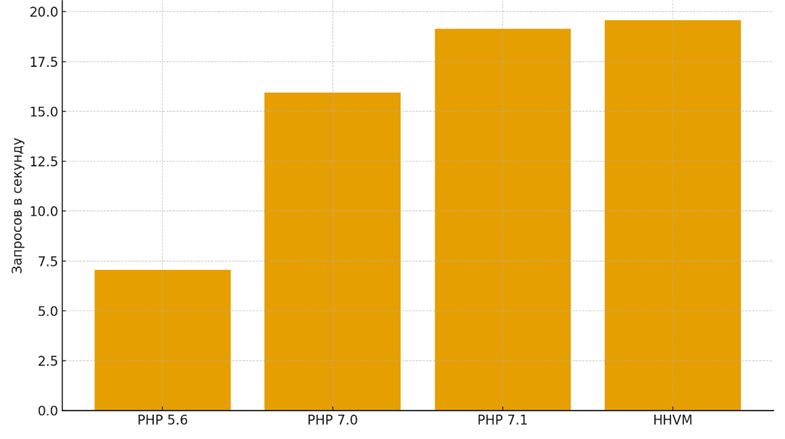

Производительность рантайма прямо влияет на архитектурные решения. Переход индустрии от PHP 5.6 к ветке 7.x обеспечил кратный прирост скорости и существенное снижение потребления памяти, что позволило обрабатывать больше запросов на единицу ресурсов и стимулировало более агрессивное горизонтальное масштабирование контейнеров с сохранением приемлемой латентности. Для иллюстрации контекста распространённости и производительности приведены два наглядных графика (рис. 1 и 2).

Рис. 1. Распределение версий PHP в экосистеме Packagist (Composer) [5]

Рис. 2. Производительность Drupal 8.4.4 (запросов/с) на разных рантаймах [1]

Архитектурные компромиссы между «одним контейнером с Apache+mod_php» и «разделёнными контейнерами nginx+php-fpm» сводятся к балансировке простоты против управляемости и гибкости. В контейнерной среде чаще выбирают второй вариант, поскольку он позволяет адресно тюнинговать PHP-FPM (число воркеров, поведение при простое, время graceful-shutdown), изолировать сбои, обновлять компоненты независимо и естественно укладывается в модель Pod с общим сетевым пространством имён.

В таблице 1 представлена компактная сводка характерных схем.

Таблица 1

Схемы размещения PHP-приложений в контейнерной среде (разработка автора)

Схема размещения | Краткая характеристика | Когда уместна |

Один контейнер Apache+mod_php | Минимум движущихся частей, быстрый старт, но общий жизненный цикл и более жёсткие ограничения безопасности | Небольшие монолиты, прототипы, совместимость со старыми проектами |

Два контейнера в одном Pod: nginx + php-fpm | Чёткое разделение обязанностей, гибкая настройка, удобная масштабируемость | Большинство современных продакшен-сервисов |

Отдельные Deployment’ы для nginx и php-fpm | Независимое масштабирование, изоляция отказов, сетевой hop между Pod’ами | Высоконагруженные инсталляции, отдельные команды SRE/апп |

В промышленной практике опираются на официальные образы PHP из Docker Hub (варианты FPM, Apache и CLI) и типовой подход «многостадийной сборки»: на стадии build устанавливают системные зависимости и расширения (docker-php-ext-*), выполняют установку зависимостей при помощи менеджера пакетов Composer, а на стадии runtime оставляют минимальный образ для запуска. Это уменьшает размер и поверхность атаки, ускоряет деплой и делает артефакты воспроизводимыми для CI/CD. В продакшене чаще применяют связку nginx + php-fpm: веб-сервер обслуживает статику и проксирует FastCGI в пул FPM, что упрощает независимую настройку и масштабирование.

Переход к Kubernetes преследует цель получить декларативное управление жизненным циклом, автоскейлинг и унифицированное сетевое выставление сервисов. Для веб-приложений на PHP ключевыми объектами становятся Deployment (декларативные обновления Pod/ReplicaSet), Service (стабильная виртуальная точка доступа к Pod’ам) и Ingress (правила HTTP(S)-маршрутизации через контроллер, обычно на базе NGINX/HAProxy/облачных балансировщиков) [3].

Целевой эффект – воспроизводимые релизы и управляемые обновления PHP-Pods (rolling update/rollback) при разнесении ролей: веб-прокси/балансер (часто как DaemonSet/Deployment с NGINX-Ingress) и пул php-fpm-Pod’ов, масштабируемых горизонтально. Ограничения задаются эфемерностью Pod: локальные сессии files и кэш на файловой системе теряются при пересоздании; поэтому состояние выносится во внешние сервисы (Redis, БД, объектные хранилища), а сетевой доступ извне кластеров обеспечивается через Ingress-контроллеры, обычно поверх Service типа NodePort/LoadBalancer.

С практической стороны, путь «Docker → Kubernetes» означает перевод локально работающего контейнера в набор декларативных манифестов, где конфигурация PHP и расширений задаётся через образ и ConfigMap/Secret, а процесс релиза охватывает подготовку образа, публикацию в реестр, развёртывание Deployment и проверку доступности через Service/Ingress.

В части CI/CD для PHP, упакованного в Docker и развёртываемого в Kubernetes, на практике работают короткие, воспроизводимые цепочки: многостадийная сборка минимального рантайм-образа, контейнерные тесты, публикация в реестр, сканирование образа на уязвимости и подпись, затем декларативный деплой в кластер с контролируемыми стратегиями обновления. Инфраструктурные артефакты и настройки держат в Git вместе с кодом (GitOps); для шаблонов манифестов типично используют Helm или Kustomize, а для оркестрации пайплайна – привычные CI-системы с интеграцией в Kubernetes API.

Наблюдаемость строят по трём контурам: метрики, логи и трассировки. Для метрик снимают показатели из PHP-FPM (очереди, занятые воркеры, время обработки), бизнес-метрики и системные метрики подов; собирают их Prometheus и визуализируют в Grafana. Логи контейнеров направляют в централизованные стеки (EFK/ELK), чтобы корректно переживать пересоздание подов. Для анализа распределённых задержек используют трассировку (Jaeger/Zipkin). Эксплуатационно важны корректные liveness/readiness-пробки, ограничение ресурсов (requests/limits), предсказуемое завершение процессов и перенос состояния вовне (сессии – в Redis/БД, файлы – в объектное хранилище).

Модель угроз охватывает весь путь поставки: от исходников и зависимостей до рантайма в кластере. На уровне цепочки поставки применяют фиксирование версий и проверку зависимостей, сканирование образов, подпись и проверку подписей, политики допуска в кластер и раздельные роли в CI/CD. В рантайме используют минимальные образы, запуск без привилегий, чтение-только корневую ФС, снижение Linux-capabilities и профили seccomp/AppArmor; секреты хранят как Kubernetes Secrets или через внешние менеджеры и ограничивают доступ RBAC. На сети задают изоляцию через NetworkPolicies и контролируют входящий/исходящий трафик на уровне сервиса и ingress [4].

Производительность PHP в контейнерах определяется версией двигателя, настройками FPM и кешированием. Переход на ветку 7.x исторически давал кратный прирост производительности и снижение потребления памяти; дополнительно помогают включённый Opcache, оптимизация автозагрузки, аккуратная работа со статикой (отдача через веб-сервер/ CDN), вынос сессий из файловой системы пода и правильный выбор режима pm у FPM с расчётом max_children. Для фоновых задач и очередей используют отдельные CLI-воркеры и CronJobs, а масштабирование под нагрузку обеспечивают HPA и кэширующие слои, контролируя хвосты латентности профилировщиками и APM.

Управление качеством и рисками в контуре PHP + Docker + Kubernetes опирается на чёткие «quality gates» в CI/CD и заранее оговорённые SLO/SLA. Качество обеспечивают через пирамиду тестирования (линтинг и статический анализ, модульные и интеграционные тесты внутри контейнеров, e2e в изолированных окружениях), обязательные проверки безопасности (скан зависимостей, скан образов, SBOM и подпись артефактов), а также контроль инфраструктурных манифестов (policy-as-code и шаблоны развёртывания). Для снижения эксплуатационных рисков применяют канареечные/blue-green релизы с автоматическими проверками готовности, детерминированную версионирование образов и конфигураций, а также чёткие процедуры отката.

Риск-менеджмент включает реестр рисков и «risk-based testing»: приоритет на функциональные области с наибольшими последствиями отказа. К ключевым рискам относят уязвимости в цепочке поставки, ошибки конфигурации кластера, регрессии производительности, дефицит ресурсов и утечки секретов. Их нивелируют ограничением привилегий рантайма, политиками сети, шифрованием и ротацией секретов, квотами/лимитами ресурсов, нагрузочным тестированием до релиза и контролем «бюджета ошибок» на проде. Для устойчивости готовят планы DR/BCP, регулярные бэкапы и тесты восстановления, runbook и «game-days»/chaos-практики; для управляемости стоимости – мониторинг расходов и оптимизацию размеров образов, кэша и автоскейлинга.

Чтобы связать обобщённые рекомендации с практическим выбором конфигураций, ниже приведена сводная матрица решений по трём типовым сценариям – от малого монолита до высоконагруженного API (табл. 2). Она позволяет быстро сопоставить требования к сборке, релизам, наблюдаемости и безопасности с уровнем нагрузки, и зрелости команды, выбрав «минимально достаточный» набор практик сегодня и понятную траекторию усиления завтра.

Таблица 2

Сводная матрица решений по сценариям (разработка автора)

Компонент/решение | Малый монолит (одна команда, ограниченный трафик) | Средний сервис (несколько команд, стабильный трафик) | Высоконагруженный API (жёсткие SLO, пиковые нагрузки) |

Базовый образ | php:7.x-fpm или php:7.x-apache (Debian/Alpine) | php:7.x-fpm (Alpine/Debian) | Минимальный php:7.x-fpm (Alpine), только нужные расширения |

Веб-слой | Один контейнер Apache+PHP или nginx+PHP-FPM в одном Pod | Раздельно: nginx → PHP-FPM в одном Pod | Раздельно: nginx/ingress-контроллер → PHP-FPM, отдельные Pod’ы |

Процесс-менеджер PHP-FPM | pm=dynamic, базовые лимиты | pm=dynamic/ondemand с расчётом max_children | pm=static/точный расчёт рабочих процессов под CPU/память |

Хранение сессий | Redis/БД (избегать файловых сессий Pod) | Redis кластер/выделенный экземпляр | Redis кластер с репликацией/TTL и метриками блокировок |

Установка расширений | docker-php-ext-* минимальный набор | Управляемый список, pin версий | Только whitelisted-набор, pin и аудит уязвимостей |

Конфигурации | ENV + ConfigMap/Secret, один values | Раздельный слой конфигурации (dev/stage/prod) | GitOps + Kustomize/Helm оверлеи, policy-as-code |

Миграции БД | Вручную/в шаге автоматизированного развёртывания | Автоматизированный job/hook | Выделенные миграционные джобы с контролем совместимости схем |

Стратегия развёртывания | Rolling update | Blue-green или canary для чувствительных изменений | Progressive delivery (canary + автоанализ метрик/логов) |

Реплики/автоскейл | 1-2 реплики, без HPA | 2–4 реплики, HPA по CPU/latency | 6+ реплик, HPA/v2 по user-метрикам (RPS/ошибки/латентность p95) |

Лимиты ресурсов | Консервативные requests/limits | Профилированные под нагрузкой | Точный sizing, антиперегрев, PDB и под-anti-affinity |

Логи | stdout/stderr, централизованный сбор (EFK) | EFK + ретеншн/маскирование | EFK/облачный лог, семантика событий, оповещения по шаблонам |

Метрики | FPM status + базовые системные | Prometheus + оповещения по очередям/ошибкам | Полный SLO-набор (RPS, p50/p95/p99, ошибки), capacity-дашборды |

Трейсинг | По мере необходимости | Jaeger/Zipkin для ключевых путей | Обязателен end-to-end (ingress → PHP → БД/кэш) |

Кэш/статика | Nginx отдаёт статику, простой кэш | Nginx + CDN/кэш-заголовки | CDN, агрессивный кэш, прогрев, антишторм-стратегии |

Безопасность контейнера | Непривилегированный пользователь, read-only FS | + Drop capabilities, seccomp/AppArmor | Политики PodSecurity/OPA/Kyverno, строгое изолирование |

Секреты | Kubernetes Secrets | Secrets + ротация | Secrets + внешние менеджеры/операторы, audit-trail |

Сеть | Базовые NetworkPolicy | Сегментация namespace/сервисов | Жёсткие egress/ingress-политики, mTLS/mesh при необходимости |

Образы: подпись/скан | Скан образов в CI | + Подпись тегов (DCT/Notary) | Обязательный скан и подпись, admission-контроль по политикам |

Тестирование | Линт/юнит, smoke после деплоя | + Интеграционное/e2e, нагрузочные | + Канареечные проверки, хаос-тесты, регрессы производительности |

DR/бэкапы | Регулярные бэкапы БД | Бэкапы + восстановление по расписанию | Многозонный/межрегиональный DR, тесты восстановления |

Контроль стоимости | Базовый мониторинг | Теги ресурсов, отчёты | Cost-monitoring, оптимизация образов/кэша/скейлинга |

Документооборот | README + шаблоны деплоя | Плейбуки, runbook’и | Полные SOP, RACI, постмортем-шаблоны |

Выводы

Таким образом, контейнеризация PHP наиболее последовательно реализуется в связке nginx + PHP-FPM с многостадийными сборками и декларативным управлением манифестами. Переход к Kubernetes требует системного переноса состояния, точной настройки ресурсов и полноценной «трёхсигнальной» наблюдаемости, а качество релизов обеспечивается короткими воспроизводимыми конвейерами с обязательными проверками безопасности. Сквозная модель защиты должна охватывать цепочку поставки и рантайм: фиксирование версий и проверку зависимостей, сканирование и подпись образов, сетевую сегментацию и минимизацию привилегий.

Предложенная сводная матрица решений позволяет соотнести профиль сервиса с «минимально достаточным» набором практик и задать траекторию эволюции к более строгим профилям по мере роста нагрузки и требований к надёжности.

.png&w=640&q=75)