Фрументарии – военнослужащие, поставляющие провизию для армии в Древнем Риме, а в дальнейшем использованные для сбора сведений – посещая села и пытающиеся собрать информацию, сталкивались с такой проблемой как ксенофобия селян. Изоляция сел привела к образованию разнообразных диалектов, одеяний и обычаев, в связи с которыми села становились обособленными экосистемами. Подобные деревни состояли из небольшого количества жителей, поэтому все друг друга знали, а на посторонних невозможно было не обратить внимания. Поэтому на фрументариев часто смотрели с подозрением, что лишало их полной свободы перемещения по селу и, тем более, жители не стремились делиться с ними информацией. Ксенофобия привела к тому, что фрументарии стали антипривилегированными.

Идея антипривилегии

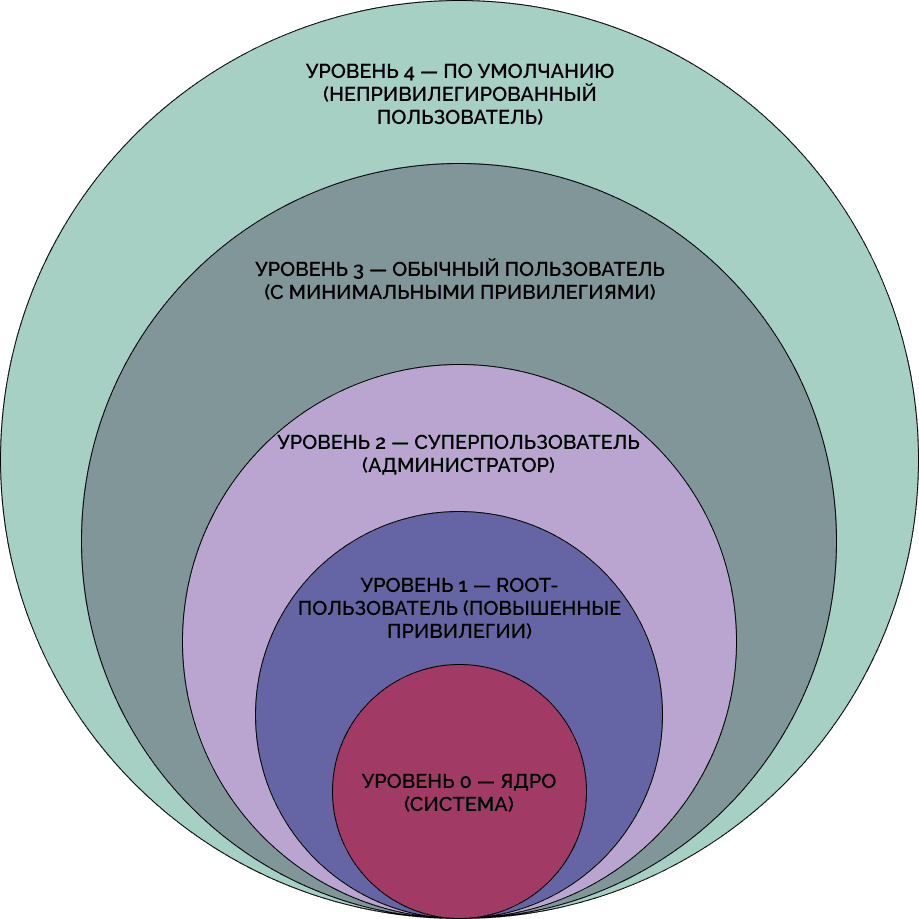

Для лучшего понимания идеи антипривилегии стоит рассмотреть идею привилегии, под которой в информационной безопасности понимаются права, которыми наделяется пользователь для работы, например, право на удаление программы. В настоящее время компьютерные системы имеют кольцевую архитектуру с разными уровнями привилегий (рис.).

Рис. Архитектура прав в современных компьютерных системах

Рис. Архитектура прав в современных компьютерных системах

Например, простой житель деревни (минимально привилегированный) или собака (непривилегированный) могут покинуть село в любой момент. Префект, обладающий повышенными правами, может запирать главные ворота. Фрументарий, которого подозревают жители в причинении какого-либо вреда их поселению (антипривилегия), может иметь меньше прав, чем у собаки (непривилегированная), следовательно ему не разрешат покинуть деревню.

Очень важно различать антипривилегии от отсутствия привилегий. В некоторых компьютерных системах такие действия, как выход из системы, считаются непривилегированными и по умолчанию разрешены субъектам на всех уровнях. Ненадежные процессы/пользователи могут задействовать непривилегированные возможности для совершения злонамеренных действий или относительно свободно делать свои дела, преследуя злые цели. А запретив антипривилегированному процессу выйти из системы, можно помешать ему подчищать историю сеансов и следы своего присутствия. Предположим, что компьютерная система поддерживает пятый уровень безопасности (антипривилегированный). Если вернутся к примеру с селом, то горожане могут заставить фрументария пройти такие процедуры, как обыск или допрос прежде, чем его выпустить из села. Таким образом в селе можно было поймать воров и шпионов.

Более того, делая работу лазутчиков намного более рискованной и дорогой, деревни, несомненно, сдерживали враждебную активность. Чтобы проникнуть в деревни, где враждебно относились к плебеям, фрументарим сначала приходилось запомнить и отработать несколько подходящих для данной культуры приемов маскировки: изучить диалект местности, обычаи и правила, а также носить соответствующие одеяния.

Затем необходимо разработать убедительный довод оказаться в поселении. Для этого фрументарии предоставляли правдивую легенду – покупка провизии.

Находясь замаскированным в окружении людей той же профессии, класса или касты, фрументарии должны были демонстрировать достаточно знаний, чтобы казаться реальными представителями профессии, а также «не уметь» выполнять другие общепринятые вещи.

Стоит обратить внимание, что социальная иерархия Древнего Рима напоминает кольцевую структуру привилегий в современных компьютерных системах или даже многоуровневую сегментацию компьютерных сетей, в которой внешние уровни, такие как демилитаризованная зона, вызывают наименьшее доверие. Точно так же обычные сельские жители (наименее привилегированные) не могут взаимодействовать с патрициями, которые находятся в центре, то есть на уровне 0.

Изложенный выше пример с фрументариями можно применить в контексте информационной безопасности. Подобно тому как фрументарии нацелены на тех, кто, образно говоря, находится поближе к уровню 0 или имеет к нему доступ, современные злоумышленники нацеливаются на привилегированные классы систем или пользователей. Таким образом, специалисты по информационной безопасности должны понимать, что является компьютерным эквивалентом высокопоставленных жителей села. Кроме того, следует продумать, какую маскировку может использовать современный злоумышленник, чтобы приблизиться к более привилегированным системам или пользователям.

Проблема взаимодействия и универсальных стандартов

Совместимость является высшим приоритетом для потребителей технологий: люди ожидают, что их устройства, приложения, системы и программное обеспечение будут без проблем работать с новыми и старыми версиями и на разных платформах, а также будут взаимозаменяемыми с другими марками и моделями. Международная организация по стандартизации (International Electrotechnical Commission, ISO), Международная электротехническая комиссия (International Organization for Standardization, IEC), Инженерный совет интернета (Internet Engineering Task Force, IETF), Общество интернета (Internet Society, ISOC) и другие руководящие органы установили согласованные стандарты того, как технологии должны разрабатываться, функционировать и интегрироваться.

В результате появилось много стандартов ISO, запросов на комментарии (Request for Comments, RFC) и других протоколов взаимодействия, которые делают компьютеры более доступными, не говоря уже о том, что стало легче их создавать, диагностировать, ремонтировать, программировать, подключать к сети и запускать, а также управлять ими. Ярким примером является стандарт Plug and Play (PnP), представленный в 1995 году, который предписывает хост-системе обнаруживать и принимать любое постороннее устройство, подключенное к ней через USB, PCI, PCMCIA, PCIe, FireWire, Thunderbolt или другие средства, а затем автоматически настраивать его и настраивать интерфейс.

Однако когда во главу угла ставится функциональность и работоспособность, безопасность почти никогда не оказывается приоритетом. Фактически стандарт PnP, который способствует доверию и принятию незнакомых сущностей, являет собой полную противоположность ксенофобскому стандарту безопасности, которого придерживались жители Древнего Рима. Например, незнакомая система может подключиться к сети, запросить IP-адрес из протокола динамической конфигурации хоста (Dynamic Host Configuration Protocol, DHCP), направление от локального маршрутизатора, полномочный DNS-сервер и имена других устройств и получать локальную информацию из протокола разрешения адресов (Address Resolution Protocol, ARP), блока сообщений сервера (Server Message Block, SMB), автоматического обнаружения веб-прокси (Web Proxy Auto Discovery, WPAD) и других протоколов, обеспечивающих совместимость. Пользователь подключаете систему к сети, и она работает, демонстрируя именно то поведение, которого пользователи от нее ожидают.

Для выявления уязвимых мест, связанных с доступностью протокола PnP, были введены средства управления безопасностью, такие как контроль доступа к сети (Network Access Control, NAC) и объекты групповой политики (Group Policy Objects, GPO). В хост-системах эти технологии защищают от потенциально вредоносных посторонних устройств, которые физически подключаются к внутренним сетям или системам.

NAC обычно блокируют DHCP, определяя неопознанные компьютеры в гостевые IP-подсети или непривилегированные VLAN. Это позволяет посторонним системам подключаться к интернету, но отделяет их от заслуживающей доверия части сети. Такое поведение полезно для конференц-залов и вестибюлей, в которых посторонние деловые партнеры и поставщики могут работать, не подвергая сеть угрозам.

GPO на локальных хостах определяет, какие типы устройств – внешние жесткие диски, USB-накопители, устройства чтения мультимедиа и т. д. – могут подключаться к системе. GPO может даже занести в белый список известные в организации приложения, блокируя загрузку или установку всего незнакомого программного обеспечения в хост-системе.

Однако эти меры безопасности – скорее исключение. Большая часть технологий, от разъемов RJ45 Ethernet с использованием стандартов EIA/TIA-561 и Yost до пакетных сетей с применением стандартов IEEE 802, построены на прозрачных, широко известных стандартах, обеспечивающих быстрое и легкое использование в разных системах и сетях, что делает их уязвимыми для систем злоумышленников, которые могут обнаруживать сеть и выполнять разведку, анализ и связь.

Разработка уникальных характеристик для среды организации

Благодаря уникальным свойствам и характеристикам используемого в организации технического оснащения можно отличить оборудование системы от мошеннического и даже защитить сеть от взлома. Эти характеристики можно наблюдать и анализировать, но их использование не должно широко разглашаться, поскольку это сводит на нет всю защиту. Большинство элементов современных ИТ-систем и программного обеспечения можно настраивать, и такие изменения конфигурации, по сути, создают ксенофобскую ИТ-модель системы.

Современные коммерческие продукты, использующие модель нулевого доверия, могут помочь сделать организационную сеть или системы подозрительными по отношению к незнакомым системам, программному обеспечению и устройствам за счет сочетания технических протоколов и недоверия. Строгие белые списки и процедуры аутентификации/авторизации дают тот же результат, но правильнее было бы ввести компьютерный аналог «диалектов», то есть настроек, приемов и других уникальных характеристик, отличающихся от универсальных компьютерных стандартов. Системы или устройства, подключающиеся к вашей внутренней сети, должны быть «обучены» уникальной культуре вашей организации, а посторонние серверы, компоненты, сетевые устройства и протоколы будут отвергаться, причем служба безопасности предупредит о вторжении.

Применив креативность и технические знания, можно реализовать такие культурные идентификаторы на любом уровне модели взаимодействия открытых систем (Open Systems Interconnection, OSI) (приложение, представление, сеанс, транспорт, сеть, канал передачи данных, физический уровень) для идентификации внешних нарушителей сети и обеспечения дополнительного уровня защиты от злоумышленников. Каким бы ни было ксенофобское решение – перестановка определенных контактов в скрытых адаптерах разъемов RJ45, выполнение «секретных рукопожатий» (SYN, SYN ACK, ACK-PUSH) на уровне TCP/IP или использование зарезервированных битов в заголовке Ethernet, – оно должно быть модульным, настраиваемым и уникальным для каждого экземпляра.

Рекомендуемые меры безопасности и предосторожности

- Анализ системы и определение, соответствуют ли их спецификации и требования ранее согласованной базовой конфигурации.

- Поддержание документирования всех информационных систем в организации, что позволяет быстрее и проще идентифицировать чужие системы в среде.

- Использование зашифрованной информации, встроенные данные, специальные типы данных или метаданные (например, заполнение всех пакетов до определенного размера) в качестве специальных идентификаторов при обмене данными, чтобы настроенные фильтры могли выявлять и отсекать незнакомый трафик.

- Ограничение внедрения и передачи информации о ксенофобских идентификаторах вновь обнаруженным системам и устройствам.

- Использование ксенофобского анализ как средство безопасности в процессе идентификации и аутентификации систем и устройств в организации.

Таким образом в данной статье была описана исторически сложившаяся ксенофобская среда, в которой действовали фрументарии, для чего им требовалось немало времени и усилий, а также знание передовых методов подготовки к разведке и применение тактики открытой маскировки до начала непосредственной разведки. Рассмотрели идею антипривилегий и создание уникальных внутренних характеристик для идентификации несанкционированных ресурсов или пользователей в организационной среде.

Теперь специалисты по информационной безопасности могут определять ключевые ресурсы или людей, которые являются вероятными целями, даже если их можно и не счесть вектором атаки.

.png&w=640&q=75)