Основная часть. Решение проблем защиты информации в электронном виде основано на реализации криптографических методов. Современные методы шифрования практически не требуют значительных ресурсов информационной системы, что достаточно положительно сказывается на ее эффективности. Использование современных методов криптографии в совокупности с техническими и организационными методами – залог надежной защиты от множества угроз.

Основные проблемы защиты информации можно классифицировать на 3 типа:

- Изменения данных (искажение или замена)

- Перехват данных (нарушение конфиденциальности)

- Подмена авторства

Проблема защиты информации в сети Интернет стала особенно актуальной, поскольку с каждым годом информационных технологий становится все больше и больше, в связи с чем увеличивается и количество хакерских атак на информационные системы. К слову, за 2021 год, по данным Ростелеком-Солар, доминирующими атаками были фишинг (вид интернет-мошенничества, целью которого является получение доступа к конфиденциальной информации) и использование веб-уязвимостей. В связи с тем, что количество ценной информации в частных и государственных компаниях увеличивается с каждым днем, появляется необходимость усиления защиты данной информации и контроля доступа к ней в целях безопасности. Как раз этим и занимаются эксперты в области информационной безопасности. Именно на них возложена обязанность разработки, эксплуатации и реализации системы информационной безопасности. Такая система должна быть направлена на поддержание целостности и конфиденциальности информации.

Одной из немаловажных особенностей является то, что информация может быть скопирована и при этом оставаться на месте. Ценность информации зачастую заключается в ее обладании, а не уничтожении. Поддержание системы безопасности довольно затратный процесс. Затраты означают не только финансовую сторону, но и квалифицированный подход к вопросу границы разумной безопасности. Каждый сбой в системе – это финансовые потери каждой компании. Чем больше сбоев – тем выше потери, поэтому эксперты в области информационной безопасности должны минимизировать количество сбоев в системе.

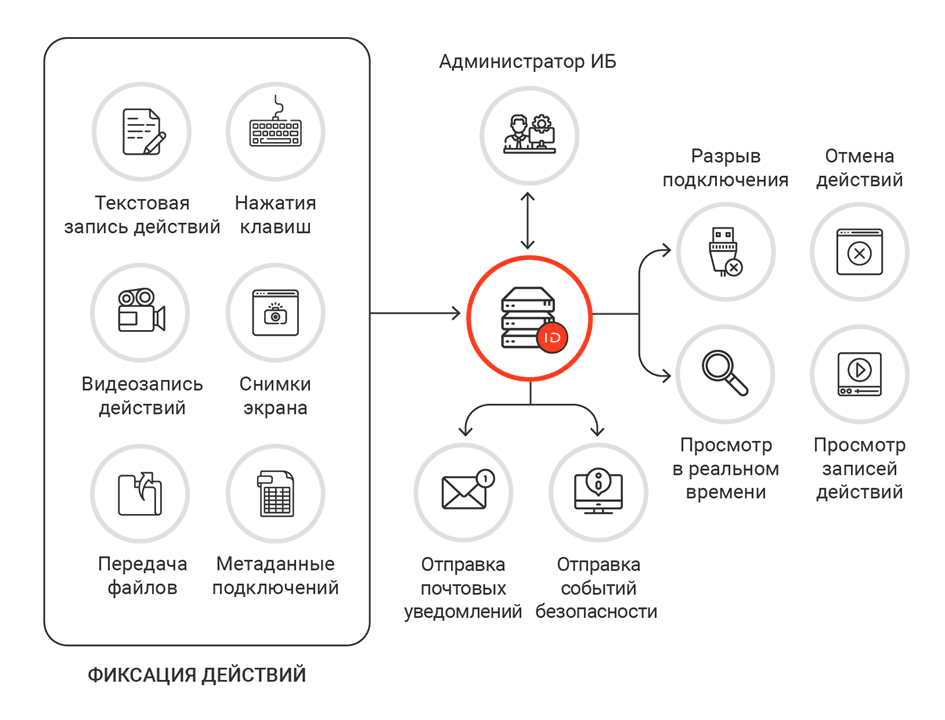

Учет – ведение записей о том, какие ресурсы или услуги доступны для использования пользователям, а также, что делали пользователи, когда использовали какую-либо систему. Наглядно ознакомиться с примером аудита действий пользователей можно на рисунке 1.

Рис. 1. Пример аудита действий пользователей

Программно-аппаратные средства защиты информации – это вся система обработки информации или часть ее физических компонентов с размещенными программами и данными. Программы при этом размещаются таким образом, чтобы их несанкционированное изменение было невозможным в ходе исполнения.

Аппаратные средства по своему функциональному назначению делятся на следующие категории:

- Средства обнаружения;

- Средства поиска и детальных измерений;

- Средства активного и пассивного противодействия.

При этом средства защиты подразделяются также на две категории, а именно – средства защиты информации общего назначения, которые предусмотрены для получения предварительных оценок, и средства защиты информации профессионального назначения, которые были созданы для тщательного поиска, анализа, обнаружения всех средств промышленного шпионажа.

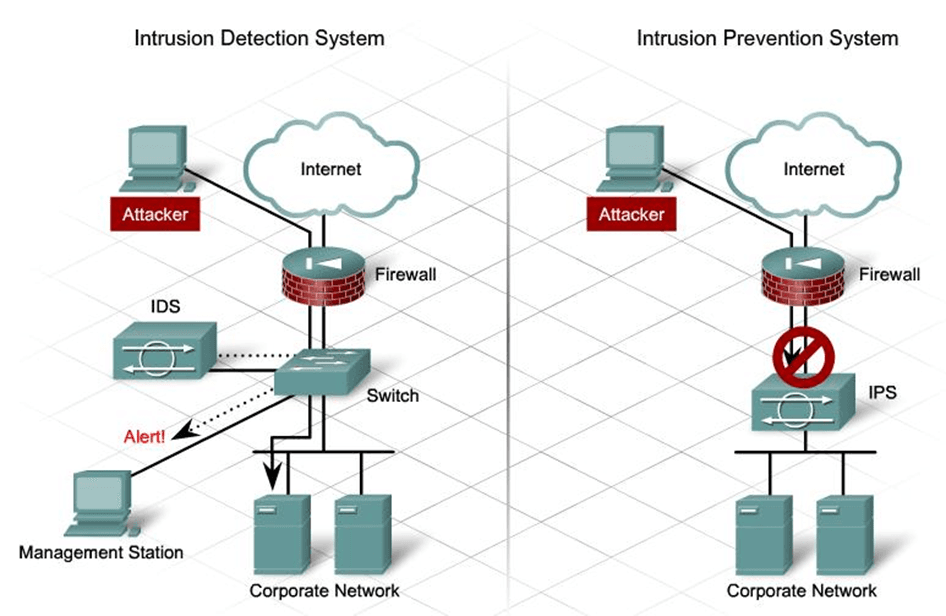

К средствам пассивного и активного противодействия как раз относятся рассматриваемые нами системы IDS (Intrusion Detection System, система обнаружения вторжений) и IPS (Intrusion Prevention System, система предотвращения вторжений) соответственно. Наглядно увидеть принцип работы данных систем можно на рисунке 2.

Рис. 2. Принцип работы IDS и IPS систем

Основная задача данных систем – выявление фактов неавторизованного доступа в корпоративную сеть или несанкционированного управления ею с выполнением соответствующих мер противодействия (информирование администраторов о факте вторжения, обрыв соединения или перенастройка межсетевого экрана для блокирования дальнейших действий злоумышленника и т. д.).

Для решения поставленной задачи IDS должна выполнять следующие основные функции:

- Мониторинг событий с целью выявления инцидентов информационной безопасности (ИБ);

- Запись информации о данных инцидентах как локально, так и с отправкой в любую централизованную систему сбора логов или SIEM-систему;

- Уведомление администраторов ИБ об инцидентах (email, SMS, консоль управления системы IDS);

- Создание отчетов, уточняющих или, наоборот, обобщающих информацию по одному или нескольким событиям.

Как было замечено, IDS выполняет лишь первую часть задачи (обнаружение и информирование). Для решения второй части задачи (противодействие) можно использовать систему, которая специализируется по устранению конкретной угрозы, либо использовать IPS с несколько расширенным функционалом, чем у IDS:

- Блокирование атаки (обрыв сессии нарушителя, закрытие доступа к ресурсам, хостам, приложениям);

- Изменение защищаемой среды (конфигурирование межсетевых экранов и коммуникационного оборудования);

- Изменение содержимого атаки (удаление из письма инфицированного файла, анализ входящих запросов и удаление данных из заголовков пакетов).

Что такое технологии VPN (Virtual Personal Network) и Прокси?

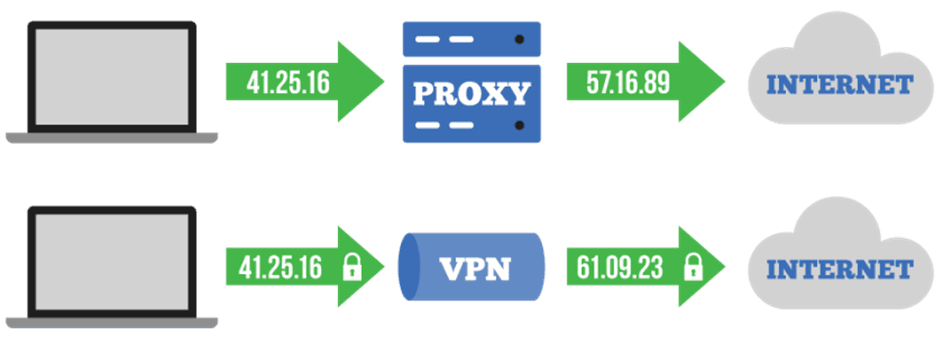

Прокси-сервер – это обычный сервер, выполняющий запрос пользователя. Прокси зачастую работает только по протоколу HTTP. Кроме того, сервис, к которому осуществляется подключение от лица прокси-сервера, понимает, что запрос поступает не на прямую от пользователя, а через использование прокси-сервера.

VPN – это тоже сервер-посредник между пользователем и сервисом, однако ключевым отличием VPN от прокси-сервера является то, что весь трафик через VPN надежно зашифрован и недоступен для хакерский атак. Для сервиса запросы, осуществляемые через VPN-сервер, равнозначны запросам, поступающим напрямую от пользователя, то есть информационные системы не способны распознать использование VPN. На рисунке 3 можно увидеть общую схему работы VPN-сервера.

Рис. 3. Принцип работы VPN

Для пользователя различие состоит в том, что VPN использует сквозное шифрование, передаваемые данные находятся в безопасности начиная с их отправки пользователем и заканчивая их приемом сервером информационной системы, к которой обращается пользователь. А прокси – это менее защищенная технология, ее не стоит использовать, если нужна полная анонимность и защита ценных данных. На рисунке 4 представлено наглядное сравнение двух этих технологий.

Рис. 4. Различие технологий VPN и Прокси

Защита информации от несанкционированного доступа в сети Интернет, несомненно, комплексная задача. Она включает в себя использование различных правил и технологий. Благодаря проведенному исследованию в области защиты информации от несанкционированного доступа появляется больше возможностей не позволить злоумышленникам получить ценные для них данные.

Подводя итоги, в данной статье была изложена актуальность проблемы защиты информации в сети интернет, были рассмотрены методы передачи и обработки конфиденциальной информации в сети Интернет. В ходе статьи была решена основная задача при помощи рассмотренных технологий. Какой стек технологий и какие готовые системы выбирать в частных компаниях – зависит от потребностей конечного пользователя и его финансовых возможностей. В государственных же учреждениях, где ежедневно обрабатываются «тонны» персональной информации, необходимы полная реализация всех современных технологий и использование многих систем, направленных на защиту конфиденциальной информации от несанкционированного доступа извне.

.png&w=640&q=75)